Active Directory Glossary – Terms and Fundamental Concepts

i det här inlägget kommer jag att lista och förklara den vanligaste terminologin i Active Directory och relaterad teknik.

Om du är ny på Active Directory, kommer detta att vara en stor resurs för dig att bekanta sig med Active Directory grunderna och grundläggande begrepp.

Jag har grupperat termer i olika avsnitt för att göra det lättare att förstå och referera. Vissa ämnen kan vara mycket tekniska, jag har gett kort och lätt att förstå terminologi. Jag ger sedan ytterligare resurser i slutet av varje avsnitt om du vill lära dig mer.

Innehållsförteckning:

- Active Directory Basics – börja här

- Active Directory Services

- Active Directory DNS

- Active Directory-replikering

- Active Directory-säkerhet (autentisering, säkerhetsprotokoll, behörigheter)

- Active Directory-Hanteringskonsoler

- DHCP

- grupppolicy

Active Directory Basics

dessa är grundläggande termer som du bör känna till när du arbetar med Active Directory.

Active Directory

Active Directory är en katalogtjänst som centraliserar hanteringen av användare, datorer och andra objekt i ett nätverk. Dess primära funktion är att autentisera och auktorisera användare och datorer i en windows-domän. När en användare till exempel loggar in på en dator på domänen kontrollerar den användarnamnet och lösenordet som skickades för att verifiera kontot. Om det är ett giltigt användarnamn och lösenord autentiseras användaren och loggas in på datorn.

bli inte förvirrad med följande tre termer, de hänvisar alla till Active Directory.

- AD-detta är bara en förkortning för Active Directory

- AD DS-det här är en server som kör Active Directory Domain Services – rollen

- domänkontrollant-det här är också en server som kör Active Directory Domain Service-rollen. Det rekommenderas att ha flera domänkontrollanter för failover skäl.

Active Directory Web Services (ADWS)

domän

domänen är en logisk struktur av behållare och objekt i Active Directory. En domän innehåller följande komponenter:

- en hierarkisk struktur för användare, grupper, datorer och andra objekt

- säkerhetstjänster som ger autentisering och behörighet till resurser i domänen och andra domäner

- principer som tillämpas på användare och datorer

- ett DNS-namn för att identifiera domänen. När du loggar in på en dator som ingår i en domän loggar du in på DNS-domännamnet. Min DNS-domän är ad.activedirectorypro.com, så här identifieras min domän.

Domänträd

När du lägger till en underordnad domän i en överordnad domän skapar du det som kallas ett domänträd. Ett domänträd är bara en serie domäner kopplade ihop på ett hierarkiskt sätt som alla använder samma DNS-namnområde. Om activedirectorypro.com var att lägga till en domän som heter utbildning, eller videor det skulle namnges training.activedirectorypro.com och videos.activedirectorypro.com. Dessa domäner är en del av samma domänträd och ett förtroende skapas automatiskt mellan överordnade och underordnade domäner.

funktionella nivåer

skog

en skog är en samling domänträd. Domänträdet delar en gemensam schema-och konfigurationsbehållare. Domänträdet kopplas samman genom ett transitivt förtroende. När du först installerar Active Directory och skapar en domän skapar du också en skog.

FQDN – fullständigt kvalificerat domännamn

FSMO

en domänkontrollant har flera funktioner som kallas FSMO-rollerna. Dessa roller är alla installerade på den första domänkontrollanten i en ny skog, Du kan flytta Roller över flera DCs för att hjälpa till med prestanda och failover.

-

Schema Master-schemamästaren är en skogsbredd roll som hanterar alla ändringar i Active Directory-schemat.

-

Domain Naming Master-Detta är en skog bred roll som är master of domännamn. Den hanterar namnrymden och lägga ta bort domännamn.

-

PDC Emulator – den här rollen hanterar lösenordsändringar, användarlåsningar, grupppolicy och är tidsservern för klienterna.

-

RID Master – denna roll är ansvarig för att behandla rid pool förfrågningar från alla DCs inom domänen. När objekt som användare och datorer skapas tilldelas de ett unikt SID och ett relativt ID (RID). RID master-rollen säkerställer att objekt inte tilldelas samma SID och RIDs.

-

Infrastructure master-Detta är en domänomfattande roll som används för att referera objekt i andra domäner. Om användare från domän A är medlemmar i en säkerhetsgrupp i domän B används rollen infrastrukturhuvud för att referera till kontona i rätt domän.

objekt

När du arbetar med Active Directory kommer du främst att arbeta med objekt. Objekt definieras som en grupp av attribut som representerar en resurs i domänen. Dessa objekt tilldelas en unik säkerhetsidentifierare (sid) som används för att bevilja eller neka objektet åtkomst till resurser i domänen. De standardobjekttyper som skapats i en ny domän i Active Directory är:

- organisationsenhet (OU) – en OU är ett containerobjekt som kan innehålla olika objekt från samma domän. Du kommer att använda OUs för att lagra och organisera, användarkonton, kontakter, datorer och grupper. Du kommer också att länka grupprincipobjekt till en OU.

- användare-användarkonton tilldelas främst tilldelade användare för att få tillgång till domänresurser. De kan också användas för att köra program eller systemtjänster.

- dator-det här är helt enkelt en dator som är ansluten till domänen.

- grupper-Det finns två typer av objekt, en säkerhetsgrupp och en distributionsgrupp. En säkerhetsgrupp är en gruppering av användarkonton som kan användas för att ge åtkomst till resurser. Distributionsgrupper används för e-postdistributionslistor.

- kontakter-en kontakt används för e-poständamål. Du kan inte logga in på domänen som en kontakt och den kan inte användas för att säkra behörigheter.

- delad mapp-när du publicerar en delad mapp i Active Directory skapas ett objekt. Att publicera delade mappar i AD gör det lättare för användare att hitta delade filer och mappar inom domänen.

- Dela skrivare – precis som delade mappar kan du publicera skrivare till Active Directory. Detta gör det också lättare för användare att hitta och använda skrivare på domänen.

LDAP (Lightweight Directory Access Protocol)

Global Catalog (GC)

den globala katalogservern innehåller en fullständig kopia av alla objekt och används för att utföra skogsbredda sökningar. Som standard är den första domänkontrollanten i en domän betecknad som GC-servern, det rekommenderas att ha minst en GC-server för varje webbplats för att förbättra prestanda.

Jet Database Engine

Active Directory-databasen är baserad på Microsofts Jet Blue engine och använder Extensible Storage Engine (ESE) för att arbeta med data. Databasen är en enda fil med namnet ntds.dit, som standard lagras den i mappen %SYSTEMROOT%\NTDS och varje domänkontrollant.

papperskorgen

Active Directory-papperskorgen tillåter administratörer att enkelt återställa raderade objekt, Detta är inte aktiverat som standard. Hur du aktiverar papperskorgen steg för steg guide.

skrivskyddad domänkontrollant (RODC)

RODC-servrar har en skrivskyddad kopia av Active Directory-databasen och tillåter inte ändringar i AD. Dess främsta syfte är för filialer och platser med dålig fysisk säkerhet.

Schema

Active Directory-schemat definierar varje objektklass som kan skapas och användas i en Active Directory-skog. Det definierar också varje attribut som kan existera i ett objekt. Med andra ord är det en ritning över hur data kan lagras i Active Directory. Ett användarkonto är till exempel en instans av användarklassen, det använder attribut för att lagra och tillhandahålla information om det objektet. Ett datorkonto är en annan instans av en klass som också definieras av dess attribut.

det finns många klasser och attribut om inte din programmering eller felsökning någon avancerad fråga är det inte nödvändigt att veta allt om schemat.

SYSVOL

sysvol är en mycket viktig mapp som delas ut på varje domänkontrollant. Standardplatsen är % SYSTEMROOT% \ SYSVOL \ sysvol och består av följande:

- grupprincipobjekt

- mappar

- skript

- korsningspunkter

Tombstone

Tombstone är ett borttaget objekt från AD som inte har tagits bort från databasen, objektet förblir Tekniskt i databasen under en tidsperiod. Under denna tidsperiod kan objektet återställas.

Objektnamnattribut

Följande är några viktiga attribut som du bör känna till när du arbetar med Active Directory.

- userPrincipalName (UPN) – detta är ett vanligt inloggningsnamn som är i form av en e-postadress. En UPN ser ut så här, [email protected], en UPN kan användas för att logga in på en Windows-domän.

- objectGUID-detta attribut används för att unikt identifiera ett användarkonto. Även om kontot byts om eller flyttas ändras aldrig objectGUID.

- sAmAccountName-detta attribut är användare för kontoinloggning till en domän. Det var det primära sättet att logga in på en domän för äldre Windows-versioner, det kan fortfarande användas på moderna versioner av Windows.

- objectSID-detta attribut är användarens säkerhetsidentifierare (SID). SID används av servern för att identifiera en användare och deras gruppmedlemskap för att ge användarna tillgång till domänresurser.

- sIDHistory-detta attribut innehåller tidigare Sid för användarobjektet. Detta behövs bara om en användare har flyttat till en annan domän.

- Relative Distinguished Name (RDN) – RDN är den första komponenten i det distinguished name. Det är namnet på objektet i Active Directory i förhållande till dess plats i den hierarkiska strukturen för AD

- Distinguished Name (DN) – DN-attributet lokaliserar objekt i katalogen. Detta attribut används ofta av tjänster och applikationer för att hitta objekt i Active Directory. en DN består av följande komponenter:

- CN – common name

- ou – organisationsenhet

- DC – domain component

grupper

grupper används för att samla in användarkonton, dator-och kontaktobjekt i hanteringsenheter. Att skapa grupper gör det enklare att styra behörigheter till resurser och tilldela resurser som skrivare och mappar. Det finns två typer av grupper

- Distribution-distributionsgrupper används av e-postprogram t enkelt skicka ett mail till en grupp användare.

- säkerhet-säkerhetsgrupper är en grupp konton som kan användas för att enkelt tilldela en resurs eller ansöka om behörigheter. Om jag till exempel ville låsa en mapp för HR-avdelningen kunde jag bara sätta alla anställda i en säkerhetsgrupp och tillämpa gruppen i mappen istället för varje enskilt konto.

Gruppomfång

Gruppomfång identifierar om gruppen kan tillämpas i domänen eller skogen. Här är de tre gruppomfattningarna:

- Universal-kan innehålla objekt från andra universella grupper och vilken domän som helst i trädet eller skogen.

- Global-kan innehålla objekt från domänen och användas i alla domänträd eller skogar.

- Domain Local-kan innehålla objekt från vilken domän som helst men kan bara tillämpas på domänen den skapades i.

resurser:

förstå gravstenar, Active Directory och hur man skyddar det

Active Directory Schema

skogs-och Domänfunktionalitetsnivåer

Active Directory: begrepp Del 1

Active Directory Services

Active Directory innehåller flera andra tjänster som faller under Active Directory Domain Services, dessa tjänster inkluderar:

Active Directory Certificate Services (AD CS)

detta är en serverroll som låter dig bygga en public key infrastructure (PKI) och tillhandahålla digitala certifikat för din organisation. Certifikat kan användas för att kryptera nätverkstrafik, applikationstrafik och användas för att autentisera användare och datorer. När du ser https i en webbläsaradress betyder det att det använder ett certifikat för att kryptera kommunikationen från klienten till servern.

Active Directory Domain Services (AD DS)

se Active Directory beskrivning

Active Directory Federation Services (AD FS)

Active Directory Lightweight Directory Services (AD LDS)

Active Directory Rights Management Services (AD RMS)

Active Directory DNS

Domain Name System är en tjänst som tillhandahåller namnupplösning, oftast värdnamn till IP-adressupplösning. I det här avsnittet lär du dig om några av de viktiga komponenterna i DNS.

resursposter

en resurspost är en post i DNS-systemet som hjälper till att hitta resurser baserat på IP eller ett domännamn. Det finns många typer av resursposter, nedan är en lista över vanliga posttyper:

- A – kartlägger ett värdnamn till en IPv4 – adress

- AAAA – kartlägger ett värdnamn till en IPv6 – adress

- CNAME – kartlägger ett alias till ett värdnamn

- MX – används för att hitta en e-postserver

- NS-Specifics en namnserver för en domän

- PTR-kartlägger en IPv4 adress till ett värdnamn. Baksidan av en a-post.

- SOA-innehåller administrativ information

- SRV-används för att lokalisera servrar som är värd för specifika tjänster

- TXT – kan innehålla olika data. Används ofta för att verifiera domäner och säkerhetsskäl.

dynamisk DNS (DDNS)

dynamisk DNS är en metod för klienter att registrera och dynamiskt uppdatera sina resursposter med en DNS-server. Detta gör det möjligt för klienter som använder DHCP att automatiskt uppdatera sin DNS-post när deras IP-adress ändras.

värdnamn

zoner

DNS-åldrande och rensning

detta är en funktion som kan aktiveras för att hjälpa till att automatisera rensningen av inaktuella DNS-poster. Jag har skapat ett separat inlägg som förklarar mer och ger stegvisa instruktioner för att konfigurera DNS-åldrande och rensning.

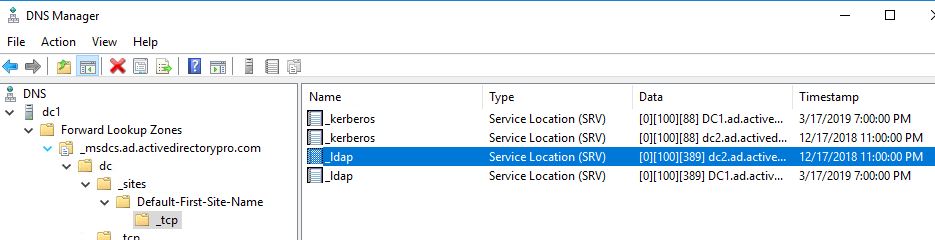

SRV-poster som används av Active Directory

i en Windows-domän används SRV-poster av klienter för att hitta domänkontrollanter för Active Directory. När du installerar AD DS-tjänsten kommer processen automatiskt att skapa SRV-poster för Active Directory.

- Active Directory skapar sina SRV-poster i följande mappar, där Domain_Name är namnet på din domän:

- Forward Lookup Zones/Domain_Name/_msdcs/dc/_sites/Default-First-Site-Name/_tcp Forward Lookup Zones/Domain_Name/_msdcs/dc/_tcp

Här är en skärmdump från min DNS:

vidarebefordrar

DNS-vidarebefordrar är servrar som löser värdnamn som din interna DNS-server inte kan lösa, främst externa domäner som surfning på Internet. Du kan ställa in för att vidarebefordra DNS-förfrågningar till valfri server, ofta används en Internetleverantör.

Root tips

Root tips server är en annan metod för att lösa värdnamn som din interna server inte kan lösa. Skillnaden är att dessa servrar fungerar som root DNS-zonen för internet. De hanteras av flera stora organiserade för säkerhet och redundans. Du kan använda antingen root tips eller framåt för att lösa externa namn.

resurser:

komplett lista över DNS – resursposttyper

Så här verifierar du att SRV DNS-poster har skapats för en domänkontrollant

Root tips vs Forwarders

DNS Best Practices

Active Directory Replication

replikering är den process som säkerställer att ändringar som görs i en domänkontrollant replikeras till andra domänkontrollanter i domänen.

anslutningsobjekt

anslutningsobjektspecifikationerna vilka domänkontrollanter replikerar med varandra, hur ofta och deras namnkontexter.

KCC

Knowledge Consistency Checker (KCC) är en process som körs på alla domänkontrollanter och genererar en replikeringstopologi baserad på webbplatser, undernät och webbplatslänkobjekt.

subnät

ett subnät är en logisk del av ett IP-nätverk. Subnät används för att gruppera enheter i ett specifikt nätverk, ofta efter plats, byggnad eller golv. Om du har en multisite-miljö behöver Active Directory veta om dina undernät så att de kan identifiera de mest effektiva resurserna korrekt. Om denna information inte tillhandahålls kunder kan autentisera och använda fel domänkontrollant.

webbplats

en webbplats är en samling undernät. Active Directory-webbplatserna hjälper till att definiera replikationsflödet och resursplatsen för klienter som en domänkontrollant.

webbplatslänk

webbplatslänkar låter dig konfigurera vilka webbplatser som är anslutna till varandra.

Site link Bridge

en site link bridge är en logisk koppling mellan webbplatser. Det är en metod för att logiskt representera transitiv anslutning mellan webbplatser.

Webbplatstopologi

webbplatstopologin är en karta som definierar nätverksanslutningen för replikering och plats för resurser i Active Directory-skogen. Webbplatsen topologi konsekvent av flera komponenter, inklusive webbplatser, subnät, webbplats länkar, webbplats länk broar, och anslutningsobjekt.

Intra-Site Replication

detta är replikering som sker mellan domänkontrollanter på samma plats.

Inter-site Replication

i en miljö med flera webbplatser måste en ändring på en webbplats replikeras till den andra webbplatsen. Detta kallas inter-Site replication.

resurser:

hur Active Directory Replication fungerar

Active Directory Replication Concepts

Active Directory Security (autentisering, säkerhetsprotokoll, behörigheter)

Kerberos

Kerberos är ett säkerhetsprotokoll som säkert tillåter användare att bevisa sin identitet för att få tillgång till domänresurser.

Key Distribution Center (KDC)

KDC är en tjänst som körs på domänkontrollanter och levererar sessionsbiljetter som används i Kerberos autentiseringsprotokoll.

Service Principal Names (SPN)

SPN är en unik identifierare för en tjänsteinstans.

NTLM

NTLM är en samling säkerhetsprotokoll som används för att autentisera, tillhandahålla integritet och konfidentialitet för användare. Kerberos är det föredragna autentiseringsprotokollet och används i moderna Windows-versioner, NTLM är fortfarande tillgängligt för äldre klienter och system i en arbetsgrupp.

NTFS-behörigheter

NTFS-behörigheter låter dig definiera vem som har behörighet att komma åt en fil eller mapp. Nedan finns en lista över de grundläggande behörigheterna du kan ställa in:

- Full kontroll-detta ger användarna rätt att lägga till, ändra, flytta och ta bort filer och mappar.

- ändra-ger användarna visa och rättigheter att ändra

- Läs & kör – ger användarna visa och köra rättigheter

- läs – ready endast rättigheter

- skriv – rätt till en fil och lägga till nya mappar

dela behörigheter

dela behörigheter definiera nivån på tillgång till delade resurser som en mapp. Det finns tre grundläggande delade behörigheter:

- Läs-ger användarna visa rättigheter till mappen och undermappar

- förändring-ger användarna läsa och ändra rättigheter

- Full kontroll – ger användarna ändra, ändra och läsa rättigheter.

diskretionär åtkomstkontrolllista (DACL)

en DACL identifierar vilket konto som tillåter eller nekas åtkomst till ett objekt som en fil eller mapp.

Åtkomstkontrollposter (ACE)

DACL innehåller Ess, ACE definierar vilket konto och vilken åtkomstnivå som ska beviljas resursen. Om inget ACE är närvarande nekar systemet all åtkomst till objektet.

System Access Control List (SACL)

SACL gör det möjligt för administratörer att logga försök att komma åt ett säkerhetsobjekt.

finkornig lösenordspolicy

resurser:

Kerberos för upptagen Admin

teknisk översikt för Windows-autentisering

skillnader mellan behörigheter för delning och NTFS

Åtkomstkontrolllistor

Active Directory-Hanteringskonsoler

det här avsnittet innehåller hanteringskonsoler som du behöver använda för att hantera de olika Active Directory-teknikerna. Du måste installera RSAT (Remote Server Administration Tools) för att komma åt dessa hanteringskonsoler.

Active Directory-användare och datorer (ADUC)

detta är den vanligaste konsolen för hantering av användare, datorer, grupper och kontakter.

genväg: Dsa.msc

Active Directory Administrationscenter (ADAC)

Active Directory Domains and Trusts

den här konsolen används för att höja domänläget eller funktionsnivån för en domän eller skog. Det används också för att hantera förtroendeförhållanden.

Active Directory-webbplatser och tjänster

detta är huvudkonsolen för hantering av replikering. Denna konsol används för att hantera plats topologi objekt, anslutningsobjekt, schemalägga replikering, manuellt tvinga replikering, aktivera den globala katalogen, och aktivera universell grupp caching.

ADSI Edit

DFS Management

den här konsolen används för att hantera DFS-namnrymder och DFS-replikering.

DHCP

den här konsolen används för att skapa DCHP-omfattningar, visa leasinginformation och alla saker DHCP.

DNS

den här konsolen används för att skapa DNS-zoner, resursposter och hantera alla saker DNS.

Grupppolicyhantering

PowerShell

resurser:

Dynamic Host Control Protocol (DHCP)

Scope

- Omfångsnamn-det här är namnet på omfånget. Ge det ett beskrivande namn så det är lätt att identifiera vilka enheter det är för.

- IP-adressintervall-det här är det IP-intervall som du vill att enheterna ska använda. Till exempel 10.2.2.0 / 24

- IP – adress undantag-Du kan ange att utesluta IP-adress från omfattningen. Detta är användbart om du har enheter på undernätet som behöver en statisk IP som en router eller server.

- leasingtid-hyresavtalet anger hur länge en klient har en IP-adress innan den returneras till poolen.

- DHCP-alternativ-det finns ett antal olika alternativ som du kan inkludera när DHCP tilldelar en IP-adress. Mer om detta nedan

DHCP-alternativ

det finns många DCHP-alternativ, nedan är de vanligaste alternativen i en Windows-domän.

- 003 router-standardgatewayen för subnätet

- 005 DNS-server – IP-adressen för DNS-serverklienterna ska användas för namnupplösning.

- 015 DNS – domännamn-DNS-suffixet som klienten ska använda, ofta samma som domännamnet.

DHCP-filtrering

DHCP-filtrering kan användas för att neka eller tillåta enheter baserat på deras MAC-adress. Till exempel använder jag den för att blockera mobila enheter från att ansluta till vår säkra wifi.

Superscopes

ett superscope är en samling av enskilda DHCP-omfattningar. Detta kan användas när du vill gå med i omfattningar tillsammans. Ärligt talat har jag aldrig använt det här.

Split Scopes

detta är en metod för att tillhandahålla feltolerans för ett DHCP-omfång. Att använda DHCP failover är inte den föredragna metoden för feltolerans.

DHCP Failover

DCHP failover var en ny funktion som startade i serverversion 2012. Det tillåter två DHCP-servrar att dela leasinginformation som ger hög tillgänglighet för DCHP-tjänster. Om en server blir otillgänglig tar den andra servern över.

resurser:

DHCP-parametrar

Grupprincip

Grupprincip låter dig centralt hantera användar-och datorinställningar. Du kan använda Grupprincip för att ställa in lösenordspolicyer, granskningspolicyer, låsskärm, kartenheter, distribuera programvara, en enhet, office 365-inställningar och mycket mer.

grupprincipobjekt (GPO)

grupprincipobjekt är en samling principinställningar som du använder för att tillämpa på datorer eller användare.

uppdateringsfrekvens för grupprincip

Klientarbetsstationer och medlemsservrar uppdaterar sina policyer var 90: e minut. För att undvika överväldigande domänkontrollanter deras är en slumpmässig offset intervall läggs till varje maskin. Detta förhindrar att alla maskiner begär grupppolicyuppgraderingar från DC samtidigt och eventuellt kraschar den.

Principbehandling

grupppolicyer gäller i följande ordning

- lokal

- webbplats

- domän

- organisationsenhet (ou)

blockera arv

som standard ärvs grupprincipobjekt. För att ändra detta beteende kan du använda alternativet Blockera arv på en OU-nivå.

ingen åsidosättning

om du vill tillämpa policyer och förhindra att de blockeras använder du alternativet Ingen åsidosättning.

Användarinställningar

i ett GPO finns användar-och datorinställningar. Användarinställningar gäller endast för användarobjekt. Om du konfigurerar användarinställningar i GRUPPRINCIPOBJEKTET måste GRUPPRINCIPOBJEKTET tillämpas på användarobjekt.

datorinställningar

datorinställningarna i ett grupprincipobjekt är inställningar som kan tillämpas på en dator. Om du konfigurerar datorinställningarna måste GPO tillämpas på datorobjekt.

Resultant set of Policy (RsoP)

Resultant Set of Policy är ett Microsoft-verktyg som är inbyggt i Windows 7 och senare versioner. Det ger administratörer en rapport om vilka grupprincipinställningar som tillämpas på användare och datorer. Den kan också användas för att simulera inställningar för planeringsändamål.

Jag har en komplett handledning i min artikel Hur man använder RSoP för att kontrollera och felsöka grupppolicyinställningar.

Grupprincipreferenser

Grupprincipreferenser används främst för att konfigurera inställningar som senare kan ändras på klientnivå. Inställningar har också möjlighet att göra lite avancerad inriktning som att tillämpa på en viss OU, Windows-version, användare i en grupp och så vidare. Inställningar används ofta för att konfigurera följande:

- Drive Mappings

- registerinställningar

- Installera skrivare

- Schemalägg uppgifter

- ange fil-och mappbehörigheter

- Ställ in ströminställningar

mallar

Du kan installera ytterligare grupprincip-mallar för att utöka Standardgrupppo: erna som tillhandahålls av Microsoft. Några vanliga mallar som används är Office 365, Chrome, Firefox och de som tillhandahålls av 3: e parts applikationer. Mallar är xml – baserade filer vanligtvis i ett ADM-format eller ADMX-filtillägg.

resurser:

Grupppolicyarkitektur

Grupppolicyöversikt

har jag missat något? Har du något att dela med dig av? Låt mig veta i kommentarerna nedan.

rekommenderat verktyg: SolarWinds Server & Application Monitor

![]()

detta verktyg har utformats för att övervaka Active Directory och andra kritiska tjänster som DNS & DHCP. Det kommer snabbt att upptäcka domänkontrollantproblem, förhindra replikationsfel, spåra misslyckade inloggningsförsök och mycket mer.

vad jag gillar bäst om SAM är att det är lätt att använda instrumentpanelen och varningsfunktioner. Det har också förmågan att övervaka virtuella maskiner och lagring.

ladda ner din kostnadsfria provperiod här