Beyond the Edge: hur man säkrar SMB-trafik i Windows

Hiya folks, Ned här igen. Organisationer är bra på att brandvägg nätverkskanten för att stoppa inkommande inkräktare. Vi måste gå vidare för att förhindra utgående och lateral nätverkskommunikation. Med ökningen av mobila datorer och enkel phishing-användare, kompromissa en enskild enhet innebär din externa sköld är inte tillräckligt.

idag diskuterar vi att säkra ditt nätverks underbelly. Jag fokuserar på Windows och SMB, men detta råd gäller dina andra protokoll och operativsystem. Din miljö använder också NFS, SSH, RDP, SFTP, RPC och mer på Windows, Linux och MacOS.

låt oss blockera några portar!

segmentering och slutpunktsisolering

ditt nätverk bildar segment och slutpunkter. Segment är partitionerna, vare sig de är subnät eller VLAN och inkluderar dina VPN-anslutna enheter. Dina servrar och klienter är slutpunkterna. När det gäller SMB är dina klienter och servrar inte begränsade till Windows och Windows Server – de kan tjäna båda uppgifterna på vilken utgåva som helst. Detta betyder inte bara värd för en SMB-andel för fjärrfilåtkomst; SMB är i sig ett slags transportprotokoll för många andra äldre applikationsprotokoll med namngivna rör, RPC och annan teknik för dina hanteringsverktyg och appar.

som standard tillåter ingen version av Windows inkommande SMB-kommunikation efter installationen; de inbyggda Windows Defender-brandväggen (tidigare kallad Windows Firewall) – reglerna förhindrar åtkomst till TCP / port 445. Brandväggen tillåter dock utgående SMB och om du skapar en SMB-delning gör det möjligt för brandväggsreglerna att tillåta inkommande SMB. Den här artikeln kräver inte att du köper 1000 hårdvarubrandväggar som om du är i någon craptastic hacker – film-det handlar om att använda den Defender-brandväggen som ingår i varje Windows-maskin du äger.

vårt mål här är att göra det mycket svårare för dina data att lämna nätverket eller för dina enheter att attackera varandra i nätverket. Vi försöker inte göra hela nätverket ogenomträngligt för alla hot. Vi försöker göra ditt nätverk så irriterande för en angripare att de bara tappar intresset och går efter något annat mål.

Jag är inte här för att lära dig den inbyggda brandväggen, det är en stor produkt men en väldokumenterad:

- Windows Defender Firewall med Advanced Security Design Guide

- Windows Defender Firewall med Advanced Security Deployment Guide

oroa dig inte, om du fortfarande använder Windows Server 2012 R2 eller… vad h… Windows 7, Dessa är fortfarande tillämpliga.

vad du inte vet är att min absoluta favoritpresentation någonsin om detta ämne är Jessica Payne ’s talk” Demystifying the Windows Firewall ” på Ignite New Zealand 2016. Om du aldrig har hört talas om brandväggen eller har använt den i flera år är det här samtalet fantastiskt, och du bör titta på det hela.

se? Jag sa ju att det var bra! Jessica är affären.

minska din SMB-matris

här är Planen:

- skär inkommande SMB-åtkomst vid företagets brandväggar.

- Klipp ut utgående SMB-åtkomst i företagets brandvägg med undantag för specifika IP-intervall.

- inventering för SMB användning och aktier.

- konfigurera Windows Defender Firewall för inkommande och utgående block

- inaktivera SMB Server om verkligen oanvänd

- Test i liten skala för hand. Distribuera i vågor, med hjälp av policy.

skär inkommande SMB-åtkomst vid företagets brandväggar

den enklaste delen som du förmodligen redan har slutfört. Blockera TCP / port 445 inkommande från internet på din hårdvara brandväggar. Nu kommer alla i ditt nätverk, inklusive VPN-anslutna enheter, inte att vara direkt tillgängliga från utsidan.

Klipp ut utgående SMB-åtkomst vid företagets brandvägg med undantag

det är extremt osannolikt att du måste tillåta utgående SMB till Internet om du inte använder det som en del av ett offentligt molnerbjudande. Med Azure Files SMB kan du istället använda en VPN. Du bör begränsa den utgående trafiken till endast de tjänstens IP-intervall. Vi dokumenterar dem här:

- Azure datacenter IP-adresser

- Azure remote apps

- Microsoft O365 IP-adresser

inventering för SMB användning och aktier

om vårt mål är att stoppa onödiga kommunikation i ditt nätverk, måste vi inventering SMB.

- vilka serverändpunkter vet du måste tillåta inkommande SMB att utföra sin roll?

- behöver de inkommande åtkomst från alla klienter, bara vissa nätverk eller bara vissa noder?

- av serverns återstående slutpunkter, vilka tillåter helt enkelt SMB inkommande och är det nödvändigt?

detta var den enkla delen. Nu den svåra delen:

- av dina klient – OS-slutpunkter (Windows 10, till exempel), vilka vet du kräver inkommande SMB-åtkomst

- behöver de inkommande åtkomst från alla klienter, bara vissa nätverk eller bara vissa noder?

- av dina klient OS-slutpunkter, vilka tillåter helt enkelt SMB inkommande och är det nödvändigt?

- av dina klient – OS-slutpunkter, som inte ens behöver köra SMB server-tjänsten alls?

- av alla dina slutpunkter, vilka kan vi tvinga att bara tillåta utgående SMB på det säkraste och mest minimala sättet?

filservrar och domänkontrollanter kräver båda uppenbarligen SMB-inkommande för att utföra sin roll. Andra inbyggda roller och funktioner kan också och vi har dokumenterat många av dem i Serviceöversikt och nätverksportkrav för Windows. DCs och filservrar behöver förmodligen nås var som helst i nätverket, men vissa applikationsserver kanske bara behöver åtkomst från två andra applikationsservrar på samma delnät.

Du kan undersöka aktier på servrar och klienter med hjälp av ett praktiskt skript som heter Get-FileShares av Sam Boutros och bestämma om dessa aktier är legitima, var en gång legitima och nu inte, eller gjordes av Chad junior wildman CTO: s brorson du önskar att du kunde avfyra hans… jag avviker. Jag demonstrerade detta manus på MS Ignite 2019, fånga det klockan 0:9: 45 i min presentation ” Plan för Z-Day 2020: Windows Server 2008 slut på support kommer!”

Du kan också behöva aktivera granskning:

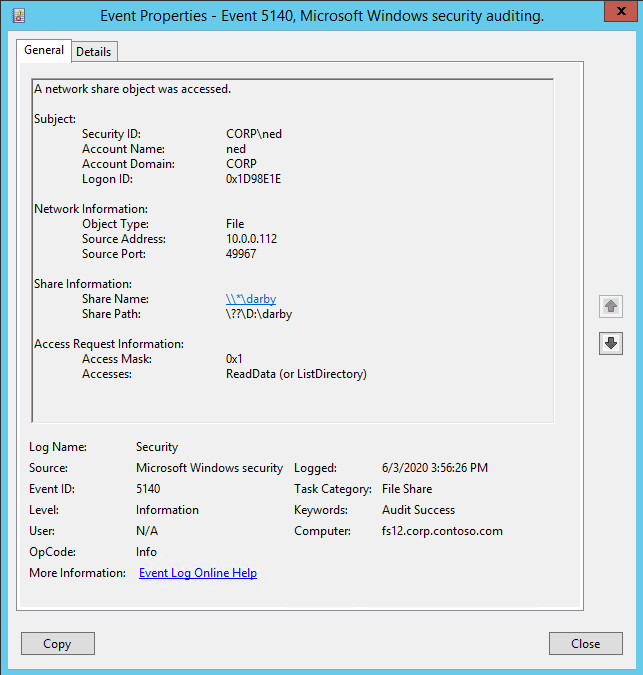

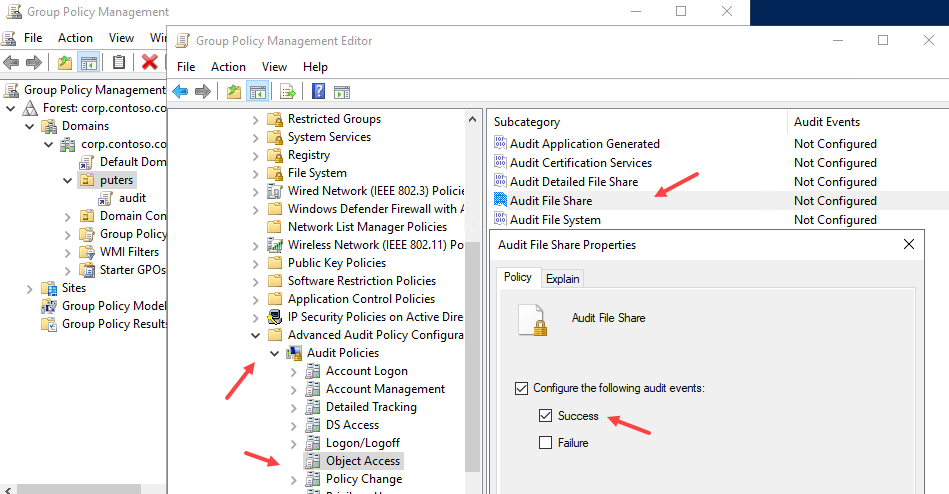

sedan Windows Vista och Windows Server 2008 har du haft tillgång till en verifieringskedja för SMB inbound access. Du aktiverar det som en del av Grupprincip och distribuerar till vilken uppsättning noder du vill kontrollera. Det finns under:

Datorkonfigurationspolicyer Windows-Inställningar Säkerhetsinställningar avancerad Revisionsprincip Konfigurationsgranskningspolicyer Objektåtkomstfilresurser

så upptäckbart!

denna verifieringskedja kan bli chatty, du bör aktivera / inaktivera i skurar eller samla in med hjälp av dina händelseloggövervakningslösningar som du kör som en del av ditt hotdetekteringslager. Självfallet! Ahem.

att undersöka dessa loggar låter dig veta vilka noder som pratar med vilka slutpunkter över SMB och hjälper dig att avgöra om en slutpunkts aktier verkligen används, som inte behöver existera, eller om servern inte har några uppenbara SMB-kunder.

konfigurera Windows Defender Firewall för inkommande och utgående block

Om du letar efter en steg-för-steg-guide för att konfigurera brandväggar, granska våra dokument; mitt blogginlägg kommer aldrig att bli lika bra och jag är också väldigt lat. Men vi kan prata taktik. Det viktigaste att förstå är att blockera både inkommande och utgående kommunikation på ett mycket deterministiskt sätt med regler som inkluderar undantag och lägger till ytterligare anslutningssäkerhet. En vanlig attack är att övertyga en slutanvändare att få tillgång till en SMB-aktie precis som du skulle lura dem att komma åt en ond webbplats. E-posta dem en länk, övertyga dem att klicka, och nu skickar de längs NTLM-referenser eller kör genomsnittliga körbara filer. En utgående brandväggspolicy som förhindrar användning av SMB-anslutningar inte bara utanför säkerheten i ditt hanterade nätverk utan även i ditt nätverk för att bara tillåta åtkomst till minsta uppsättning servrar och inte några andra maskiner är sant lateralt rörelseförsvar.

du refererar här för SMB-brandväggsinställningar förhindrar SMB-trafik från sidoanslutningar och in i eller lämnar nätverket. Denna KB täcker de exakta SMB-brandväggsreglerna du behöver ställa in för inkommande och utgående anslutningar för att matcha ditt lager. Jag vill ringa ut några viktiga punkter i KB:

- KB har mallar för inkommande regler som bygger på någon form av nätverksprofil.

- KB har mallar för Utgående regler definierade av domän / privat – dvs betrodda nätverksprofiler men en för gäst / offentliga profiler. Det senare är särskilt viktigt att genomdriva på mobila enheter och hembaserade distansarbetare som lämnar säkerheten för din brandvägg som blockerar utgående trafik. Genomdriva detta på bärbara datorer kommer att minska oddsen för nätfiskeattacker skicka användare till skadliga servrar för att skörda referenser eller köra attack kod som kommer att få det fotfäste. I en värld där så många användare har gått hem för att stoppa spridningen av sjukdomar har definitionen av ”ditt nätverk” expanderat.

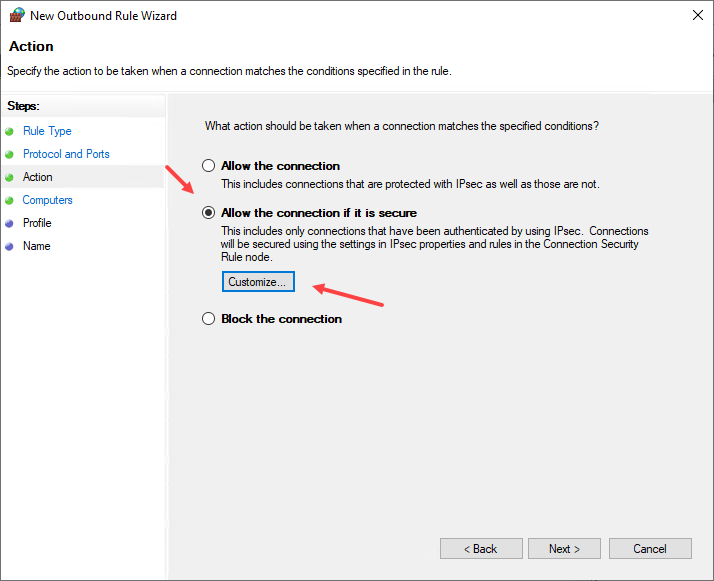

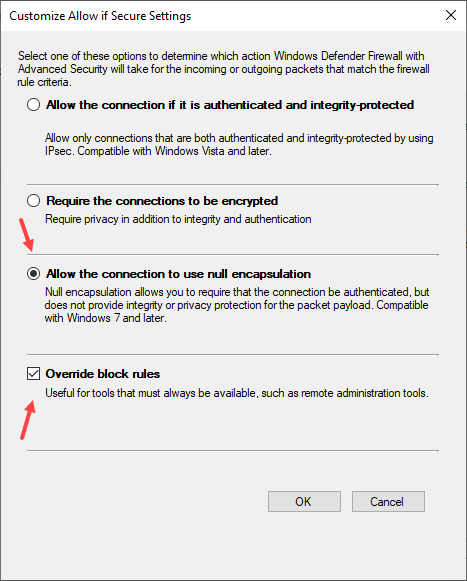

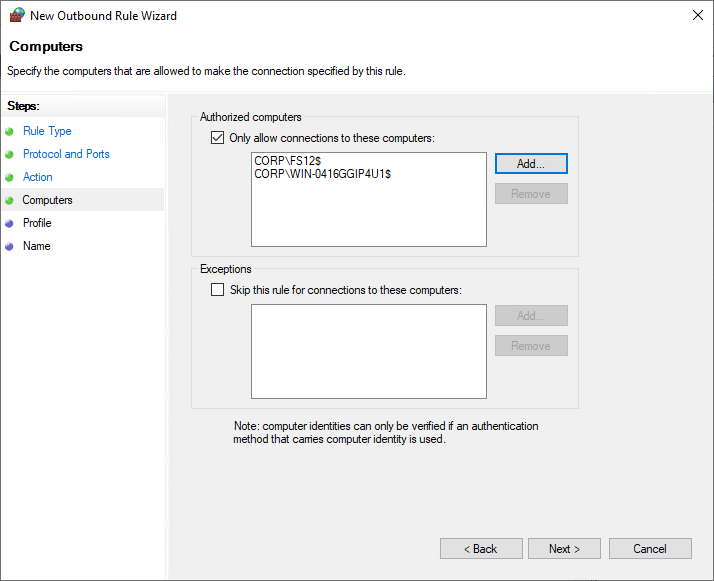

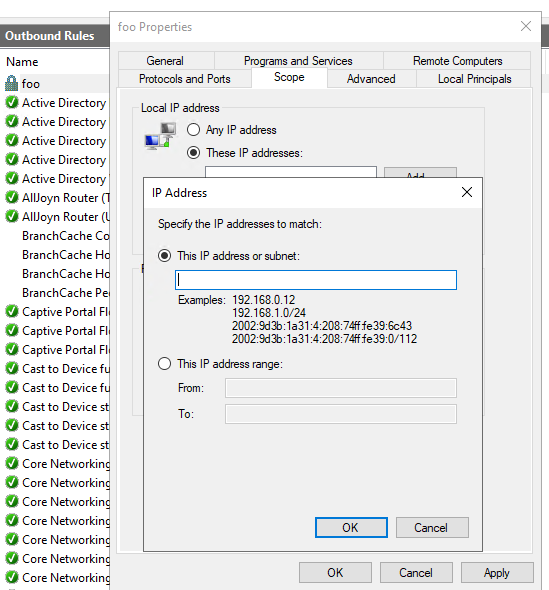

- KB har mallar för att bygga en global blocklista som innehåller en” Tillåt ”- lista för domänkontrollanter och filservrar (åtminstone) och ett mycket viktigt vapen i dina ansträngningar att stoppa anslutningar till skadliga externa servrar som heter ”Tillåt en anslutning om säker”:

alternativet ”Tillåt anslutningen om den är säker” tillåter åsidosättning av en global blockregel. Du kan använda den enkla men minst säkra ”Tillåt anslutningen att använda null inkapsling” tillsammans med ”åsidosätta blockregler” som effektivt förlitar sig på Kerberos och domänmedlemskap för autentisering. Defender Firewall möjliggör säkrare alternativ som IPSEC, men de kommer att kräva mer av dig. När du tillhandahåller dessa säkra anslutningsalternativ får du nu tillgång till omfattningar som auktoriserade datorer och IP-adress:

Om du tittar på Jessica Paynes video ovan lär du dig mer om detta. Verkligen!

den defensiva effekten av denna skiktning innebär att angripare måste bestämma vilken liten uppsättning tillåtna servrar som är giltiga mål som måste kontrolleras eller ersättas utan upptäckt, allt inom ditt inre nätverk. Bred sidorörelse och klient-hopping ransomware kommer inte längre att kunna piggyback SMB på slutanvändaren enhet. När jag talar om att vara alltför irriterande för ett mål, Detta är vad jag menar. Ja, alla dessa saker är möjliga, men du har ökat din chans att fånga dem, krävde en stor mängd extra recon och vård från angriparen, bröt massor av Lat kod skriven av brottslingar och uppriktigt gör dig oattraktiv.

denna typ av utgående skydd vid Windows-brandväggen är också bra teknik för dem som inte vill gå sina COVID-distansarbetare genom att byta hemrouterbrandväggar för att blockera SMB-utgående till Internet när du inte använder VPN. Jag vet att du är där ute, du frågade mig alla om utgångsregler för lösenord för maskinkonto för två månader sedan! Även om de inte kan få Grupprincip eller Intune, har du åtminstone en konsekvent uppsättning steg eller skript för en Helpdeskfjärrkontroll.

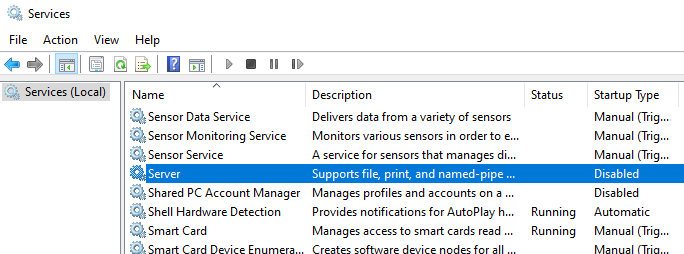

inaktivera SMB Server om verkligen oanvänd

dina Windows-klienter och även några av dina Windows-servrar kanske inte kräver att SMB Server-tjänsten körs alls. Här är min egen arbetsyta Laptop med SMB-server inaktiverad:

mycket säkrare än någon brandvägg är den fullständiga bristen på en SMB-servertjänst som körs alls. Detta steg som kräver att du i grunden förstår dina processer och appar och kommer med risken för en mycket förvirrande felsökningsupplevelse ett år efter att du har glömt att göra detta.

OBS: Jag har diskuterat att göra denna tjänst on-demand i framtiden och kanske inaktiverad som standard under vissa förhållanden och utgåvor som Windows 10 för hemanvändare eller professionella. Det här kan verka som ett enkelt samtal att göra, men du har inte spenderat 7 år med SMB1-borttagning smärta kunder såg när jag först började göra det valfritt och själv avinstallera. Det skulle initialt bryta många företag.

Test i liten skala för hand. Distribuera i vågor, med hjälp av policy.

Du bör använda fasade grupppolicyutrullningar för att göra dessa ändringar efter att du har gjort småskaliga, handgjorda distributioner på utvalda servrar och klienter-spräng inte bara dessa inställningar överallt eller du kommer att ha en dålig dag vecka exit intervju. Jag rekommenderar att du börjar med den tyngsta användaren av SMB – ditt eget IT-team. Vi kallar detta ” äta din egen hundmat .”Om ditt teams bärbara datorer och appar och fildelningsåtkomst verkar fungera bra efter att du har distribuerat dina inkommande och utgående brandväggsregler, skapa testgruppspolicy i dina breda test-och QA-miljöer. Baserat på resultat, börja provtagning vissa avdelningar maskiner, sedan expandera ut. Ta dig tid här-du har haft vilda västern i 20 år, du kommer inte att städa Tombstone på en helg.

Wrap-up

som avslutar SMB-stegen. Upprepa nu bara för NFS, SSH, SFTP, RDP och resten, räkna ut alla motsvarande brandväggsalternativ för MacOS och Linux. Enkelt! ; D

för att sammanfatta:

- skär inkommande SMB-åtkomst vid företagets brandväggar.

- Klipp ut utgående SMB-åtkomst i företagets brandvägg med undantag för specifika IP-intervall.

- inventering för SMB användning och aktier.

- konfigurera Windows Defender Firewall för inkommande och utgående block

- inaktivera SMB Server om verkligen oanvänd

- Test i liten skala för hand. Distribuera i vågor, med hjälp av policy.

- upprätthålla upprätthålla upprätthålla. Varje ny server som du lägger till eller tar bort från ditt nätverk kan nu ha en post i ditt lager och brandväggsundantag. Bra defensiv säkerhet handlar om konsekvent underhåll.

distribuerade systemprotokoll hjälper din organisation att tjäna pengar och få saker gjorda. Men de kräver din respekt om du vill göra din miljö oattraktiv för dåliga människor. Datorer, nätverk och användare är inte bra på att försvara sig: det är ditt jobb.