DoS (Denial of Service) attack Tutorial: Ping of Death, DDOS

Vad är DoS Attack?

DOS är en attack som används för att neka legitima användare tillgång till en resurs som tillgång till en webbplats, nätverk, e-post, etc. eller gör det extremt långsamt. DoS är förkortningen för Denial of Service. Denna typ av attack implementeras vanligtvis genom att träffa målresursen, till exempel en webbserver med för många förfrågningar samtidigt. Detta resulterar i att servern inte svarar på alla förfrågningar. Effekten av detta kan antingen krascha servrarna eller sakta ner dem.

att skära av vissa affärer från internet kan leda till betydande förlust av affärer eller pengar. Internet och datornätverk driver många företag. Vissa organisationer som betalning gateways, e-handelssajter är helt beroende av internet för att göra affärer.

i denna handledning kommer vi att presentera vad denial of service attack är, hur det utförs och hur du kan skydda mot sådana attacker.

ämnen som omfattas av denna handledning

- typer av Dos– attacker

- hur DoS– attacker fungerar

- DoS-attackverktyg

- DoS-skydd: Förhindra en attack

- Hackningsaktivitet: Ping of Death

- Hackningsaktivitet: starta en DOS-attack

typer av Dos-attacker

det finns två typer av Dos-attacker, nämligen;

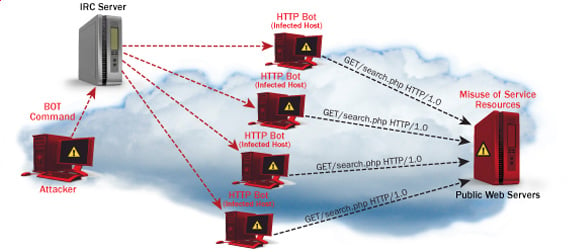

- dos-denna typ av attack utförs av en enda värd

- distribuerad dos-denna typ av attack utförs av ett antal komprometterade maskiner som alla riktar sig mot samma offer. Det översvämmer nätverket med datapaket.

hur DoS-attacker fungerar

Låt oss titta på hur DoS-attacker utförs och de tekniker som används. Vi kommer att titta på fem vanliga typer av attacker.

Ping of Death

ping-kommandot används vanligtvis för att testa tillgängligheten för en nätverksresurs. Det fungerar genom att skicka små datapaket till nätverksresursen. Dödens ping utnyttjar detta och skickar datapaket över den maximala gränsen (65 536 byte) som TCP/IP tillåter. TCP / IP-fragmentering bryter paketen i små bitar som skickas till servern. Eftersom de skickade datapaketen är större än vad servern kan hantera kan servern frysa, starta om eller krascha.

Smurf

denna typ av attack använder stora mängder Internet Control Message Protocol (ICMP) ping-trafikmål på en Internet-Sändningsadress. Svarets IP-adress är förfalskad till det avsedda offrets. Alla svar skickas till offret istället för den IP som används för pingarna. Eftersom en enda Internet-Sändningsadress kan stödja högst 255 värdar förstärker en smurfattack en enda ping 255 gånger. Effekten av detta saktar ner nätverket till en punkt där det är omöjligt att använda det.

buffertspill

en buffert är en temporär lagringsplats i RAM som används för att hålla data så att CPU: n kan manipulera den innan den skrivs tillbaka till skivan. Buffertar har en storleksgräns. Denna typ av attack laddar bufferten med mer data som den kan hålla. Detta gör att bufferten överflödar och korrumperar data som den innehåller. Ett exempel på ett buffertspill är att skicka e-postmeddelanden med filnamn som har 256 tecken.

Teardrop

denna typ av attack använder större datapaket. TCP / IP bryter dem i fragment som monteras på den mottagande värden. Angriparen manipulerar paketen när de skickas så att de överlappar varandra. Detta kan få det avsedda offret att krascha när det försöker återmontera paketen.

SYN attack

SYN är en kort form för synkronisera. Denna typ av attack utnyttjar trevägshandskakningen för att upprätta kommunikation med TCP. SYN attack fungerar genom att översvämma offret med ofullständiga SYN-meddelanden. Detta gör att offermaskinen fördelar minnesresurser som aldrig används och nekar åtkomst till legitima användare.

DoS attack tools

Följande är några av de verktyg som kan användas för att utföra DoS-attacker.

- Nemesy – detta verktyg kan användas för att generera slumpmässiga paket. Det fungerar på windows. Detta verktyg kan laddas ner från http://packetstormsecurity.com/files/25599/nemesy13.zip.html . På grund av programmets karaktär, om du har ett antivirusprogram, kommer det sannolikt att upptäckas som ett virus.

- Land och LaTierra-detta verktyg kan användas för IP spoofing och öppna TCP– anslutningar

- Blast – detta verktyg kan laddas ner från http://www.opencomm.co.uk/products/blast/features.php

- Panther-detta verktyg kan användas för att översvämma ett offer nätverk med UDP-paket.

- botnät-det här är mängder av komprometterade datorer på Internet som kan användas för att utföra en distribuerad överbelastningsattack.

DoS-skydd: Förhindra en attack

en organisation kan anta följande policy för att skydda sig mot överbelastningsattacker.

- attacker som SYN-översvämning utnyttjar buggar i operativsystemet. Installera säkerhetsuppdateringar kan bidra till att minska risken för sådana attacker.

- intrångsdetekteringssystem kan också användas för att identifiera och till och med stoppa olagliga aktiviteter

- brandväggar kan användas för att stoppa enkla DoS-attacker genom att blockera all trafik som kommer från en angripare genom att identifiera hans IP.

- routrar kan konfigureras via Åtkomstkontrolllistan för att begränsa åtkomsten till nätverket och släppa misstänkt olaglig trafik.

Hackingaktivitet: Ping of Death

vi antar att du använder Windows för den här övningen. Vi antar också att du har minst två datorer som finns i samma nätverk. DOS-attacker är olagliga på nätverk som du inte har behörighet att göra. Det är därför du måste konfigurera ditt eget nätverk för denna övning.

Öppna Kommandotolken på måldatorn

ange kommandot ipconfig. Du kommer att få resultat som liknar de som visas nedan

i det här exemplet använder vi information om mobil bredbandsanslutning. Notera IP-adressen. OBS: För att detta exempel ska vara mer effektivt, och du måste använda ett LAN-nätverk.

byt till datorn som du vill använda för attacken och öppna kommandotolken

Vi kommer att pinga vår offerdator med oändliga datapaket på 65500

Ange följande kommando

ping 10.128.131.108 –t |65500

här skickar

- ”ping” datapaketen till offret

- ”10.128.131.108” är offrets IP-adress

- ”- t” betyder att datapaketen ska skickas tills programmet stoppas

- ”- l” anger databelastningen som ska skickas till offret

Du kommer att få resultat som liknar de som visas nedan

översvämning av måldatorn med datapaket har inte mycket effekt på offret. För att attacken ska bli effektivare bör du attackera måldatorn med pingar från mer än en dator.

ovanstående attack kan användas för att angripare routrar, webbservrar etc.

Om du vill se effekterna av attacken på måldatorn kan du öppna Aktivitetshanteraren och visa nätverksaktiviteterna.

- högerklicka på aktivitetsfältet

- Välj start Task manager

- Klicka på fliken Nätverk

- Du kommer att få resultat som liknar följande

om det finns en attack är framgångsrik, du borde kunna se ökade nätverksaktiviteter.

Hackingaktivitet: starta en DOS-attack

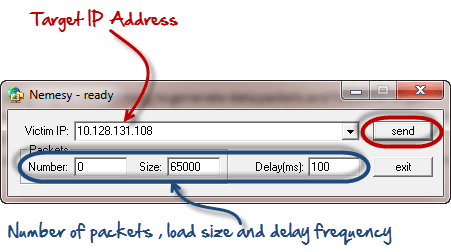

i det här praktiska scenariot kommer vi att använda Nemesy för att generera datapaket och översvämma måldatorn, routern eller servern.

Som nämnts ovan kommer Nemesy att upptäckas som ett olagligt program av ditt antivirusprogram. Du måste inaktivera antivirusprogrammet för denna övning.

- ladda ner Nemesy från http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- packa upp det och kör programmet Nemesy.exe

- du får följande gränssnitt

Ange mål-IP-adressen i det här exemplet; vi har använt mål-IP som vi använde i exemplet ovan.

Här,

- 0 som antalet paket betyder oändlighet. Du kan ställa in det till önskat nummer om du inte vill skicka, infinity datapaket

- storleksfältet anger de databyte som ska skickas och fördröjningen anger tidsintervallet i millisekunder.

klicka på Skicka-knappen

Du bör kunna se följande resultat

namnlisten kommer att visa dig antalet paket som skickas

klicka på stoppknappen för att stoppa programmet från att skicka datapaket.

Du kan övervaka uppgiftshanteraren för måldatorn för att se nätverksaktiviteterna.

sammanfattning

- en denial of service attacks avsikt är att neka legitima användare tillgång till en resurs som ett nätverk, server etc.

- Det finns två typer av attacker, denial of service och distributed denial of service.

- en överbelastningsattack kan utföras med SYN Flooding, Ping of Death, Teardrop, Smurf eller buffer overflow

- säkerhetsuppdateringar för operativsystem, routerkonfiguration, brandväggar och intrångsdetekteringssystem kan användas för att skydda mot överbelastningsattacker.