za hranou: jak zabezpečit provoz SMB v systému Windows

Ahoj lidi, ned zde znovu. Organizace jsou dobré v firewallu okraje sítě, aby zastavily příchozí vetřelce. Musíme přejít k prevenci odchozí a boční síťové komunikace. Se vzestupem mobilních počítačů a snadností uživatelů phishingu znamená ohrožení jednotlivého zařízení, že váš externí štít nestačí.

dnes diskutujeme o zabezpečení podbřišku vaší sítě. Zaměřuji se na Windows a SMB, ale tato rada se vztahuje na vaše další protokoly a operační systémy. Vaše prostředí také používá NFS, SSH, RDP, SFTP, RPC a další na Windows, Linux a MacOS.

zablokujme některé porty!

segmentace a izolace koncových bodů

vaše síť tvoří segmenty a koncové body. Segmenty jsou oddíly, ať už jsou to podsítě nebo VLAN a zahrnují vaše zařízení připojená k VPN. Vaše servery a klienti jsou koncové body. Pokud jde o SMB, vaši klienti a servery nejsou omezeny na Windows a Windows Server – mohou sloužit oběma povinnostem v jakékoli edici. To neznamená jen hosting SMB share pro vzdálený přístup; SMB je sama o sobě druh dopravy protokolu pro mnoho dalších starších aplikačních protokolů pomocí Pojmenované Roury, RPC a další technologie pro vaši správu nástrojů a aplikací.

ve výchozím nastavení, žádné verzi systému Windows, umožňuje příchozí komunikace SMB po instalaci; vestavěný Windows Defender Firewall (dříve nazýván Windows Firewall) pravidla se zabránilo přístupu k TCP / port 445. Brána firewall však umožňuje odchozí SMB a pokud vytvoříte sdílení SMB, povolí pravidla brány firewall povolit příchozí SMB. Tento článek není náročné si koupit 1,000 hardwarové firewally jako jakýkoliv hacker film – je to o používání, že Defender Firewall součástí každého počítače s Windows, které vlastníte.

Naším cílem je, aby bylo mnohem těžší pro vaše data opustit síť nebo pro vaše zařízení k útoku na sebe v rámci sítě. Nesnažíme se učinit celou síť nepropustnou pro všechny hrozby. Snažíme se, aby vaše síť tak dráždila útočníka, že prostě ztratí zájem a jdou po nějakém jiném cíli.

nejsem tu, abych vás naučí, vestavěný firewall, je to velký produkt, ale dobře zdokumentovaná:

- Windows Defender Firewall s Pokročilým zabezpečením Design Guide

- Windows Defender Firewall s Pokročilým Bezpečnostní Deployment Guide

nebojte se, pokud jste stále používáte Windows Server 2012 R2 nebo… co h… Windows 7, tyto jsou stále použitelné.

Co nevíte, je, že moje nejoblíbenější prezentace vůbec o tomto tématu je Jessica Payne mluvit „Demystifikací brána Firewall systému Windows“ v Zapálit Nový Zéland 2016. Pokud jste nikdy neslyšeli o firewallu nebo jste ho používali roky, tato řeč je úžasná a měli byste sledovat celou věc.

vidíte? Říkal jsem ti, že je to dobrý! Jessica je dohoda.

snížení matice SMB

zde je plán:

- snížit příchozí přístup SMB na firemních firewallech.

- omezte odchozí přístup SMB na firemním firewallu s výjimkami pro konkrétní rozsahy IP.

- inventář pro použití a sdílení SMB.

- Konfigurace Windows Defender Firewall pro příchozí a odchozí bloky

- Zakázat SMB Server, pokud skutečně nepoužité

- Test v malém měřítku ručně. Nasadit ve vlnách, pomocí politiky.

odřízněte příchozí přístup SMB na firemních firewallech

nejjednodušší část, kterou jste pravděpodobně již dokončili. Blokovat TCP / port 445 příchozí z internetu na hardwarových firewallech. Nyní nikdo ve vaší síti, včetně zařízení připojených k VPN, nebude přímo přístupný zvenčí.

Střih odchozí SMB přístup na firemní firewall s výjimkami

je velmi nepravděpodobné, že budete potřebovat, aby všechny odchozí SMB k Internetu, pokud používáte to jako součást veřejného cloudu nabízí. S Azure Files SMB můžete místo toho použít VPN. Měli byste omezit tento odchozí provoz pouze na tyto rozsahy IP služeb. Dokumentujeme je zde:

- Azure datacenter IP adresy

- Azure remote aplikace

- Microsoft O365 IP adresy

Zásob pro SMB využití a akcie

Pokud je naším cílem je zastavit nepotřebné komunikace uvnitř sítě, musíme zásob SMB.

- jaké koncové body serveru víte, že je třeba, aby příchozí SMB plnit svou roli?

- potřebují příchozí přístup od všech klientů, jen určitých sítí nebo jen určitých uzlů?

- zbývajících koncových bodů serveru, které z nich jednoduše umožňují příchozí SMB a je to nutné?

to byla snadná část. Teď ta těžší část:

- svého klienta koncové body OS (Windows 10, například), což ty víš, vyžaduje příchozí SMB přístup

- potřebují příchozí přístup ze všech klientů, jen některých sítí, nebo jen určité uzly?

- koncových bodů vašeho klientského OS, které z nich jednoduše umožňují příchozí SMB a je to nutné?

- vašich koncových bodů klientského operačního systému,které vůbec nepotřebují spouštět službu SMB serveru?

- ze všech vašich koncových bodů, které z nich můžeme přinutit povolit pouze odchozí SMB nejbezpečnějším a nejmenším způsobem?

souborové servery a řadiče domén samozřejmě vyžadují, aby SMB inbound plnil svou roli. Další vestavěné role a funkce mohou také a mnoho z nich jsme zdokumentovali v přehledu služeb a požadavcích na síťový port pro Windows. DCs a souborové servery pravděpodobně muset být přístupné z kdekoli v síti, ale některé aplikace server může jen potřebovat přístup ze dvou dalších aplikačních serverů na stejné podsíti.

můžete zkontrolovat, akcie na servery a klienty pomocí šikovný skript s názvem Get-sdílení souborů Sam Boutros a rozhodnout, zda tyto akcie jsou legitimní, byly kdysi legitimní a teď nejsou, nebo byly ze strany Čadu, junior wildman ČTÚ synovec si přeješ, abys mohl vyhodit jeho… to jsem odbočil. Tento scénář jsem předvedl na MS Ignite 2019, chytit to v 0: 9: 45 ve své prezentaci “ plán na den z 2020: Windows Server 2008 konec podpory se blíží!“

možná budete muset povolit audit:

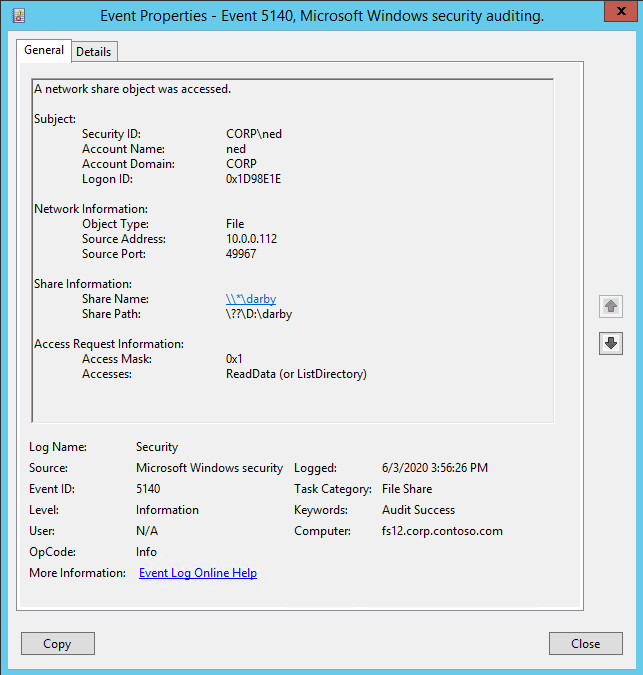

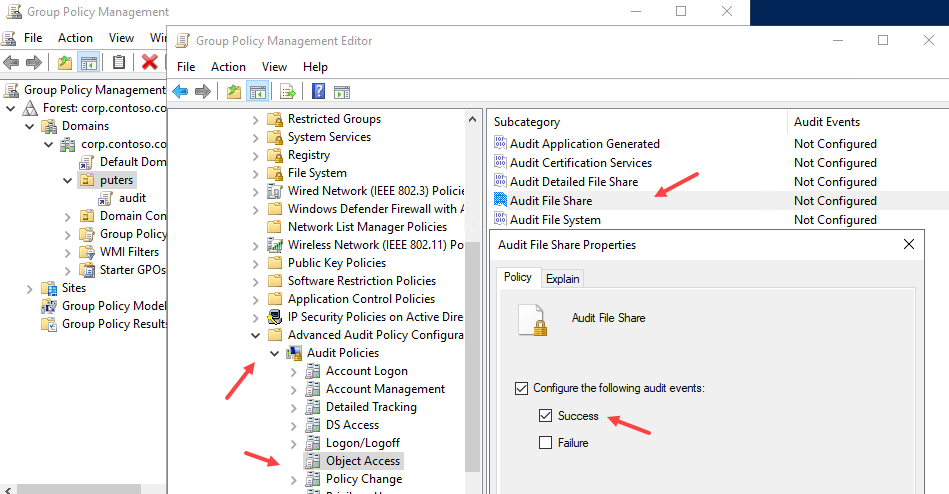

od Windows Vista a Windows Server 2008 jste měli přístup k auditní stopě příchozího přístupu SMB. Povolíte jej jako součást zásad skupiny a nasadíte do jakékoli sady uzlů, které chcete zkontrolovat. To najdete pod:

konfigurace Počítače, Politiky, Nastavení systému Windows Nastavení Zabezpečení Advanced Audit Policy Configuration Zásady auditování Přístupu k Objektu Souboru Akcií

tak objevitelné!

tato auditní stopa může být chatrná, měli byste povolit/zakázat v dávkách nebo sbírat pomocí řešení monitorování protokolu událostí, které spustíte jako součást vrstvy detekce hrozeb. Samozřejmě! Ehm.

Zkoumá tyto záznamy vám vědět, které uzly se mluví na koncové body, které přes SMB a pomůže vám rozhodnout, pokud se koncový bod akcie jsou opravdu v provozu, což nemusí existovat, nebo pokud server nemá žádné zjevné SMB zákazníky.

Nakonfigurovat Windows Defender Firewall pro příchozí a odchozí bloky

Pokud hledáte pro instrukce krok-za-krokem návod na konfiguraci brány firewall, přečtěte si naše dokumenty; můj blog nikdy nebude tak dobré, a také jsem velmi líný. Ale můžeme mluvit o taktice. Klíčovou věcí, kterou je třeba pochopit, je blokování příchozí i odchozí komunikace velmi deterministickým způsobem pomocí pravidel, která obsahují výjimky a přidávají další zabezpečení připojení. Běžným útokem je přesvědčit koncového uživatele, aby přistupoval ke sdílení SMB, stejně jako byste je přiměli k přístupu na zlou webovou stránku. Pošlete jim e-mail s odkazem, přesvědčte je, aby klikli, a nyní posílají pověření NTLM nebo běží průměrné spustitelné soubory. Odchozí firewall politiky, které brání použití připojení SMB nejen vnější bezpečnost vašich spravované sítě, ale i uvnitř vaší sítě, aby pouze umožnit přístup k minimálním nastavení serverů, a ne nějaké jiné stroje, je pravda boční pohyb obrany.

zde odkazujete na nastavení brány firewall SMB brání provozu SMB z bočních připojení a vstupu nebo opuštění sítě. Tato KB pokrývá přesná pravidla brány firewall SMB, která musíte nastavit pro příchozí a odchozí připojení, aby odpovídala vašemu inventáři. Chci v této KB vyvolat několik důležitých bodů:

- KB má šablony příchozích pravidel, které jsou založeny na jakémkoli síťovém profilu.

- KB má šablony odchozí pravidly definovanými v doméně/privátní – tj. věřit – síťové profily, ale jeden pro hosty/veřejné profily. Ta je zvláště důležité, aby prosadit na mobilních zařízeních a domácí telecommuters, že opustit bezpečí váš firewall blokuje odchozí provoz. Vynucení tohoto na noteboocích sníží pravděpodobnost phishingových útoků, které uživatele posílají na škodlivé servery, aby získali pověření nebo spustili kód útoku,který tuto oporu získá. Ve světě, kde tolik uživatelů odešlo domů, aby zastavilo šíření nemoci, se definice „vaší sítě“ rozšířila.

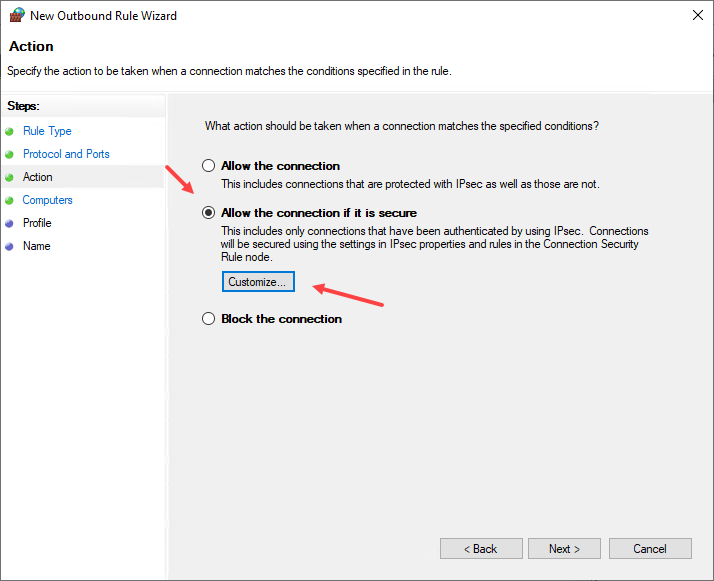

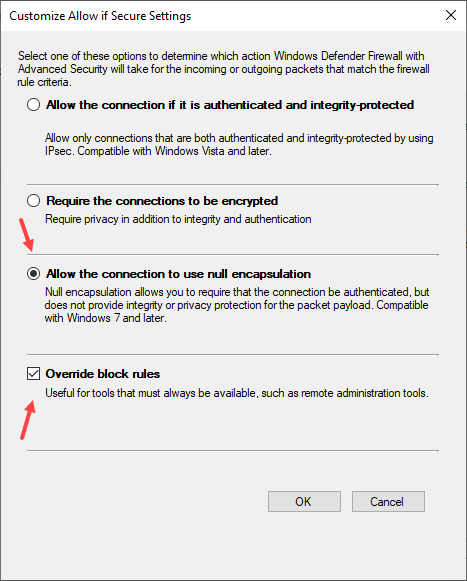

- KB má šablony pro budování globální blok seznam, který obsahuje „povolit“ seznam pro Řadiče Domény a souborové Servery (minimálně) a velmi důležitou zbraň ve svém úsilí o zastavení spoje na škodlivé vnější servery názvem „Povolit připojení, pokud je to bezpečné“:

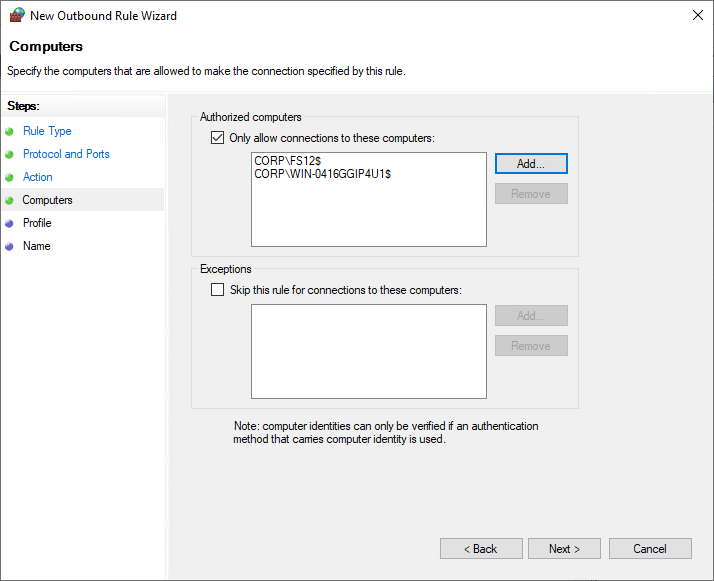

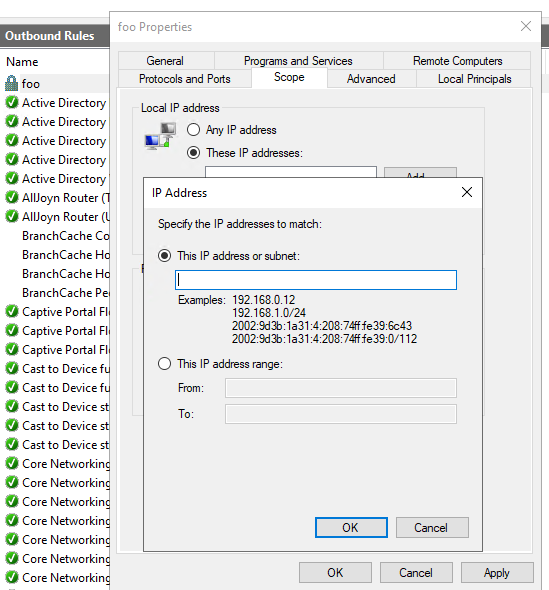

volba „Povolit připojení, pokud je zabezpečené“ umožňuje přepsat pravidlo globálního bloku. Můžete použít snadné, ale nejméně bezpečné „Povolit připojení k použití nulového zapouzdření“ spolu s „přepsat bloková pravidla“, která se pro autentizaci účinně spoléhá na Kerberos a členství v doméně. Defender Firewall umožňuje bezpečnější možnosti, jako je IPSEC, ale budou od vás vyžadovat více. Když poskytnete tyto možnosti zabezpečeného připojení, získáte nyní přístup k rozsahům, jako jsou autorizované počítače a IP adresa:

Pokud sledujete výše uvedené video Jessicy Payne, dozvíte se o tom mnohem více. Opravdu!

obranný dopad tohoto vrstvení znamená, že útočníci musí určit, které malé nastavení povolených serverů jsou platné cíle, které musí být kontrolovány, nebo vyměnit bez detekce, to vše v rámci vnitřní sítě. Široký boční pohyb a klient-hopping ransomware již nebudou moci na zádech SMB na zařízení koncového uživatele. Když mluvím o tom, že jsem příliš dráždivý pro cíl, to je to, co mám na mysli. Ano, všechny tyto věci jsou možné, ale vy jste zvýšili svou šanci chytit, vyžaduje obrovské množství další průzkum a péče od útočníka, rozbil spoustu líný kód napsaný zločinci, a upřímně řečeno, dělá neatraktivní.

Tento typ odchozí ochrany u brány Firewall systému Windows je také skvělý techniku pro ty, kteří nechtějí chodit jejich COVID vzdáleně přes měnící se domácí router firewall blokovat SMB odchozí k Internetu, když nechcete používat VPN. Vím, že jste tam venku, všichni jste se mě zeptali na pravidla vypršení platnosti hesla pro strojový účet před dvěma měsíci! I když nemohou získat zásady skupiny nebo Intune, máte alespoň konzistentní sadu kroků nebo skript pro vzdálený Help Desk.

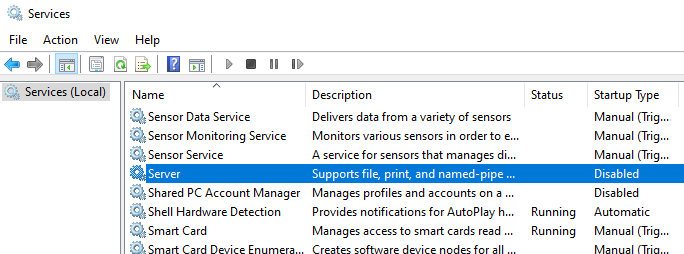

Zakázat SMB Server, pokud skutečně nepoužité

Vaše klienty systému Windows a dokonce i někteří z vašich Windows Serverů nemusí vyžadovat SMB Server služba běží na všech. Zde je můj vlastní pracovní plocha Notebook s SMB server zakázán:

mnohem bezpečnější než jakýkoli firewall je naprostý nedostatek serverové služby SMB spuštěné vůbec. Tento krok, který bude vyžadovat, abyste zásadně pochopit, procesů a aplikací, a je dodáván s rizikem velmi matoucí řešení problémů, zkušenosti rok poté, co jste zapomněl, že to děláš.

Poznámka: jsem debatoval aby tuto službu na vyžádání v budoucnosti, a možná, že ve výchozím nastavení zakázána v určitých podmínkách a edice jako Windows 10 pro domácí uživatele nebo Profesionální. To se může zdát jako snadné rozhodnutí, ale nemáte strávil 7 let SMB1 odstranění bolesti zákazníci viděl, když jsem poprvé začal dělat to volitelné a self-odinstalování. Zpočátku by to rozbilo mnoho podniků.

testujte v malém měřítku ručně. Nasadit ve vlnách, pomocí politiky.

Byste měli použít postupně zásad skupiny po etapách, aby se tyto změny poté, co jste dělat v malém měřítku, ruční nasazení na vybrané servery a klienty – to není jen výbuch těchto nastavení se všude, nebo budete mít špatný den, týden, ukončete rozhovor. Doporučuji začít s nejtěžším uživatelem SMB-vaším vlastním IT týmem. Říkáme tomu “ jíst vlastní psí jídlo .“Pokud váš tým je notebooky a aplikace a sdílení souborů přístup se dobře pracovat po straně nasazení příchozí a odchozí pravidla brány firewall, vytvořte testovací skupiny politiky v rámci své rozsáhlé testování a QA prostředí. Na základě výsledků začněte vzorkovat některé resortní stroje a poté rozbalte. Udělejte si čas Zde – máte Divoký západ pro 20 let, nebudete vyčistit náhrobek za víkend.

Wrap-up

, který uzavírá kroky SMB. Nyní jen opakujte pro NFS, SSH, SFTP, RDP a zbytek a zjistěte všechny ekvivalentní možnosti brány firewall pro MacOS a Linux. Jednoduché! ; D

rekapitulace:

- snížit příchozí přístup SMB na firemních firewallech.

- omezte odchozí přístup SMB na firemním firewallu s výjimkami pro konkrétní rozsahy IP.

- inventář pro použití a sdílení SMB.

- Konfigurace Windows Defender Firewall pro příchozí a odchozí bloky

- Zakázat SMB Server, pokud skutečně nepoužité

- Test v malém měřítku ručně. Nasadit ve vlnách, pomocí politiky.

- Údržba Údržba Údržba. Každý nový server, který přidáte nebo odeberete ze sítě, může mít nyní záznam ve vašem inventáři a výjimkách brány firewall. Dobrá obranná bezpečnost je o důsledné údržbě.

distribuované systémové protokoly pomáhají vaší organizaci vydělávat peníze a dělat věci. Vyžadují však vaši úctu, pokud chcete, aby vaše prostředí bylo pro špatné lidi neatraktivní. Počítače, sítě a uživatelé nejsou dobří v obraně: to je vaše práce.