Au-delà du Bord: Comment sécuriser le trafic SMB dans Windows

Hiya folks, Ned ici encore. Les organisations sont douées pour pare-feu à la périphérie du réseau pour arrêter les intrus entrants. Nous devons passer à la prévention des communications réseau sortantes et latérales. Avec l’essor de l’informatique mobile et la facilité d’hameçonnage des utilisateurs, compromettre un appareil individuel signifie que votre bouclier externe ne suffit pas.

Aujourd’hui, nous discutons de la sécurisation du ventre de votre réseau. Je me concentre sur Windows et les PME, mais ce conseil s’applique à vos autres protocoles et systèmes d’exploitation. Votre environnement utilise également NFS, SSH, RDP, SFTP, RPC, etc. sous Windows, Linux et macOS.

Bloquons certains ports !

Segmentation et isolation des points de terminaison

Votre réseau forme des segments et des points de terminaison. Les segments sont les partitions, qu’il s’agisse de sous-réseaux ou de VLAN et incluent vos appareils connectés au VPN. Vos serveurs et clients sont les points de terminaison. En ce qui concerne les PME, vos clients et serveurs ne sont pas limités à Windows et Windows Server – ils peuvent remplir les deux fonctions sur n’importe quelle édition. Cela ne signifie pas seulement héberger un partage SMB pour l’accès aux fichiers à distance ; SMB est lui-même une sorte de protocole de transport pour de nombreux autres protocoles d’applications hérités utilisant des canaux nommés, RPC et d’autres technologies pour vos outils et applications de gestion.

Par défaut, aucune version de Windows n’autorise les communications SMB entrantes après la configuration ; les règles de pare-feu Windows Defender intégrées (précédemment appelées Pare-feu Windows) empêchent l’accès au port TCP/445. Cependant, le pare-feu autorise les PME sortantes et si vous créez un partage SMB, il permet aux règles du pare-feu d’autoriser les PME entrantes. Cet article ne vous demande pas d’acheter des pare–feu matériels 1,000 comme dans un film de hackers crapuleux – il s’agit d’utiliser ce pare-feu Defender inclus dans chaque machine Windows que vous possédez.

Notre objectif ici est de rendre beaucoup plus difficile la sortie de vos données du réseau ou l’attaque de vos appareils au sein du réseau. Nous n’essayons pas de rendre l’ensemble du réseau imperméable à toutes les menaces. Nous essayons de rendre votre réseau si irritant pour un attaquant qu’il perd tout intérêt et s’en prend à une autre cible.

Je ne suis pas là pour vous apprendre le pare-feu intégré, c’est un gros produit mais bien documenté:

- Pare-feu Windows Defender avec Guide de conception de Sécurité Avancé

- Pare-feu Windows Defender avec Guide de déploiement de Sécurité Avancé

Ne vous inquiétez pas, si vous utilisez toujours Windows Server 2012 R2 ou what ce que le h Windows Windows 7, ceux-ci sont toujours applicables.

Ce que vous ne savez pas, c’est que ma présentation préférée à ce sujet est la conférence de Jessica Payne « Démystifier le pare-feu Windows” à Ignite New Zealand 2016. Si vous n’avez jamais entendu parler du pare-feu ou que vous l’utilisez depuis des années, cette conférence est géniale et vous devriez tout regarder.

Voyez? Je t’ai dit que c’était bon ! Jessica est l’affaire.

Réduire votre matrice SMB

Voici le plan :

- Coupez l’accès entrant des SMB aux pare-feu de l’entreprise.

- Coupez l’accès des PME sortantes au pare-feu d’entreprise avec des exceptions pour des plages d’adresses IP spécifiques.

- Inventaire pour l’utilisation et les partages des PME.

- Configurez le pare-feu Windows Defender pour les blocs entrants et sortants

- Désactivez le serveur SMB s’il n’est vraiment pas utilisé

- Testez manuellement à petite échelle. Déployez par vagues, en utilisant la stratégie.

Coupez l’accès entrant des PME aux pare-feu de l’entreprise

La partie la plus simple que vous avez probablement déjà terminée. Bloquez le port TCP/445 entrant depuis Internet sur vos pare-feu matériels. Désormais, toute personne à l’intérieur de votre réseau, y compris les appareils connectés au VPN, ne sera plus directement accessible de l’extérieur.

Coupez l’accès des PME sortantes au pare-feu de l’entreprise avec des exceptions

Il est extrêmement peu probable que vous deviez autoriser une PME sortante sur Internet, sauf si vous l’utilisez dans le cadre d’une offre de cloud public. Avec Azure Files SMB, vous pouvez plutôt utiliser un VPN. Vous devriez restreindre ce trafic sortant uniquement à ces plages d’adresses IP de service. Nous les documentons ici:

- Adresses IP du centre de données Azure

- Applications distantes Azure

- Adresses IP Microsoft O365

Inventaire pour l’utilisation et les partages des PME

Si notre objectif est d’arrêter les communications inutiles au sein de votre réseau, nous devons inventorier les PME.

- Quels sont les points de terminaison de serveur dont vous savez qu’ils ont besoin pour permettre aux PME entrantes de jouer leur rôle ?

- Ont-ils besoin d’un accès entrant de tous les clients, uniquement de certains réseaux ou simplement de certains nœuds ?

- Des points de terminaison restants du serveur, lesquels autorisent simplement l’entrée SMB et est-ce nécessaire?

C’était la partie facile. Maintenant, la partie difficile:

- Des points de terminaison de votre système d’exploitation client (Windows 10, par exemple), lesquels, selon vous, nécessitent un accès SMB entrant

- Ont-ils besoin d’un accès entrant de tous les clients, juste certains réseaux ou simplement certains nœuds?

- Des points de terminaison de votre système d’exploitation client, lesquels autorisent simplement l’entrée SMB et est-ce nécessaire?

- Des points de terminaison de votre système d’exploitation client, qui n’ont même pas du tout besoin d’exécuter le service serveur SMB ?

- De tous vos points de terminaison, lesquels pouvons-nous forcer à n’autoriser que les PME sortantes de la manière la plus sûre et la plus minimale ?

Les serveurs de fichiers et les contrôleurs de domaine nécessitent tous deux évidemment l’entrée SMB pour remplir leur rôle. D’autres rôles et fonctionnalités intégrés peuvent tout aussi bien et nous en avons documenté un grand nombre dans Aperçu des services et exigences de port réseau pour Windows. Les serveurs DCS et les serveurs de fichiers doivent probablement être accessibles de n’importe où dans le réseau, mais certains serveurs d’applications peuvent simplement avoir besoin d’un accès à partir de deux autres serveurs d’applications sur le même sous-réseau.

Vous pouvez examiner les actions sur les serveurs et les clients à l’aide d’un script pratique appelé Get-FileShares par Sam Boutros et décider si ces actions sont légitimes, étaient autrefois légitimes et ne le sont plus maintenant, ou ont été faites par Chad le jeune wildman le neveu du CTO vous souhaitez pouvoir virer son dig Je m’égare. J’ai démontré ce script à MS Ignite 2019, attrapez cela à 0: 9: 45 dans ma présentation « Plan pour le Jour Z 2020: La fin du support Windows Server 2008 arrive!”

Vous devrez peut-être également activer l’audit :

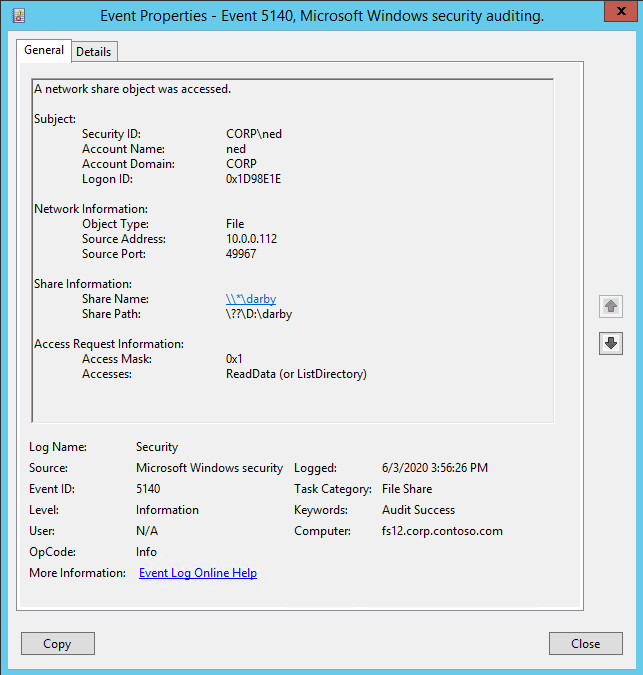

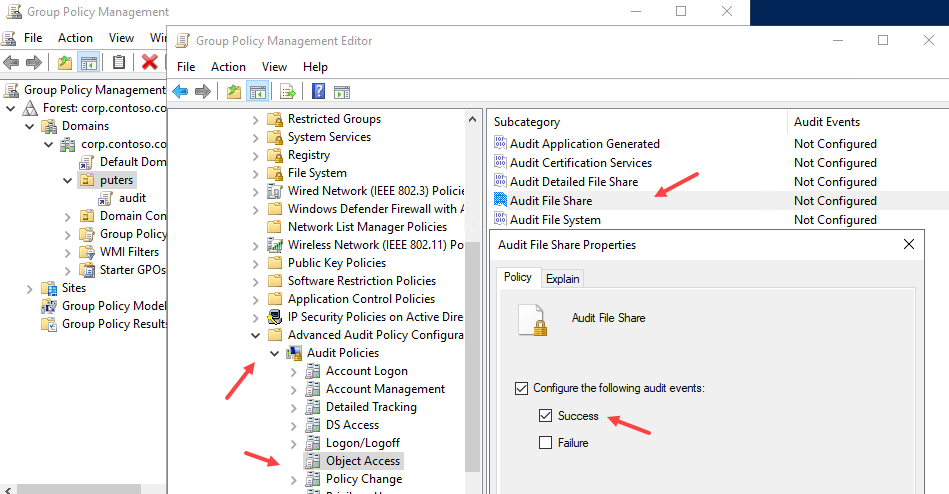

Depuis Windows Vista et Windows Server 2008, vous avez accès à une piste d’audit de l’accès entrant SMB. Vous l’activez dans le cadre de la stratégie de groupe et vous la déployez sur l’ensemble de nœuds que vous souhaitez vérifier. Il se trouve sous :

Stratégies de configuration de l’ordinateur Paramètres Windows Paramètres de sécurité Stratégie d’audit avancée Stratégies d’audit de configuration Partages de fichiers d’accès aux objets

Donc découvrable!

Cette piste d’audit peut devenir bavarde, vous devez activer / désactiver en rafale ou collecter à l’aide de vos solutions de surveillance du journal des événements que vous exécutez dans le cadre de votre couche de détection des menaces. Pardi! Hum.

L’examen de ces journaux vous permettra de savoir quels nœuds parlent à quels points de terminaison sur SMB et vous aidera à décider si les partages d’un point de terminaison sont réellement utilisés, qui n’ont pas besoin d’exister, ou si le serveur n’a pas de clients SMB évidents.

Configurer le pare-feu Windows Defender pour les blocs entrants et sortants

Si vous cherchez un guide étape par étape sur la configuration des pare-feu, consultez nos documents; mon article de blog ne sera jamais aussi bon et je suis également très paresseux. Mais on peut parler de tactique. La chose clé à comprendre est de bloquer les communications entrantes et sortantes de manière très déterministe en utilisant des règles qui incluent des exceptions et ajoutent une sécurité de connexion supplémentaire. Une attaque courante consiste à convaincre un utilisateur final d’accéder à un partage SMB comme vous le tromperiez pour accéder à un site Web maléfique. Envoyez-leur un lien par e-mail, convainquez-les de cliquer, et maintenant ils envoient des informations d’identification NTLM ou exécutent des exécutables moyens. Une politique de pare-feu sortant qui empêche l’utilisation de connexions SMB non seulement en dehors de la sécurité de votre réseau géré, mais même à l’intérieur de votre réseau pour autoriser uniquement l’accès à un ensemble minimum de serveurs et non à d’autres machines est une véritable défense de mouvement latéral.

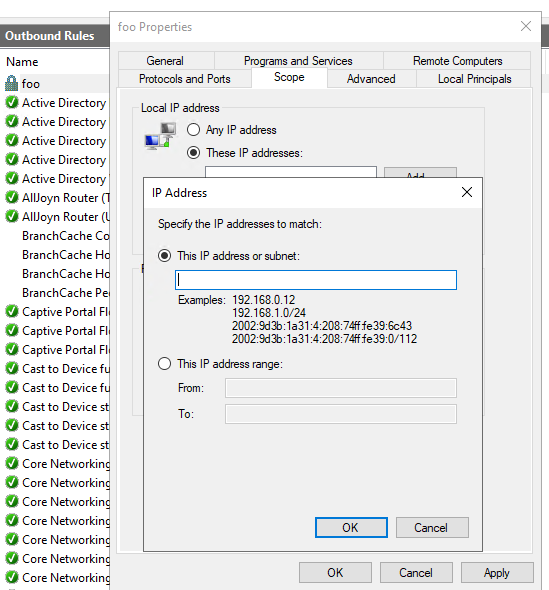

Vous faites référence ici pour les paramètres du pare-feu SMB empêchant le trafic SMB des connexions latérales et entrant ou sortant du réseau. Cette base de connaissances couvre les règles de pare-feu SMB précises que vous devez définir pour les connexions entrantes et sortantes pour correspondre à votre inventaire. Je veux souligner quelques points importants dans cette KB:

- La KB a des modèles de règles entrantes basées sur tout type de profil réseau.

- La base de connaissances a des modèles de règles sortantes définies par des profils de domaine/réseau privé, c’est–à–dire de confiance, mais un pour les profils invité/public. Ce dernier est particulièrement important à appliquer sur les appareils mobiles et les télétravailleurs à domicile qui laissent la sécurité de votre pare-feu bloquer le trafic sortant. L’application de cela sur les ordinateurs portables réduira les risques d’attaques de phishing envoyant les utilisateurs vers des serveurs malveillants pour récolter des informations d’identification ou exécuter du code d’attaque qui prendra pied. Dans un monde où tant d’utilisateurs sont rentrés chez eux pour arrêter la propagation de la maladie, la définition de « votre réseau” s’est élargie.

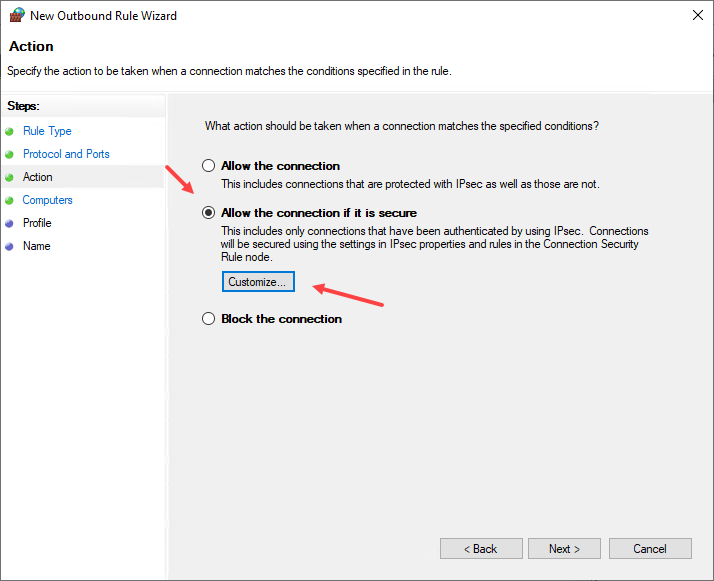

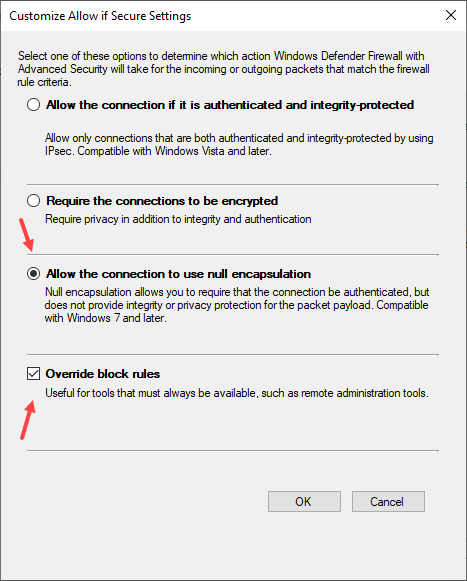

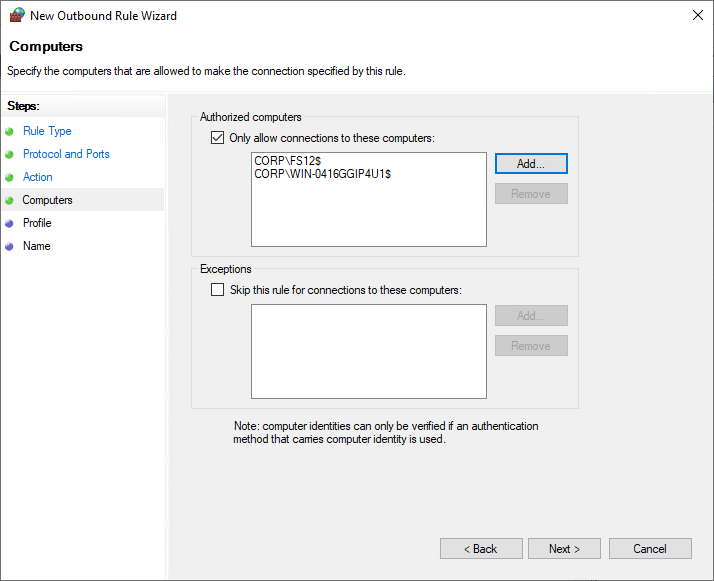

- La base de connaissances dispose de modèles pour créer une liste de bloc globale contenant une liste « Autoriser” pour les contrôleurs de domaine et les serveurs de fichiers (au minimum) et une arme très importante dans vos efforts pour arrêter les connexions à des serveurs externes malveillants appelée « Autoriser une connexion si elle est sécurisée”:

L’option « Autoriser la connexion si elle est sécurisée » permet de remplacer une règle de blocage globale. Vous pouvez utiliser le simple mais le moins sûr « Autoriser la connexion à utiliser l’encapsulation nulle” avec « remplacer les règles de bloc” qui s’appuie efficacement sur Kerberos et l’appartenance au domaine pour l’authentification. Le pare-feu Defender permet des options plus sécurisées comme IPSEC, mais elles nécessiteront plus de votre part. Lorsque vous fournissez ces options de connexion sécurisée, vous avez désormais accès à des étendues telles que les ordinateurs autorisés et l’adresse IP :

Si vous regardez la vidéo de Jessica Payne ci-dessus, vous en apprendrez beaucoup plus à ce sujet. Vraiment!

L’impact défensif de cette superposition signifie que les attaquants doivent déterminer quel petit ensemble de serveurs autorisés sont des cibles valides qui doivent être contrôlées ou remplacées sans détection, le tout au sein de votre réseau interne. Les ransomwares à large mouvement latéral et à saut de client ne pourront plus piggyback SMB sur l’appareil de l’utilisateur final. Quand je parle d’être trop irritant pour une cible, c’est ce que je veux dire. Oui, toutes ces choses sont possibles, mais vous avez augmenté vos chances de les attraper, exigé une énorme quantité de reconnaissance et de soins supplémentaires de la part de l’attaquant, cassé une tonne de code paresseux écrit par des criminels et vous rend franchement peu attrayant.

Ce type de protection sortante au niveau du pare-feu Windows est également une excellente technique pour ceux qui ne veulent pas faire passer leurs télétravailleurs COVID à travers des pare-feu de routeur domestique pour bloquer les PME sortantes vers Internet lorsque vous n’utilisez pas de VPN. Je sais que vous êtes là-bas, vous m’avez tous posé des questions sur les règles d’expiration du mot de passe du compte machine il y a deux mois! Même s’ils ne peuvent pas obtenir de stratégie de groupe ou d’Intune, vous disposez au moins d’un ensemble cohérent d’étapes ou de scripts pour une télécommande du service d’assistance.

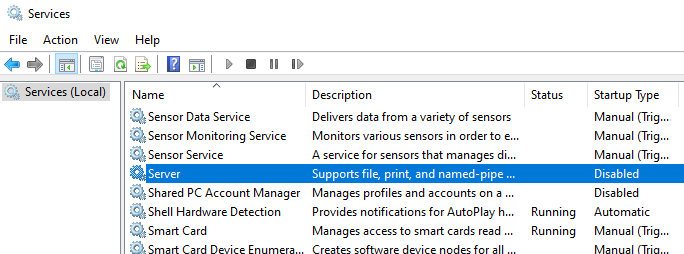

Désactivez le serveur SMB s’il n’est vraiment pas utilisé

Vos clients Windows et même certains de vos serveurs Windows peuvent ne pas nécessiter l’exécution du service SMB Server. Voici mon propre ordinateur portable de surface de travail avec serveur SMB désactivé:

Beaucoup plus sûr que n’importe quel pare-feu est l’absence totale de service de serveur SMB en cours d’exécution. Cette étape vous obligera à comprendre fondamentalement vos processus et vos applications et comporte le risque d’une expérience de dépannage très déroutante dans un an après que vous ayez oublié de le faire.

Remarque: J’ai débattu de la possibilité de rendre ce service à la demande à l’avenir et peut-être désactivé par défaut dans certaines conditions et éditions comme Windows 10 pour les utilisateurs à domicile ou professionnels. Cela peut sembler un appel facile à faire, mais vous n’avez pas passé 7 ans à voir les clients SMB1 removal pain lorsque j’ai commencé à le rendre facultatif et à l’auto-désinstaller. Cela briserait initialement beaucoup d’entreprises.

Test à petite échelle à la main. Déployez par vagues, en utilisant la stratégie.

Vous devez utiliser des déploiements de stratégie de groupe par étapes pour apporter ces modifications après avoir effectué des déploiements manuels à petite échelle sur certains serveurs et clients – ne vous contentez pas de supprimer ces paramètres partout ou vous allez avoir une mauvaise entrevue de sortie de la semaine. Je recommande de commencer par l’utilisateur le plus lourd de SMB – votre propre équipe informatique. Nous appelons cela « manger sa propre nourriture pour chien.” Si les ordinateurs portables et les applications de votre équipe et l’accès au partage de fichiers semblent bien fonctionner après le déploiement manuel de vos règles de pare-feu entrantes et sortantes, créez une stratégie de groupe de test dans vos environnements de test et d’assurance qualité généraux. En fonction des résultats, commencez à échantillonner certaines machines du ministère, puis développez-les. Prenez votre temps ici – vous avez le far West depuis 20 ans, vous ne nettoierez pas Tombstone en un week-end.

Récapitulatif

Qui conclut les étapes SMB. Maintenant, répétez simplement pour NFS, SSH, SFTP, RDP et le reste, en découvrant toutes les options de pare-feu équivalentes de macOS et Linux. Simple ! ;D

Pour récapituler :

- Coupe l’accès entrant des PME aux pare-feu de l’entreprise.

- Coupez l’accès des PME sortantes au pare-feu d’entreprise avec des exceptions pour des plages d’adresses IP spécifiques.

- Inventaire pour l’utilisation et les partages des PME.

- Configurez le pare-feu Windows Defender pour les blocs entrants et sortants

- Désactivez le serveur SMB s’il n’est vraiment pas utilisé

- Testez manuellement à petite échelle. Déployez par vagues, en utilisant la stratégie.

- Maintenir maintenir maintenir. Chaque nouveau serveur que vous ajoutez ou supprimez de votre réseau peut désormais avoir une entrée dans votre inventaire et des exceptions de pare-feu. Une bonne sécurité défensive passe par un entretien constant.

Les protocoles système distribués aident votre organisation à gagner de l’argent et à faire avancer les choses. Cependant, ils exigent votre respect si vous voulez rendre votre environnement peu attrayant pour les mauvaises personnes. Les ordinateurs, les réseaux et les utilisateurs ne sont pas bons pour se défendre: c’est votre travail.