Glossaire Active Directory – Termes et Concepts Fondamentaux

Dans cet article, je vais énumérer et expliquer la terminologie la plus couramment utilisée dans Active Directory et les technologies connexes.

Si vous débutez dans Active Directory, ce sera une excellente ressource pour vous familiariser avec les bases et les concepts fondamentaux d’Active Directory.

J’ai regroupé les termes dans différentes sections pour les rendre plus faciles à comprendre et à référencer. Certains sujets peuvent être très techniques, j’ai fourni une terminologie courte et facile à comprendre. Je fournis ensuite des ressources supplémentaires à la fin de chaque section si vous souhaitez en savoir plus.

Table des matières:

- Bases d’Active Directory – Commencez ici

- Services Active Directory

- DNS Active Directory

- Réplication Active Directory

- Sécurité Active Directory (Authentification, Protocoles de sécurité, Autorisations)

- Consoles de gestion Active Directory

- DHCP

- Stratégie de groupe

Bases d’Active Directory

Ce sont des termes de base que vous devriez connaître lorsque vous traiter avec Active Directory.

Active Directory

Active Directory est un service d’annuaire qui centralise la gestion des utilisateurs, ordinateurs et autres objets au sein d’un réseau. Sa fonction principale est d’authentifier et d’autoriser les utilisateurs et les ordinateurs d’un domaine Windows. Par exemple, lorsqu’un utilisateur se connecte à un ordinateur sur le domaine, il vérifie le nom d’utilisateur et le mot de passe qui ont été soumis pour vérifier le compte. S’il s’agit d’un nom d’utilisateur et d’un mot de passe valides, l’utilisateur est authentifié et connecté à l’ordinateur.

Ne vous confondez pas avec les trois termes suivants, ils font tous référence à Active Directory.

- AD – C’est juste une abréviation pour Active Directory

- AD DS – C’est un serveur qui exécute le rôle de Services de domaine Active Directory

- Contrôleur de domaine – C’est aussi un serveur exécutant le rôle de Service de domaine Active Directory. Il est recommandé d’avoir plusieurs contrôleurs de domaine pour des raisons de basculement.

Services Web Active Directory (ADWS)

Domaine

Le domaine est une structure logique de conteneurs et d’objets dans Active Directory. Un domaine contient les composants suivants :

- Une structure hiérarchique pour les utilisateurs, groupes, ordinateurs et autres objets

- Services de sécurité qui fournissent l’authentification et l’autorisation aux ressources du domaine et d’autres domaines

- Stratégies appliquées aux utilisateurs et aux ordinateurs

- Un nom DNS permettant d’identifier le domaine. Lorsque vous vous connectez à un ordinateur faisant partie d’un domaine, vous vous connectez au nom de domaine DNS. Mon domaine DNS est ad.activedirectorypro.com , c’est ainsi que mon domaine est identifié.

Arbre de domaine

Lorsque vous ajoutez un domaine enfant à un domaine parent, vous créez ce qu’on appelle une arborescence de domaine. Une arborescence de domaines n’est qu’une série de domaines connectés ensemble de manière hiérarchique, tous utilisant le même espace de noms DNS. Si activedirectorypro.com était d’ajouter un domaine appelé formation, ou des vidéos qu’il serait nommé training.activedirectorypro.com et videos.activedirectorypro.com . Ces domaines font partie de la même arborescence de domaines et une approbation est automatiquement créée entre les domaines parent et enfant.

Niveaux fonctionnels

Forêt

Une forêt est une collection d’arbres de domaine. L’arborescence du domaine partage un schéma et un conteneur de configuration communs. L’arbre de domaine est connecté ensemble par le biais d’une confiance transitive. Lorsque vous installez Active Directory pour la première fois et créez un domaine, vous créez également une forêt.

FQDN – Nom de domaine complet

FSMO

Un contrôleur de domaine a plusieurs fonctions appelées rôles FSMO. Ces rôles sont tous installés sur le premier contrôleur de domaine dans une nouvelle forêt, vous pouvez déplacer des rôles sur plusieurs CDD pour améliorer les performances et le basculement.

-

Maître de schéma – Le maître de schéma est un rôle à l’échelle de la forêt qui gère toutes les modifications apportées au schéma Active Directory.

-

Domain Naming Master – C’est un rôle à l’échelle de la forêt qui est le maître des noms de domaine. Il gère l’espace de noms et ajoute des noms de domaine supprimés.

-

Émulateur PDC – Ce rôle gère les changements de mot de passe, les verrouillages d’utilisateurs, la stratégie de groupe et est le serveur de temps pour les clients.

-

Maître RID – Ce rôle est responsable du traitement des demandes de pool RID de tous les CD du domaine. Lorsque des objets tels que des utilisateurs et des ordinateurs sont créés, un SID unique et un ID relatif (RID) leur sont attribués. Le rôle maître RID garantit que les objets ne reçoivent pas les mêmes SID et RIDs.

-

Maître d’infrastructure – Il s’agit d’un rôle à l’échelle du domaine utilisé pour référencer des objets dans d’autres domaines. Si les utilisateurs du domaine A sont membres d’un groupe de sécurité dans le domaine B, le rôle maître de l’infrastructure est utilisé pour référencer les comptes dans le domaine approprié.

Objets

Lorsque vous travaillez avec Active Directory, vous travaillez principalement avec des objets. Les objets sont définis comme un groupe d’attributs qui représentent une ressource dans le domaine. Ces objets se voient attribuer un identifiant de sécurité unique (SID) qui est utilisé pour accorder ou refuser à l’objet l’accès aux ressources du domaine. Les types d’objets par défaut créés dans un nouveau domaine dans Active Directory sont:

- Unité organisationnelle (OU) – Une OU est un objet conteneur qui peut contenir différents objets du même domaine. Vous utiliserez les unités d’organisation pour stocker et organiser des comptes d’utilisateurs, des contacts, des ordinateurs et des groupes. Vous lierez également des objets de stratégie de groupe à une unité d’organisation.

- Utilisateurs – Les comptes d’utilisateurs sont attribués principalement aux utilisateurs pour accéder aux ressources du domaine. Ils peuvent également être utilisés pour exécuter des programmes ou des services système.

- Ordinateur – Il s’agit simplement d’un ordinateur joint au domaine.

- Groupes – Il existe deux types d’objets, un groupe de sécurité et un groupe de distribution. Un groupe de sécurité est un regroupement de comptes d’utilisateurs qui peuvent être utilisés pour donner accès à des ressources. Les groupes de distribution sont utilisés pour les listes de distribution d’e-mails.

- Contacts – Un contact est utilisé à des fins d’e-mail. Vous ne pouvez pas vous connecter au domaine en tant que contact et il ne peut pas être utilisé pour sécuriser les autorisations.

- Dossier partagé – Lorsque vous publiez un dossier partagé dans Active Directory, il crée un objet. La publication de dossiers partagés dans AD permet aux utilisateurs de trouver plus facilement des fichiers et dossiers partagés dans le domaine.

- Partager l’imprimante – Tout comme les dossiers partagés, vous pouvez publier des imprimantes sur Active Directory. Cela permet également aux utilisateurs de trouver et d’utiliser plus facilement des imprimantes sur le domaine.

LDAP (Lightweight Directory Access Protocol)

Catalogue global (GC)

Le serveur de catalogue global contient une réplique complète de tous les objets et est utilisé pour effectuer des recherches à l’échelle de la forêt. Par défaut, le premier contrôleur de domaine d’un domaine est désigné comme serveur GC, il est recommandé d’avoir au moins un serveur GC pour chaque site afin d’améliorer les performances.

Moteur de base de données Jet

La base de données Active Directory est basée sur le moteur Jet Blue de Microsoft et utilise le moteur de stockage Extensible (ESE) pour travailler avec les données. La base de données est un fichier unique nommé ntds.dit, par défaut, il est stocké dans le dossier %SYSTEMROOT%\NTDS et chaque contrôleur de domaine.

Corbeille

La corbeille Active Directory permet aux administrateurs de récupérer facilement les éléments supprimés, ce n’est pas activé par défaut. Comment activer la Corbeille guide étape par étape.

Contrôleur de domaine en lecture seule (RODC)

Les serveurs RODC détiennent une copie en lecture seule de la base de données Active Directory et n’autorisent pas les modifications apportées à AD. Son objectif principal est pour les succursales et les sites avec une mauvaise sécurité physique.

Schéma

Le schéma Active Directory définit chaque classe d’objets pouvant être créée et utilisée dans une forêt Active Directory. Il définit également chaque attribut pouvant exister dans un objet. En d’autres termes, il s’agit d’un plan de la façon dont les données peuvent être stockées dans Active Directory. Par exemple, un compte utilisateur est une instance de la classe user, il utilise des attributs pour stocker et fournir des informations sur cet objet. Un compte d’ordinateur est une autre instance d’une classe qui est également définie par ses attributs.

Il existe de nombreuses classes et attributs à moins que votre programmation ou votre dépannage ne pose un problème avancé, il n’est pas nécessaire de tout savoir sur le schéma.

SYSVOL

Le sysvol est un dossier très important qui est partagé sur chaque contrôleur de domaine. L’emplacement par défaut est %SYSTEMROOT%\SYSVOL\sysvol et se compose des éléments suivants:

- Objets de stratégie de groupe

- Dossiers

- Scripts

- Points de jonction

Pierre tombale

Pierre Tombale est un objet supprimé de AD qui n’a pas été supprimé de la base de données, l’objet reste techniquement dans la base de données pendant un certain temps. Pendant cette période, l’objet peut être restauré.

Attributs de nom d’objet

Voici quelques attributs importants que vous devriez connaître lorsque vous travaillez avec Active Directory.

- userPrincipalName (UPN) – Il s’agit d’un nom d’ouverture de session courant au format d’une adresse e-mail. Un UPN ressemble à ceci, [email protected] , un UPN peut être utilisé pour se connecter à un domaine Windows.

- objectGUID – Cet attribut est utilisé pour identifier de manière unique un compte utilisateur. Même si le compte est renommé ou déplacé, le guide d’objet ne change jamais.

- sAMAccountName – Cet attribut est un utilisateur pour les connexions de compte à un domaine. C’était le principal moyen de se connecter à un domaine pour les anciennes versions de Windows, il peut toujours être utilisé sur les versions modernes de Windows.

- objectSID – Cet attribut est l’identifiant de sécurité (SID) de l’utilisateur. Le SID est utilisé par le serveur pour identifier un utilisateur et son appartenance à un groupe afin d’autoriser les utilisateurs à accéder aux ressources du domaine.

- sIDHistory – Cet attribut contient les SID précédents pour l’objet utilisateur. Ceci n’est nécessaire que si un utilisateur a déménagé vers un autre domaine.

- Nom distinctif relatif (RDN) – Le RDN est le premier composant du nom distinctif. C’est le nom de l’objet dans Active Directory par rapport à son emplacement dans la structure hiérarchique de AD

- Distinguished Name (DN) – L’attribut DN localise les objets dans le répertoire. Cet attribut est couramment utilisé par les services et les applications pour localiser des objets dans Active Directory. un DN est composé des composants suivants :

- CN – nom commun

- OU- unité organisationnelle

- Composant DC–domaine

Groupes

Les groupes sont utilisés pour collecter les comptes d’utilisateurs, les ordinateurs et les objets de contact dans des unités de gestion. La création de groupes facilite le contrôle des autorisations sur les ressources et l’attribution de ressources telles que les imprimantes et les dossiers. Il existe deux types de groupes

- Distribution – Les groupes de distribution sont utilisés par les applications de messagerie pour envoyer facilement un e-mail à un groupe d’utilisateurs.

- Sécurité – Les groupes de sécurité sont un groupe de comptes qui peuvent être utilisés pour attribuer facilement une ressource ou demander des autorisations. Par exemple, si je voulais verrouiller un dossier pour le service RH, je pouvais simplement placer tous les employés dans un groupe de sécurité et appliquer le groupe au dossier au lieu de chaque compte individuel.

Portée du groupe

La portée du groupe identifie si le groupe peut être appliqué dans le domaine ou la forêt. Voici les trois étendues de groupe :

- Universal – Peut contenir des objets d’autres groupes universels et de n’importe quel domaine de l’arbre ou de la forêt.

- Global – Peut contenir des objets du domaine et être utilisé dans n’importe quel arbre ou forêt de domaine.

- Domaine Local – Peut contenir des objets de n’importe quel domaine mais ne peut être appliqué qu’au domaine dans lequel il a été créé.

Ressources :

Comprendre les Pierres tombales, Active Directory et Comment le protéger

Schéma Active Directory

Niveaux fonctionnels de la forêt et du domaine

Active Directory: Concepts Partie 1

Services Active Directory

Active Directory comprend plusieurs autres services qui relèvent des services de domaine Active Directory, ces services incluent:

Services de certificats Active Directory (AD CS)

Il s’agit d’un rôle de serveur qui vous permet de créer une infrastructure à clé publique (PKI) et de fournir des certificats numériques à votre organisation. Les certificats peuvent être utilisés pour chiffrer le trafic réseau, le trafic applicatif et pour authentifier les utilisateurs et les ordinateurs. Lorsque vous voyez https dans une adresse de navigateur, cela signifie qu’il utilise un certificat pour chiffrer la communication entre le client et le serveur.

Services de domaine Active Directory (AD DS)

Voir la description d’Active Directory

Services de fédération Active Directory (AD FS)

Active Directory Lightweight Directory Services (AD LDS)

Services de gestion des droits Active Directory (AD RMS)

DNS Active Directory

Le système de noms de domaine est un service qui fournit une résolution de nom, le plus souvent une résolution de nom d’hôte à adresse IP. Dans cette section, vous découvrirez certains des composants importants du DNS.

Enregistrements de ressources

Un enregistrement de ressources est une entrée dans le système DNS qui permet de localiser les ressources en fonction de l’adresse IP ou d’un nom de domaine. Il existe de nombreux types d’enregistrements de ressources, voici une liste des types d’enregistrements courants :

- A– mappe un nom d’hôte à une adresse IPv4

- AAAA – Mappe un nom d’hôte à une adresse IPv6

- CNAME – Mappe un alias à un nom d’hôte

- MX – Utilisé pour localiser un serveur de messagerie

- NS – Spécificités d’un serveur de noms pour un domaine

- PTR – Mappe une adresse IPv4 à une adresse IPv4 nom d’hôte. L’inverse d’un enregistrement A.

- SOA – Contient des informations administratives

- SRV – Utilisé pour localiser les serveurs hébergeant des services spécifiques

- TXT – Peut contenir diverses données. Souvent utilisé pour vérifier des domaines et des raisons de sécurité.

DNS dynamique (DDNS)

Le DNS dynamique est une méthode permettant aux clients d’enregistrer et de mettre à jour dynamiquement leurs enregistrements de ressources avec un serveur DNS. Cela permet aux clients qui utilisent DHCP de mettre à jour automatiquement leur enregistrement DNS lorsque leur adresse IP change.

Nom d’hôte

Zones

Vieillissement et balayage DNS

Il s’agit d’une fonctionnalité qui peut être activée pour aider à automatiser le nettoyage des enregistrements DNS périmés. J’ai créé un article séparé qui explique plus et fournit des instructions étape par étape pour configurer le vieillissement et le balayage DNS.

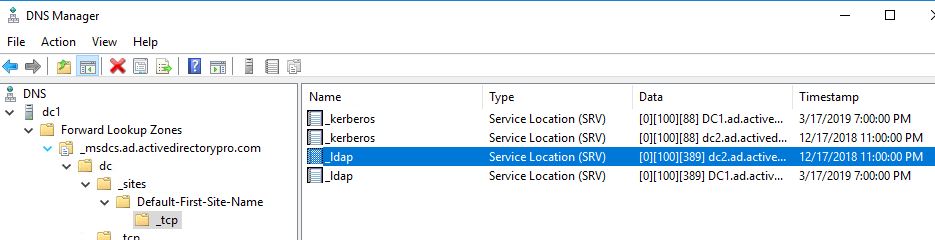

Enregistrements SRV Utilisés par Active Directory

Dans un domaine Windows, les enregistrements SRV sont utilisés par les clients pour localiser les contrôleurs de domaine pour Active Directory. Lorsque vous installez le service AD DS, le processus crée automatiquement les enregistrements SRV pour Active Directory.

- Active Directory crée ses enregistrements SRV dans les dossiers suivants, où Nom_domAine est le nom de votre domaine :

- Zones de recherche avancée/Nom_domAine/_msdcs/dc/_sites/Nom-de-premier-site par défaut/_tcp Zones de recherche avancée/Nom_domAine/_msdcs/dc/_tcp

Voici une capture d’écran de mon DNS :

Rewarders

Les rewarders DNS sont des serveurs qui résolvent des noms d’hôte que votre serveur DNS interne ne peut pas résoudre, principalement des domaines externes tels que la navigation sur Internet. Vous pouvez configurer pour transférer les requêtes DNS vers n’importe quel serveur de votre choix, souvent lorsqu’un FAI est utilisé.

Astuces racine

Le serveur d’astuces racine est une autre méthode pour résoudre les noms d’hôte que votre serveur interne ne peut pas résoudre. La différence est que ces serveurs servent de zone DNS racine pour Internet. Ils sont gérés par plusieurs grands organisés pour la sécurité et la redondance. Vous pouvez utiliser des astuces root ou des transferts pour résoudre les noms externes.

Ressources:

Liste complète des types d’enregistrements de ressources DNS

Comment vérifier que les enregistrements DNS SRV ont été créés pour un contrôleur de domaine

Conseils Root vs Forwarders

Meilleures pratiques DNS

Réplication Active Directory

La réplication est le processus qui garantit que les modifications apportées à un contrôleur de domaine sont répliquées vers d’autres contrôleurs de domaine du domaine.

Objets de connexion

Les spécificités de l’objet de connexion que les contrôleurs de domaine répliquent entre eux, leur fréquence et leurs contextes de nommage.

KCC

Le vérificateur de cohérence des connaissances (KCC) est un processus qui s’exécute sur tous les contrôleurs de domaine et génère une topologie de réplication basée sur les sites, les sous-réseaux et les objets de lien de site.

Sous-réseaux

Un sous-réseau est une partie logique d’un réseau IP. Les sous-réseaux sont utilisés pour regrouper des périphériques dans un réseau spécifique, souvent par emplacement, bâtiment ou étage. Si vous disposez d’un environnement multisite, Active Directory doit connaître vos sous-réseaux afin qu’il puisse identifier correctement les ressources les plus efficaces. Si ces informations ne sont pas fournies, les clients peuvent s’authentifier et utiliser le mauvais contrôleur de domaine.

Site

Un site est une collection de sous-réseaux. Les sites Active Directory aident à définir le flux de réplication et l’emplacement des ressources pour les clients tels qu’un contrôleur de domaine.

Lien du site

Les liens du site vous permettent de configurer quels sites sont connectés les uns aux autres.

Pont de lien de site

Un pont de lien de site est une connexion logique entre les sites. C’est une méthode pour représenter logiquement la connectivité transitive entre les sites.

Topologie du site

La topologie du site est une carte qui définit la connectivité réseau pour la réplication et l’emplacement des ressources dans la forêt Active Directory. La topologie de site cohérente de plusieurs composants, y compris les sites, les sous-réseaux, les liens de site, les ponts de liens de site et les objets de connexion.

Réplication intra-site

Il s’agit d’une réplication qui se produit entre les contrôleurs de domaine du même site.

Réplication inter-sites

Dans un environnement comportant plusieurs sites, une modification d’un site doit être répliquée sur l’autre site. C’est ce qu’on appelle la réplication inter-sites.

Ressources :

Comment fonctionne la réplication Active Directory

Concepts de réplication Active Directory

Sécurité Active Directory (Authentification, Protocoles de sécurité, Autorisations)

Kerberos

Kerberos est un protocole de sécurité qui permet en toute sécurité aux utilisateurs de prouver leur identité pour accéder aux ressources du domaine.

Centre de distribution de clés (KDC)

KDC est un service qui s’exécute sur les contrôleurs de domaine et fournit des tickets de session utilisés dans le protocole d’authentification Kerberos.

Noms principaux de service (SPN)

SPN est un identifiant unique d’une instance de service.

NTLM

NTLM est un ensemble de protocoles de sécurité utilisés pour authentifier, assurer l’intégrité et la confidentialité des utilisateurs. Kerberos est le protocole d’authentification préféré et est utilisé dans les versions modernes de Windows, NTLM est toujours disponible pour les anciens clients et systèmes d’un groupe de travail.

Autorisations NTFS

Les autorisations NTFS vous permettent de définir qui est autorisé à accéder à un fichier ou un dossier. Vous trouverez ci-dessous une liste des autorisations de base que vous pouvez définir:

- Contrôle total – Cela donne aux utilisateurs les droits d’ajouter, de modifier, de déplacer et de supprimer des fichiers et des dossiers.

- Modifier – Donne aux utilisateurs une vue et des droits à modifier

- Lire &Exécuter – Donne aux utilisateurs des droits de vue et d’exécution

- Des droits en lecture uniquement

- Écrire sur un fichier et ajouter de nouveaux dossiers

Autorisations de partage

Les autorisations de partage définissent le niveau d’accès aux ressources partagées telles qu’un dossier. Il existe trois autorisations partagées de base:

- Read – Donne aux utilisateurs des droits d’affichage sur le dossier et les sous-dossiers

- Change – Donne aux utilisateurs des droits de lecture et de modification

- Un contrôle total – Donne aux utilisateurs des droits de modification, de modification et de lecture.

Liste de contrôle d’accès discrétionnaire (DACL)

Une DACL identifie le compte qui autorise ou refuse l’accès à un objet tel qu’un fichier ou un dossier.

Entrées de contrôle d’accès (ACE)

DACL contient des ACEs, l’ACE définit quel compte et quel niveau d’accès doit être accordé à la ressource. Si aucun ACE n’est présent, le système refuse tout accès à l’objet.

Liste de contrôle d’accès au système (SACL)

La SACL permet aux administrateurs de consigner les tentatives d’accès à un objet de sécurité.

Stratégie de mot de passe à grain fin

Ressources :

Kerberos pour l’administrateur occupé

Aperçu technique de l’authentification Windows

Différences Entre les autorisations Share et NTFS

Listes de contrôle d’accès

Consoles de gestion Active Directory

Cette section comprend les consoles de gestion que vous devrez utiliser pour gérer les différentes technologies Active Directory. Vous devrez installer les Outils d’administration du serveur distant (RSAT) pour accéder à ces consoles de gestion.

Utilisateurs et ordinateurs Active Directory (ADUC)

C’est la console la plus couramment utilisée pour gérer les utilisateurs, les ordinateurs, les groupes et les contacts.

Raccourci : dsa.msc

Centre administratif Active Directory (ADAC)

Domaines et approbations Active Directory

Cette console est utilisée pour augmenter le mode de domaine ou le niveau fonctionnel d’un domaine ou d’une forêt. Il est également utilisé pour gérer les relations de confiance.

Sites et services Active Directory

C’est la console principale pour gérer la réplication. Cette console est utilisée pour gérer les objets de topologie de site, les objets de connexion, planifier la réplication, forcer manuellement la réplication, activer le catalogue global et activer la mise en cache de groupe universelle.

ADSI Edit

Gestion DFS

Cette console est utilisée pour gérer les espaces de noms DFS et la réplication DFS.

DHCP

Cette console est utilisée pour créer des étendues DCHP, afficher les informations de location et tout ce qui est DHCP.

DNS

Cette console est utilisée pour créer des zones DNS, des enregistrements de ressources et gérer tout ce qui concerne le DNS.

Gestion des stratégies de groupe

PowerShell

Ressources:

Protocole DHCP (Dynamic Host Control Protocol)

Portée

- Nom de la portée – C’est le nom de la portée. Donnez-lui un nom descriptif pour qu’il soit facile d’identifier les appareils pour lesquels il s’agit.

- Plage d’adresses IP – C’est la plage d’adresses IP que vous souhaitez que les périphériques utilisent. Par exemple 10.2.2.0/24

- Exclusions d’adresses IP – Vous pouvez spécifier d’exclure l’adresse IP de la portée. Ceci est utile si vous avez des périphériques sur le sous-réseau qui ont besoin d’une adresse IP statique comme un routeur ou un serveur.

- Durée du bail – Le bail spécifie combien de temps un client dispose d’une adresse IP avant de la renvoyer au pool.

- Options DHCP – Il existe un certain nombre d’options différentes que vous pouvez inclure lorsque DHCP attribue une adresse IP. Plus à ce sujet ci-dessous

Options DHCP

Il existe de nombreuses options DCHP, ci-dessous les options les plus couramment utilisées dans un domaine Windows.

- 003 routeur – La passerelle par défaut du sous-réseau

- 005 Serveur DNS – L’adresse IP des clients du serveur DNS doit être utilisée pour la résolution des noms.

- 015 Nom de domaine DNS – Le suffixe DNS que le client doit utiliser, souvent le même que le nom de domaine.

Filtrage DHCP

Le filtrage DHCP peut être utilisé pour refuser ou autoriser des périphériques en fonction de leur adresse MAC. Par exemple, je l’utilise pour empêcher les appareils mobiles de se connecter à notre wifi sécurisé.

Superscopes

Un superscope est un ensemble de portées DHCP individuelles. Cela peut être utilisé lorsque vous souhaitez joindre des portées ensemble. Honnêtement, je n’ai jamais utilisé ça.

Scopes divisées

Il s’agit d’une méthode permettant de fournir une tolérance aux pannes pour une portée DHCP. L’utilisation du basculement DHCP n’est pas la méthode préférée pour la tolérance aux pannes.

Basculement DHCP

Le basculement DCHP était une nouvelle fonctionnalité à partir de la version serveur 2012. Il permet à deux serveurs DHCP de partager des informations de location offrant une haute disponibilité pour les services DCHP. Si un serveur devient indisponible, l’autre serveur prend le relais.

Ressources :

Paramètres DHCP

Stratégie de groupe

La stratégie de groupe vous permet de gérer de manière centralisée les paramètres de l’utilisateur et de l’ordinateur. Vous pouvez utiliser la stratégie de groupe pour définir des stratégies de mot de passe, des stratégies d’audit, un écran de verrouillage, des lecteurs de carte, un logiciel de déploiement, un lecteur, les paramètres Office 365 et bien plus encore.

Objets de stratégie de groupe (GPO)

Les GPO sont un ensemble de paramètres de stratégie que vous utilisez pour appliquer aux ordinateurs ou aux utilisateurs.

Fréquence d’actualisation des stratégies de groupe

Les postes de travail clients et les serveurs membres actualisent leurs stratégies toutes les 90 minutes. Pour éviter d’accabler les contrôleurs de domaine, un intervalle de décalage aléatoire est ajouté à chaque machine. Cela empêche toutes les machines de demander des mises à niveau de stratégie de groupe à partir du CC en même temps et de le planter potentiellement.

Traitement des stratégies

Les stratégies de groupe s’appliquent dans l’ordre suivant

- Local

- Site

- Domaine

- Unité organisationnelle (OU)

Héritage de bloc

Par défaut, les objets de stratégie de groupe sont hérités. Pour modifier ce comportement, vous pouvez utiliser l’option d’héritage de bloc au niveau de l’unité d’organisation.

No Override

Si vous souhaitez appliquer des stratégies et empêcher leur blocage, utilisez l’option no override.

Paramètres utilisateur

Dans un GPO, il existe des paramètres utilisateur et ordinateur. Les paramètres utilisateur s’appliquent uniquement aux objets utilisateur. Si vous configurez les paramètres utilisateur dans le GPO, le GPO doit être appliqué aux objets utilisateur.

Paramètres de l’ordinateur

Les paramètres de l’ordinateur dans un GPO sont des paramètres qui peuvent être appliqués à un ordinateur. Si vous configurez les paramètres de l’ordinateur, le GPO doit être appliqué aux objets informatiques.

Resultant Set of Policy (RsoP)

Resultant Set of Policy est un outil Microsoft intégré à Windows 7 et aux versions ultérieures. Il fournit aux administrateurs un rapport sur les paramètres de stratégie de groupe appliqués aux utilisateurs et aux ordinateurs. Il peut également être utilisé pour simuler des paramètres à des fins de planification.

J’ai un tutoriel complet dans mon article Comment utiliser RSoP pour vérifier et dépanner les paramètres de stratégie de groupe.

Préférences de stratégie de groupe

Les préférences de stratégie de groupe sont principalement utilisées pour configurer des paramètres qui peuvent être modifiés ultérieurement au niveau du client. Les préférences ont également la possibilité d’effectuer un ciblage avancé, comme l’application à une certaine unité d’organisation, à une version Windows, aux utilisateurs d’un groupe, etc. Les préférences sont couramment utilisées pour configurer les éléments suivants :

- Mappages de disques

- Paramètres de registre

- Installer des imprimantes

- Planifier des tâches

- Définir les autorisations de fichiers et de dossiers

- Définir les paramètres d’alimentation

Modèles

Vous pouvez installer des modèles de stratégie de groupe supplémentaires pour étendre les GPO par défaut fournis par Microsoft. Certains modèles couramment utilisés sont Office 365, Chrome, Firefox et ceux fournis par des applications tierces. Les modèles sont des fichiers basés sur XML généralement au format ADM ou une extension de fichier ADMX.

Ressources:

Architecture de stratégie de groupe

Aperçu de la Stratégie de groupe

Ai-je manqué quelque chose ? Vous avez quelque chose à partager ? Faites-le moi savoir dans les commentaires ci-dessous.

Outil recommandé: SolarWinds Server &Moniteur d’application

![]()

Cet utilitaire a été conçu pour surveiller Active Directory et d’autres services critiques comme DNS & DHCP. Il détectera rapidement les problèmes de contrôleur de domaine, empêchera les échecs de réplication, suivra les tentatives de connexion échouées et bien plus encore.

Ce que j’aime le plus chez SAM, c’est son tableau de bord et ses fonctionnalités d’alerte faciles à utiliser. Il a également la possibilité de surveiller les machines virtuelles et le stockage.

Téléchargez Votre Essai Gratuit Ici