Beyond the Edge: hogyan lehet biztosítani SMB forgalom Windows

Hiya emberek, Ned itt újra. A szervezetek jól tudják tűzfalazni a hálózat szélét, hogy megállítsák a bejövő betolakodókat. Tovább kell lépnünk a kimenő és oldalsó hálózati kommunikáció megakadályozására. A mobil számítástechnika térnyerésével és az adathalász felhasználók egyszerűségével az egyes eszközök veszélyeztetése azt jelenti, hogy a külső pajzs nem elegendő.

ma megvitatjuk a hálózat alsó részének biztosítását. A Windowsra és az SMB-re összpontosítok, de ez a Tanács a többi protokollra és operációs rendszerre is vonatkozik. A környezet is használ NFS, SSH, RDP, SFTP, RPC, és több Windows, Linux és MacOS.

blokkoljunk néhány portot!

szegmentálás és végpont elkülönítés

a hálózat szegmenseket és végpontokat alkot. A szegmensek a partíciók, legyenek azok alhálózatok vagy VLAN-ok, és tartalmazzák a VPN-hez csatlakoztatott eszközöket. A kiszolgálók és az ügyfelek a végpontok. Amikor az SMB – ről van szó, az ügyfelek és a kiszolgálók nem korlátozódnak a Windows és a Windows Server rendszerre-mindkét feladatot bármelyik kiadásban elláthatják. Ez nem csak azt jelenti, hogy egy SMB-megosztást tárolunk a távoli fájlhoz való hozzáféréshez; az SMB maga is egyfajta átviteli protokoll sok más örökölt alkalmazásprotokollhoz, amelyek neve Pipes, RPC és más technológiát használnak a felügyeleti eszközökhöz és alkalmazásokhoz.

alapértelmezés szerint a Windows egyetlen verziója sem engedélyezi a bejövő SMB kommunikációt a telepítés után; a beépített Windows Defender tűzfal (korábban Windows tűzfalnak hívták) szabályok megakadályozzák a hozzáférést a 445-ös TCP / porthoz. A tűzfal azonban engedélyezi a kimenő SMB-t, és ha létrehoz egy SMB-megosztást, akkor a tűzfalszabályok engedélyezik a bejövő SMB-t. Ez a cikk nem követeli meg, hogy 1000 hardveres tűzfalat vásároljon, mint például valamilyen craptastic hacker filmben – arról szól, hogy a Defender tűzfalat minden saját Windows-gép tartalmazza.

célunk itt az, hogy sokkal nehezebbé tegyük az adatok elhagyását a hálózaton vagy az eszközök támadását a hálózaton belül. Nem próbáljuk az egész hálózatot áthatolhatatlanná tenni minden fenyegetéssel szemben. Igyekszünk, hogy a hálózat annyira bosszantó, hogy egy támadó, hogy csak elveszti érdeklődését, és megy után egy másik cél.

nem azért vagyok itt, hogy megtanítsam a beépített tűzfalat, ez egy nagy termék, de jól dokumentált:

- Windows Defender tűzfal Advanced Security Design Guide

- Windows Defender tűzfal Advanced Security Deployment Guide

ne aggódj, ha még mindig a Windows Server 2012 R2 vagy… mi a h… Windows 7, ezek továbbra is alkalmazhatók.

amit nem tudsz, az az, hogy az abszolút kedvenc előadásom erről a témáról Jessica Payne “A Windows tűzfal Demisztifikálása” című beszéde az Ignite New Zealand 2016-ban. Ha még soha nem hallottál a tűzfalról, vagy évek óta használod, ez a beszélgetés fantasztikus, és meg kell nézned az egészet.

látod? Mondtam, hogy jó! Jessica az alku.

az SMB mátrix csökkentése

itt van a terv:

- vágja le a bejövő SMB hozzáférést a vállalati tűzfalaknál.

- vágja ki a kimenő SMB hozzáférést a vállalati tűzfalon, kivéve az adott IP-tartományokat.

- készlet az SMB használatához és megosztásához.

- konfigurálja a Windows Defender tűzfalat bejövő és kimenő blokkokhoz

- tiltsa le az SMB szervert, ha valóban nem használt

- teszt egy kis léptékű kézzel. Telepítés hullámokban, házirend használatával.

vágott bejövő SMB hozzáférést a vállalati tűzfalak

a legegyszerűbb része, hogy valószínűleg már elkészült. Blokk TCP / port 445 bejövő az internetről a hardver tűzfalak. Most bárki a hálózaton belül, beleértve a VPN-hez csatlakoztatott eszközöket is, nem lesz közvetlenül elérhető kívülről.

vágja ki a kimenő SMB-hozzáférést a vállalati tűzfalon, kivételekkel

rendkívül valószínűtlen, hogy bármilyen kimenő SMB-t engedélyeznie kell az internetre, hacsak nem nyilvános felhő-ajánlat részeként használja. Az Azure Files SMB segítségével ehelyett VPN-t használhat. A kimenő forgalmat csak azokra a szolgáltatási IP-tartományokra kell korlátoznia. Ezeket itt dokumentáljuk:

- Azure datacenter IP-címek

- Azure remote apps

- Microsoft O365 IP-címek

leltár az SMB használatához és megosztásához

Ha az a célunk, hogy megállítsuk a szükségtelen kommunikációt a hálózaton belül, akkor az SMB-t kell leltároznunk.

- milyen szerver végpontokat kell engedélyezni a bejövő SMB számára a szerepük betöltéséhez?

- szükségük van bejövő hozzáférésre minden ügyféltől, csak bizonyos hálózatoktól vagy csak bizonyos csomópontoktól?

- a kiszolgáló fennmaradó végpontjai közül, melyek egyszerűen engedélyezik az SMB bejövő hívását, és szükséges-e?

Ez volt a könnyű rész. Most a nehéz rész:

- az ügyfél operációs rendszer végpontjai közül (például Windows 10), melyekről tudod, hogy bejövő SMB hozzáférést igényelnek

- szükségük van-e bejövő hozzáférésre minden ügyféltől, csak bizonyos hálózatoktól vagy csak bizonyos csomópontoktól?

- a kliens operációs rendszer végpontjai közül, melyek egyszerűen engedélyezik az SMB-t, és szükséges-e?

- a kliens operációs rendszer végpontjai közül, amelyeknek egyáltalán nem kell futtatniuk az SMB szerver szolgáltatást?

- az összes végpont közül melyiket kényszeríthetjük arra, hogy csak a legbiztonságosabb és legminimálisabb módon engedélyezzük a kimenő SMB-t?

A Fájlkiszolgálóknak és a tartományvezérlőknek nyilvánvalóan szükségük van a bejövő SMB-re a szerepük betöltéséhez. Más beépített szerepkörök és funkciók is lehetnek, és ezek közül sokat dokumentáltunk A Windows szolgáltatás-áttekintésében és hálózati portkövetelményeiben. A DCs-és fájlkiszolgálókat valószínűleg bárhonnan el kell érni a hálózaton belül, de néhány alkalmazáskiszolgálónak csak két másik alkalmazáskiszolgálóról kell hozzáférnie ugyanazon az alhálózaton.

megvizsgálhatja a szervereken és az ügyfeleken lévő részvényeket egy Sam Boutros által készített get-FileShares nevű praktikus szkript segítségével, és eldöntheti, hogy ezek a részvények legitimek-e, valaha legitimek voltak-e, és most nem, vagy Chad, A Junior wildman, a CTO unokaöccse készítette. Ezt a szkriptet az MS Ignite 2019-en mutattam be, 0:9:45-kor elkaptam a ” Z-nap terve 2020: A Windows Server 2008 támogatás vége jön!”

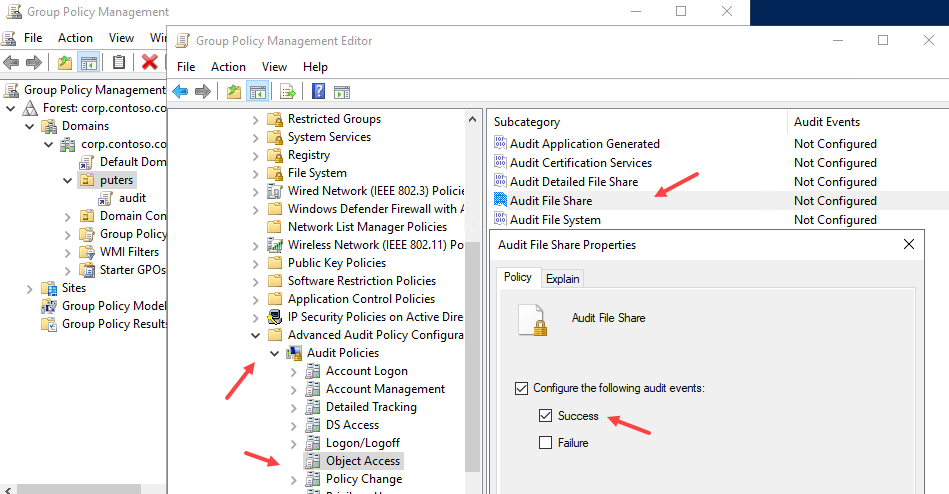

engedélyeznie kell az auditálást is:

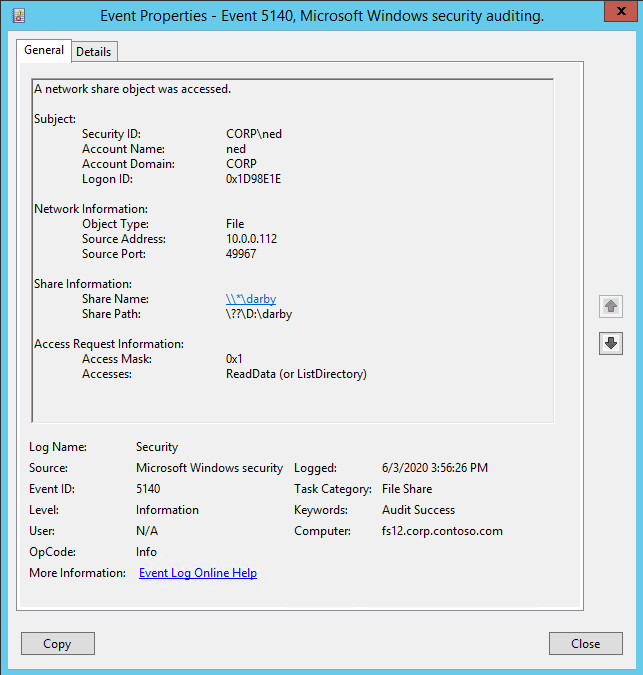

A Windows Vista és a Windows Server 2008 óta hozzáférhet az SMB bejövő hozzáférés ellenőrzési nyomvonalához. A csoportházirend részeként engedélyezheti, és telepítheti az ellenőrizni kívánt csomópontok bármelyikére.

számítógép-konfigurációs házirendek Windows Beállítások Biztonsági beállítások speciális ellenőrzési házirend-konfiguráció ellenőrzési házirendek Objektumhozzáférési fájlmegosztások

így felfedezhető!

Ez az ellenőrzési nyomvonal beszédes lehet, engedélyeznie/letiltania kell a sorozatokban, vagy gyűjtenie kell az Eseménynapló megfigyelési megoldásait, amelyeket a fenyegetésfelismerési réteg részeként futtat. Naná! HM.

ezeknek a naplóknak a vizsgálatával megtudhatja, hogy mely csomópontok melyik végpontokkal beszélnek az SMB felett, és segít eldönteni, hogy egy végpont megosztásai valóban használatban vannak-e, amelyeknek nem kell létezniük, vagy ha a szervernek nincsenek nyilvánvaló SMB ügyfelei.

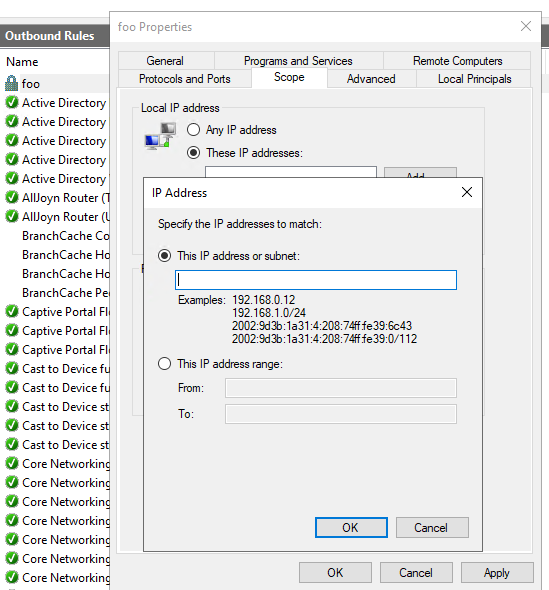

konfigurálja a Windows Defender tűzfalat a bejövő és kimenő blokkokhoz

Ha lépésről-lépésre útmutatót keres a tűzfalak konfigurálásáról, tekintse át dokumentumainkat; a blogbejegyzésem soha nem lesz olyan jó, és nagyon lusta vagyok. De beszélhetünk taktikáról. A legfontosabb dolog, amit meg kell érteni, hogy mind a bejövő, mind a kimenő kommunikációt nagyon determinisztikus módon blokkolja olyan szabályok alkalmazásával, amelyek kivételeket tartalmaznak, és további kapcsolatbiztonságot adnak hozzá. A gyakori támadás az, hogy meggyőzze a végfelhasználót, hogy hozzáférjen egy SMB-megosztáshoz, akárcsak becsapná őket egy gonosz webhely elérésére. E-mailben nekik egy linket, meggyőzni őket, hogy kattintson, és most küldenek mentén NTLM hitelesítő vagy futó átlagos végrehajtható. A kimenő tűzfal házirend, amely megakadályozza az SMB-kapcsolatok használatát nemcsak a felügyelt hálózat biztonságán kívül, hanem a hálózaton belül is, hogy csak a minimális kiszolgálókészlethez férjen hozzá, más gépekhez nem, az igazi oldalirányú mozgásvédelem.

itt hivatkozhat az SMB tűzfal beállításaira, hogy megakadályozza az SMB forgalmat az oldalirányú kapcsolatoktól, valamint a hálózatba való belépéstől vagy a hálózatból való kilépéstől. Ez a KB lefedi azokat a pontos SMB tűzfalszabályokat, amelyeket be kell állítania a bejövő és kimenő kapcsolatokhoz, hogy megfeleljen a készletének. Szeretnék felhívni néhány fontos pontot abban a KB-ban:

- A KB-ban vannak Bejövő szabályok sablonjai, amelyek bármilyen hálózati profilon alapulnak.

- A KB-ban vannak olyan Kimenő szabályok sablonjai, amelyeket domain/privát – azaz megbízható – hálózati profilok határoznak meg, de egy a vendég/nyilvános profilokhoz. Ez utóbbi különösen fontos a mobileszközökön és az otthoni távvezérlőkön történő érvényesítéshez, amelyek a tűzfal biztonságát blokkolják a kimenő forgalmat. Ennek a laptopokon történő érvényesítése csökkenti annak esélyét, hogy az adathalász támadások rosszindulatú szerverekre küldjék a felhasználókat hitelesítő adatok begyűjtésére vagy támadási kód futtatására, amely megszerzi ezt a lábát. Egy olyan világban, ahol oly sok felhasználó ment haza, hogy megállítsa a betegségek terjedését, a “hálózatod” meghatározása kibővült.

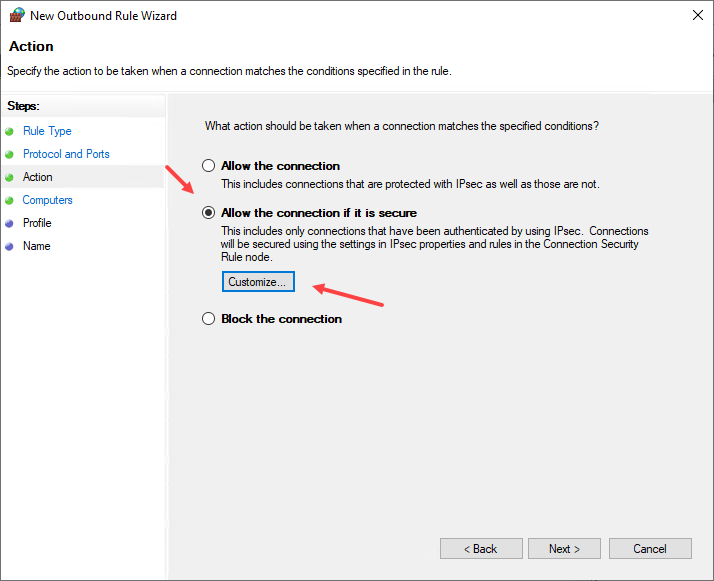

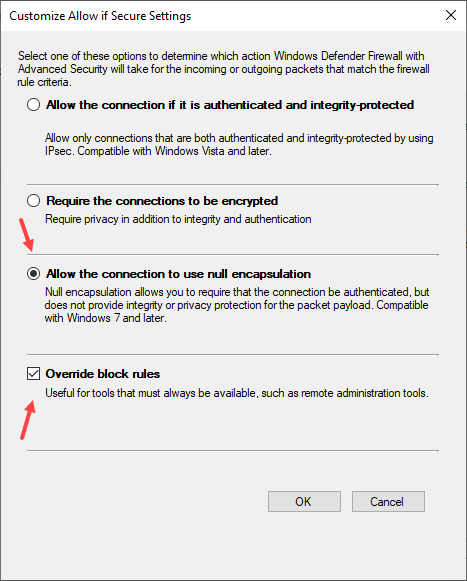

- a KB sablonokkal rendelkezik egy globális blokklista felépítéséhez, amely tartalmaz egy” engedélyezés “listát a tartományvezérlők és a fájlkiszolgálók számára (legalább), valamint egy nagyon fontos fegyvert a rosszindulatú külső szerverekkel való kapcsolatok leállításához, az úgynevezett “kapcsolat engedélyezése, ha biztonságos”:

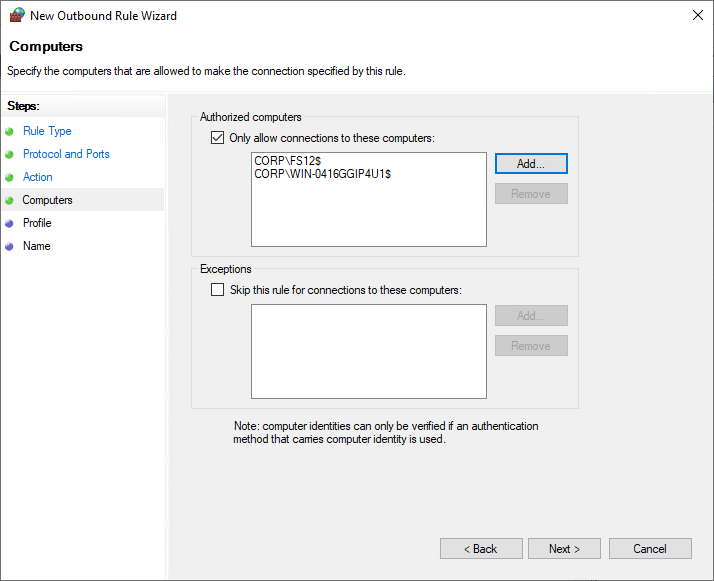

a “kapcsolat engedélyezése, ha biztonságos” opció lehetővé teszi a globális blokkszabály felülbírálását. Használhatja az egyszerű, de legkevésbé biztonságos “engedélyezze a kapcsolatnak a null encapsulation használatát”, valamint a” blokkszabályok felülbírálása ” funkciót, amely hatékonyan támaszkodik a Kerberos és a domain tagságra a hitelesítéshez. A Defender tűzfal biztonságosabb lehetőségeket tesz lehetővé, mint például az IPSEC, de ezek többet igényelnek tőled. Amikor megadja ezeket a biztonságos csatlakozási lehetőségeket, most hozzáférést kap olyan hatókörökhöz, mint az engedélyezett számítógépek és az IP-cím:

Ha megnézed Jessica Payne fenti videóját, sokkal többet megtudhatsz erről. Tényleg!

ennek a rétegződésnek a védekező hatása azt jelenti, hogy a támadóknak meg kell határozniuk, hogy az engedélyezett szerverek melyik kis csoportja érvényes célpont, amelyet észlelés nélkül kell vezérelni vagy kicserélni, mindezt a belső hálózaton belül. Széles oldalirányú mozgás és kliens-hopping ransomware már nem lesz képes háton SMB végfelhasználói eszköz. Amikor arról beszélek, hogy túl irritálja a célpontot, erre gondolok. Igen, ezek a dolgok lehetségesek, de megnövelte az esélyét, hogy elkapja őket, hatalmas mennyiségű extra felderítést és gondoskodást igényelt a támadótól, egy csomó lusta kódot tört meg, amelyet bűnözők írtak, és őszintén szólva nem vonzó.

Ez a fajta kimenő védelem A Windows tűzfalon nagyszerű technika azok számára is, akik nem akarják a COVID távmunkát az otthoni útválasztó tűzfalának megváltoztatásával, hogy blokkolják az SMB-t az internetre, ha nem használja a VPN-t. Tudom, hogy ott vagy, mind kérdeztek a gépi fiók jelszó lejárati szabályairól két hónappal ezelőtt! Még akkor is, ha nem tudják megszerezni a csoportházirendet vagy az Intune-t, legalább következetes lépésekkel vagy parancsfájlokkal rendelkezik egy Help Desk távirányítóhoz.

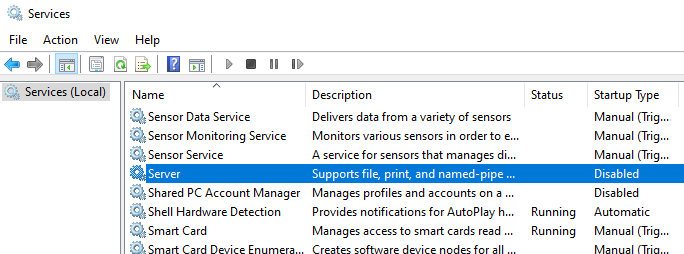

tiltsa le az SMB szervert, ha valóban nem használt

A Windows kliensei, sőt néhány Windows szervere sem igényli az SMB szerver szolgáltatás futtatását. Itt van a saját munkafelület Laptop SMB szerver le van tiltva:

sokkal biztonságosabb, mint bármely tűzfal, az SMB szerver szolgáltatás teljes hiánya. Ez a lépés megköveteli, hogy alapvetően megértse folyamatait és alkalmazásait, és azzal a kockázattal jár, hogy egy éven belül nagyon zavaró hibaelhárítási élményt nyújt, miután elfelejtette ezt megtenni.

Megjegyzés: vitattam, hogy ezt a szolgáltatást a jövőben igény szerint kell-e használni, és esetleg alapértelmezés szerint letiltottam bizonyos körülmények között és kiadásokban, mint például a Windows 10 otthoni felhasználók számára vagy a Professional. Ez úgy tűnhet, mint egy egyszerű hívást, hogy, de még nem töltött 7 év SMB1 eltávolítása fájdalom ügyfelek látta, amikor először elkezdtem, hogy opcionális és önálló eltávolítása. Ez kezdetben sok vállalkozást megszakítana.

teszt egy kis léptékű kézzel. Telepítés hullámokban, házirend használatával.

a fokozatos csoportházirend-bevezetéseket kell használnia a módosítások elvégzéséhez, miután kis léptékű, kézzel készített telepítéseket hajtott végre kiválasztott szervereken és ügyfeleken – ne csak robbantsa ki ezeket a beállításokat mindenhol, vagy rossz napi heti kilépési interjú lesz. Azt javaslom, hogy kezdje az SMB legnehezebb felhasználójával-a saját informatikai csapatával. Ezt hívjuk ” a saját kutyaeledel elfogyasztása .”Ha úgy tűnik, hogy a csapat laptopjai, alkalmazásai és fájlmegosztási hozzáférése jól működik a bejövő és kimenő tűzfalszabályok kézi telepítése után, hozzon létre tesztcsoport-házirendet a széles körű teszt-és minőségbiztosítási környezetekben. Az eredmények alapján kezdje el a mintavételt néhány osztálygépen, majd bontsa ki. Szánjon rá időt itt – már volt a vadnyugat 20 évek, akkor nem razzia sírkő egy hétvégén.

Wrap-up

Ez befejezi az SMB lépéseket. Most csak ismételje meg az NFS, SSH, SFTP, RDP és a többi, kitalálva a MacOS és a Linux összes egyenértékű tűzfal opcióját. Egyszerű! ; D

összefoglalva:

- vágja be a bejövő SMB hozzáférést a vállalati tűzfalaknál.

- vágja ki a kimenő SMB hozzáférést a vállalati tűzfalon, kivéve az adott IP-tartományokat.

- készlet az SMB használatához és megosztásához.

- konfigurálja a Windows Defender tűzfalat bejövő és kimenő blokkokhoz

- tiltsa le az SMB szervert, ha valóban nem használt

- teszt egy kis léptékű kézzel. Telepítés hullámokban, házirend használatával.

- fenntartja a karbantartást. A hálózatból hozzáadott vagy eltávolított minden új kiszolgálón lehet egy bejegyzés a készletben és a tűzfal kivételeiben. A jó védelmi biztonság a következetes karbantartásról szól.

Az elosztott rendszerprotokollok segítik a szervezetet a pénzkeresésben és a dolgok elvégzésében. Azonban, megkövetelik a tiszteletét, ha azt akarja, hogy környezete vonzó legyen a rossz emberek számára. A számítógépek, a hálózatok és a felhasználók nem képesek megvédeni magukat: ez a te feladatod.