DoS (Denial of Service) támadás bemutató: Ping of Death, DDOS

mi a DoS támadás?

a DOS egy olyan támadás, amelyet arra használnak, hogy megtagadják a jogos felhasználók hozzáférését egy erőforráshoz, például egy webhelyhez, hálózathoz, e-mailekhez stb. vagy rendkívül lassú. A DoS a szolgáltatásmegtagadás rövidítése. Az ilyen típusú támadást általában úgy hajtják végre, hogy eltalálják a cél erőforrást, például egy webszervert, amely egyszerre túl sok kérést tartalmaz. Ez azt eredményezi, hogy a szerver nem válaszol az összes kérésre. Ennek hatása lehet a szerverek összeomlása vagy lelassítása.

néhány vállalkozás levágása az internetről jelentős üzleti vagy pénzveszteséghez vezethet. Az internet és a számítógépes hálózatok sok vállalkozást működtetnek. Egyes szervezetek, például a fizetési átjárók, az e-kereskedelmi webhelyek teljes mértékben az internettől függenek az üzleti tevékenységhez.

ebben az oktatóanyagban bemutatjuk, hogy mi a szolgáltatásmegtagadási támadás, hogyan hajtják végre, és hogyan lehet megvédeni az ilyen támadásoktól.

témák ebben a tutorial

- típusú Dos támadások

- hogyan DoS támadások munka

- DoS támadás eszközök

- DoS védelem: Megakadályozza a támadás

- hacker tevékenység: Ping of Death

- hacker tevékenység: indítson DOS támadás

típusú Dos támadások

kétféle Dos támadások nevezetesen;

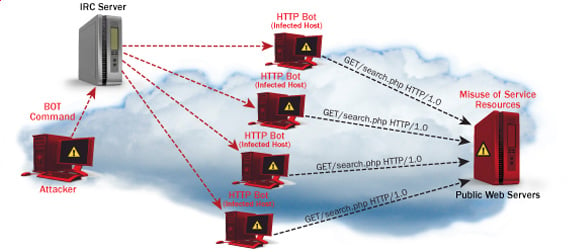

- dos– ezt a típusú támadást egyetlen gazdagép hajtja végre

- elosztott dos– ezt a típusú támadást számos veszélyeztetett gép hajtja végre, amelyek mind ugyanazt az áldozatot célozzák meg. Adatcsomagokkal árasztja el a hálózatot.

hogyan működnek a DoS támadások

nézzük meg, hogyan hajtják végre a DoS támadásokat és az alkalmazott technikákat. Öt általános típusú támadást fogunk megvizsgálni.

halál Ping

a ping parancsot általában egy hálózati erőforrás elérhetőségének tesztelésére használják. Úgy működik, hogy kis adatcsomagokat küld a hálózati erőforrásnak. A Ping of death kihasználja ezt, és adatcsomagokat küld a TCP/IP által megengedett maximális határérték (65 536 bájt) felett. A TCP / IP töredezettség a csomagokat apró darabokra bontja, amelyeket a szerverre küld. Mivel az elküldött adatcsomagok nagyobbak, mint amit a szerver képes kezelni, a kiszolgáló lefagyhat, újraindíthat vagy összeomolhat.

Törp

Ez a típusú támadás nagy mennyiségű Internet Control Message Protocol (ICMP) ping forgalmi célt használ egy internetes sugárzási címen. A válasz IP-címe hamis, hogy a tervezett áldozat. Az összes válasz az áldozatnak kerül elküldésre a pingekhez használt IP helyett. Mivel egyetlen internetes sugárzási cím legfeljebb 255 gazdagépet támogathat, a törpös támadás egyetlen pinget 255-szer erősít. Ennek hatása lelassítja a hálózatot egy olyan pontra, ahol lehetetlen használni.

puffer túlcsordulás

a puffer egy időbeli tárolási hely a RAM-ban, amelyet az adatok tárolására használnak, hogy a CPU manipulálni tudja azokat, mielőtt visszaírná a lemezre. A pufferek mérete korlátozott. Ez a fajta támadás több adatot tölt be a pufferbe, amelyet képes tárolni. Ez a puffer túlcsordulását és a tárolt adatok sérülését okozza. A puffer túlcsordulására példa a 256 karakterből álló fájlnevekkel ellátott e-mailek küldése.

Könnycsepp

Ez a fajta támadás nagyobb adatcsomagokat használ. A TCP / IP töredékekre bontja őket, amelyek a fogadó gazdagépen vannak összeállítva. A támadó úgy manipulálja a csomagokat, ahogy elküldik őket, hogy átfedjék egymást. Ez a tervezett áldozat összeomlását okozhatja, amikor megpróbálja újra összeállítani a csomagokat.

SYN attack

a SYN a szinkronizálás rövid formája. Ez a fajta támadás kihasználja a háromirányú kézfogás előnyeit a TCP használatával történő kommunikáció létrehozásához. A SYN támadás úgy működik, hogy az áldozatot hiányos SYN üzenetekkel árasztja el. Ez azt eredményezi, hogy az áldozat gépe soha nem használt memória erőforrásokat oszt ki, és megtagadja a hozzáférést a törvényes felhasználókhoz.

DoS támadási eszközök

az alábbiakban felsorolunk néhány olyan eszközt, amely DoS támadások végrehajtására használható.

- Nemesy-ez az eszköz véletlenszerű csomagok létrehozására használható. Windows rendszeren működik. Ez az eszköz letölthető innen: http://packetstormsecurity.com/files/25599/nemesy13.zip.html . A program jellege miatt, ha rendelkezik víruskeresővel, akkor valószínűleg vírusként észlelhető.

- Land and LaTierra-ez az eszköz használható IP-hamisításhoz és TCP-kapcsolatok megnyitásához

- Blast-ez az eszköz letölthető a http://www.opencomm.co.uk/products/blast/features.php

- Panther – ez az eszköz UDP-csomagokkal eláraszthatja az áldozat hálózatát.

- botnetek-ezek az interneten található veszélyeztetett számítógépek sokasága, amelyek felhasználhatók elosztott szolgáltatásmegtagadási támadás végrehajtására.

DoS védelem: Támadás megakadályozása

a szervezet a következő házirendet alkalmazhatja, hogy megvédje magát a szolgáltatásmegtagadási támadásoktól.

- az olyan támadások, mint a SYN árvíz, kihasználják az operációs rendszer hibáit. A biztonsági javítások telepítése csökkentheti az ilyen támadások esélyét.

- behatolásérzékelő rendszerek is használhatók az illegális tevékenységek azonosítására, sőt megállítására

- A tűzfalak felhasználhatók az egyszerű DoS támadások megállítására azáltal, hogy blokkolják a támadótól érkező összes forgalmat az IP azonosításával.

- az útválasztók a hozzáférés-vezérlési listán keresztül konfigurálhatók a hálózathoz való hozzáférés korlátozására és a gyanús illegális forgalom megszüntetésére.

hacker tevékenység: Ping of Death

feltételezzük, hogy Windows-t használ ehhez a gyakorlathoz. Azt is feltételezzük, hogy legalább két számítógépe van ugyanazon a hálózaton. A DOS támadások illegálisak olyan hálózatokon, amelyekre Ön nem jogosult. Ezért kell beállítania saját hálózatát ehhez a gyakorlathoz.

nyissa meg a parancssort a célszámítógépen

írja be az ipconfig parancsot. Az alábbi eredményekhez hasonló eredményeket fog kapni

ebben a példában mobil szélessávú kapcsolat adatait használjuk. Vegye figyelembe az IP-címet. Megjegyzés: ahhoz, hogy ez a példa hatékonyabb legyen, LAN-hálózatot kell használnia.

váltson arra a számítógépre, amelyet használni szeretne a támadáshoz, és nyissa meg a parancssort

az áldozat számítógépét végtelen 65500 adatcsomagokkal pingeljük

írja be a következő parancsot

ping 10.128.131.108 –t |65500

itt,

- “ping” elküldi az adatcsomagokat az áldozatnak

- “10.128.131.108” az áldozat IP-címe

- “- t” azt jelenti, hogy az adatcsomagokat a program leállításáig kell elküldeni

- “- l” meghatározza az áldozatnak küldendő adatterhelést

az alább látható eredményekhez hasonló eredményeket kap

a célszámítógép adatcsomagokkal való elárasztása nem sok hatással van az áldozatra. Annak érdekében, hogy a támadás hatékonyabb legyen, több számítógépről is meg kell támadnia a célszámítógépet.

a fenti támadás Routerek, webszerverek stb.támadására használható.

Ha szeretné látni a támadás hatásait a célszámítógépen, megnyithatja a Feladatkezelőt, és megtekintheti a hálózati tevékenységeket.

- kattintson a jobb gombbal a tálcára

- válassza ki a Feladatkezelő indítása

- kattintson a Hálózat fülre

- a következőkhöz hasonló eredményeket fog kapni

Ha a DOS (Denial of Service) támadások a támadás sikeres, látnia kell a megnövekedett hálózati tevékenységeket.

hackelési tevékenység: DoS támadás indítása

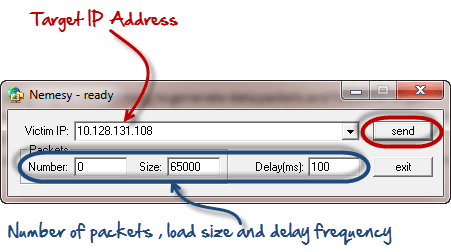

ebben a gyakorlati forgatókönyvben a Nemesy-t fogjuk használni adatcsomagok létrehozására és a célszámítógép, router vagy szerver elárasztására.

mint már említettük, Nemesy lesz kimutatható, mint egy illegális program az anti-vírus. Ehhez a gyakorlathoz le kell tiltania az antivírust.

- töltse le a Nemesy-t a http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- csomagolja ki és futtassa a Nemesy programot.exe

- a következő felületet kapja

adja meg a cél IP-címet, ebben a példában; a fenti példában használt cél IP-t használtuk.

itt

- 0, mivel a csomagok száma végtelenséget jelent. Beállíthatja a kívánt számra, ha nem akar küldeni, végtelen adatcsomagok

- a méret mező megadja az elküldendő adatbájtokat, a késleltetés pedig az időintervallumot milliszekundumban adja meg.

kattintson a Küldés gombra

a következő eredményeket kell látnia

a címsor megmutatja az elküldött csomagok számát

kattintson a halt gombra, hogy megakadályozza a program adatcsomagok küldését.

figyelemmel kísérheti a célszámítógép feladatkezelőjét a hálózati tevékenységek megtekintéséhez.

összefoglaló

- a szolgáltatásmegtagadási támadás célja, hogy megtagadja a jogos felhasználók hozzáférését egy erőforráshoz, például hálózathoz, szerverhez stb.

- kétféle támadás létezik, a szolgáltatásmegtagadás és az elosztott szolgáltatásmegtagadás.

- a szolgáltatásmegtagadási támadás SYN Flooding, Ping of Death, Teardrop, Smurf vagy buffer overflow

- az operációs rendszerek biztonsági javításai, az útválasztó konfigurációja, a tűzfalak és a behatolásérzékelő rendszerek használhatók a szolgáltatásmegtagadási támadások elleni védelemre.