DoS (Denial of Service) Attacco Tutorial: Ping della morte, DDOS

Che cosa è DoS Attacco?

DOS è un attacco utilizzato per negare agli utenti legittimi l’accesso a una risorsa come l’accesso a un sito web, rete, e-mail, ecc. o rendendola estremamente lenta. DoS è l’acronimo di Denial of Service. Questo tipo di attacco viene solitamente implementato colpendo la risorsa di destinazione come un server Web con troppe richieste allo stesso tempo. Ciò comporta che il server non riesce a rispondere a tutte le richieste. L’effetto di ciò può essere il crash dei server o il loro rallentamento.

Tagliare alcuni affari da Internet può portare a una significativa perdita di affari o denaro. Internet e le reti di computer alimentano molte aziende. Alcune organizzazioni come gateway di pagamento, siti di e-commerce dipendono interamente da Internet per fare affari.

In questo tutorial, ti presenteremo cos’è l’attacco denial of service, come viene eseguito e come puoi proteggerti da tali attacchi.

Argomenti trattati in questo tutorial

- Tipi di Attacchi Dos

- Come attacchi DoS di lavoro

- attacco DoS strumenti

- Protezione DoS: Prevenire un attacco

- Hacking Attività: Ping della Morte

- Hacking Attività: Lanciare un attacco DOS

Tipi di Attacchi Dos

Ci sono due tipi di attacchi Dos e cioè;

- DoS– questo tipo di attacco viene eseguita da un singolo host

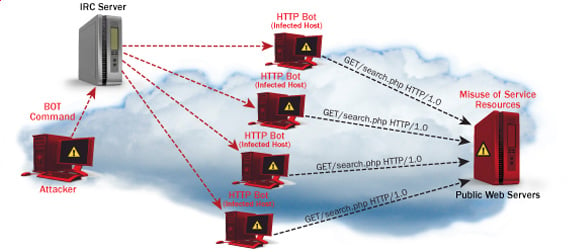

- Distributed DoS– questo tipo di attacco è eseguita da un numero di macchine compromesse che tutti i target la stessa vittima. Inonda la rete con pacchetti di dati.

Come funzionano gli attacchi DoS

Diamo un’occhiata a come vengono eseguiti gli attacchi DoS e alle tecniche utilizzate. Vedremo cinque tipi comuni di attacchi.

Ping of Death

Il comando ping viene solitamente utilizzato per testare la disponibilità di una risorsa di rete. Funziona inviando piccoli pacchetti di dati alla risorsa di rete. Il ping della morte ne approfitta e invia pacchetti di dati al di sopra del limite massimo (65.536 byte) consentito da TCP/IP. La frammentazione TCP/IP rompe i pacchetti in piccoli blocchi che vengono inviati al server. Poiché i pacchetti di dati inviati sono più grandi di quelli che il server può gestire, il server può bloccarsi, riavviare o bloccarsi.

Smurf

Questo tipo di attacco utilizza grandi quantità di target di traffico ping ICMP (Internet Control Message Protocol) a un indirizzo di trasmissione Internet. L’indirizzo IP di risposta è falsificato a quello della vittima designata. Tutte le risposte vengono inviate alla vittima invece dell’IP utilizzato per i ping. Poiché un singolo indirizzo di trasmissione Internet può supportare un massimo di 255 host, un attacco smurf amplifica un singolo ping 255 volte. L’effetto di questo sta rallentando la rete ad un punto in cui è impossibile usarlo.

Buffer overflow

Un buffer è una posizione di archiviazione temporale nella RAM che viene utilizzata per contenere i dati in modo che la CPU possa manipolarli prima di riscriverli sul disco. I buffer hanno un limite di dimensioni. Questo tipo di attacco carica il buffer con più dati che può contenere. Questo fa sì che il buffer di overflow e danneggiare i dati in possesso. Un esempio di overflow del buffer è l’invio di e-mail con nomi di file con 256 caratteri.

Teardrop

Questo tipo di attacco utilizza pacchetti di dati più grandi. TCP / IP li rompe in frammenti che vengono assemblati sull’host ricevente. L’attaccante manipola i pacchetti mentre vengono inviati in modo che si sovrappongano l’un l’altro. Ciò può causare il crash della vittima designata mentre tenta di riassemblare i pacchetti.

SYN attack

SYN è una forma abbreviata per la sincronizzazione. Questo tipo di attacco sfrutta l’handshake a tre vie per stabilire la comunicazione tramite TCP. L’attacco SYN funziona inondando la vittima con messaggi SYN incompleti. Questo fa sì che il computer vittima allocare risorse di memoria che non vengono mai utilizzati e negare l’accesso agli utenti legittimi.

Strumenti di attacco DoS

Di seguito sono riportati alcuni degli strumenti che possono essere utilizzati per eseguire attacchi DoS.

- Nemesy-questo strumento può essere utilizzato per generare pacchetti casuali. Funziona su Windows. Questo strumento può essere scaricato da http://packetstormsecurity.com/files/25599/nemesy13.zip.html. A causa della natura del programma, se si dispone di un antivirus, molto probabilmente verrà rilevato come un virus.

- Land and LaTierra-questo strumento può essere utilizzato per lo spoofing IP e l’apertura di connessioni TCP

- Blast– questo strumento può essere scaricato dahttp://www.opencomm.co.uk/products/blast/features.php

- Panther – questo strumento può essere utilizzato per inondare la rete di una vittima con pacchetti UDP.

- Botnet-si tratta di moltitudini di computer compromessi su Internet che possono essere utilizzati per eseguire un attacco distributed denial of Service.

Protezione DoS: Prevenire un attacco

Un’organizzazione può adottare la seguente politica per proteggersi dagli attacchi Denial of Service.

- Attacchi come SYN flooding sfruttano i bug nel sistema operativo. L’installazione di patch di sicurezza può aiutare a ridurre le probabilità di tali attacchi.

- I sistemi di rilevamento delle intrusioni possono anche essere utilizzati per identificare e persino fermare le attività illegali

- I firewall possono essere utilizzati per fermare semplici attacchi DoS bloccando tutto il traffico proveniente da un utente malintenzionato identificando il suo IP.

- I router possono essere configurati tramite l’elenco di controllo accessi per limitare l’accesso alla rete e eliminare il traffico illegale sospetto.

Attività di hacking: Ping of Death

Assumeremo che tu stia usando Windows per questo esercizio. Assumeremo anche che tu abbia almeno due computer che si trovano sulla stessa rete. Gli attacchi DOS sono illegali su reti che non sei autorizzato a farlo. Questo è il motivo per cui è necessario impostare la propria rete per questo esercizio.

Aprire il prompt dei comandi sul computer di destinazione

Immettere il comando ipconfig. Otterrete risultati simili a quelli mostrati di seguito

Per questo esempio, stiamo utilizzando i dettagli della connessione a banda larga mobile. Prendere nota dell’indirizzo IP. Nota: per questo esempio per essere più efficace, ed è necessario utilizzare una rete LAN.

Passare al computer che si desidera utilizzare per l’attacco e aprire il prompt dei comandi

Ci sarà un ping nostra vittima computer con infinite di pacchetti di dati di 65500

Immettere il seguente comando:

ping 10.128.131.108 –t |65500

QUI

- “ping” invia i pacchetti di dati per la vittima

- “10.128.131.108” è l’indirizzo IP della vittima

- “-t” significa che i pacchetti di dati devono essere inviati fino a quando il programma viene interrotto

- “l”, specifica il carico di dati di essere inviati alla vittima

Si ottengono risultati simili a quelli riportati di seguito.

Inondando il computer di destinazione con i pacchetti di dati non ha molto effetto sulla vittima. Affinché l’attacco sia più efficace, dovresti attaccare il computer di destinazione con ping da più di un computer.

L’attacco di cui sopra può essere utilizzato per i router attaccante, server web, ecc.

Se si desidera visualizzare gli effetti dell’attacco sul computer di destinazione, è possibile aprire il task manager e visualizzare le attività di rete.

- fare clic Destro sulla barra delle applicazioni

- Selezionare start task manager

- fare Clic sulla scheda rete

- Si otterrà un risultato simile al seguente

Se l’attacco ha successo, si dovrebbe essere in grado di vedere aumentate le attività di rete.

Attività di hacking: Lanciare un attacco DOS

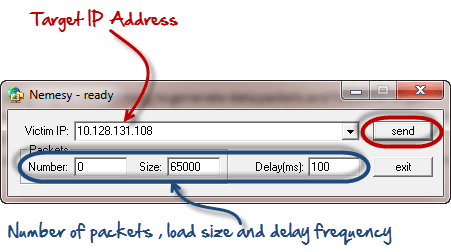

In questo scenario pratico, useremo Nemesy per generare pacchetti di dati e inondare il computer, il router o il server di destinazione.

Come detto sopra, Nemesy verrà rilevato come un programma illegale dal vostro anti-virus. Dovrai disabilitare l’antivirus per questo esercizio.

- Scarica Nemesy da http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- Decomprimilo ed esegui il programma Nemesy.exe

- Si ottiene la seguente interfaccia

Immettere l’indirizzo IP di destinazione, in questo esempio, abbiamo usato l’IP di destinazione che abbiamo usato nell’esempio precedente.

QUI,

- 0 come il numero di pacchetti significa infinito. È possibile impostarlo sul numero desiderato se non si desidera inviare, infinity data packets

- Il campo size specifica i byte di dati da inviare e il delay specifica l’intervallo di tempo in millisecondi.

fare Clic sul pulsante send

Si dovrebbe essere in grado di vedere i seguenti risultati

La barra del titolo mostra il numero di pacchetti inviati

fare Clic sul pulsante di arresto per interrompere il programma invio di pacchetti di dati.

È possibile monitorare il task manager del computer di destinazione per visualizzare le attività di rete.

Sommario

- L’intento di un attacco denial of service è quello di negare agli utenti legittimi l’accesso a una risorsa come una rete, un server, ecc.

- Esistono due tipi di attacchi, denial of service e distributed denial of service.

- Un attacco denial of service può essere eseguito utilizzando SYN Flooding, Ping of Death, Teardrop, Smurf o buffer overflow

- Le patch di sicurezza per sistemi operativi, configurazione del router, firewall e sistemi di rilevamento delle intrusioni possono essere utilizzate per proteggere dagli attacchi denial of service.