Glossario di Active Directory-Termini e concetti fondamentali

In questo post, ho intenzione di elencare e spiegare la terminologia più comunemente usata in Active Directory e tecnologie correlate.

Se sei nuovo di Active Directory, questa sarà una grande risorsa per familiarizzare con le basi di Active Directory e i concetti fondamentali.

Ho raggruppato i termini in diverse sezioni per rendere più facile la comprensione e il riferimento. Alcuni argomenti possono essere molto tecnici, ho fornito una terminologia breve e facile da capire. Fornisco quindi risorse aggiuntive alla fine di ogni sezione se desideri saperne di più.

Indice:

- Nozioni di base di Active Directory – Inizia da Qui

- Servizi di Active Directory

- DNS di Active Directory

- la Replica di Active Directory

- Protezione di Active Directory (Autenticazione, Protocolli di Sicurezza, Autorizzazioni)

- Gestione di Active Directory Console

- DHCP

- Criteri di Gruppo

Active Directory Nozioni di base

Queste sono le condizioni di base che si dovrebbe essere a conoscenza quando si tratta con Active Directory.

Active Directory

Active Directory è un servizio di directory che centralizza la gestione di utenti, computer e altri oggetti all’interno di una rete. La sua funzione principale è quella di autenticare e autorizzare utenti e computer in un dominio Windows. Ad esempio, quando un utente accede a un computer sul dominio, controlla il nome utente e la password inviati per verificare l’account. Se si tratta di un nome utente e una password validi, l’utente viene autenticato e connesso al computer.

Non confondersi con i seguenti tre termini che si riferiscono tutti ad Active Directory.

- AD – Questa è solo l’abbreviazione di Active Directory

- AD DS – Questo è un server che esegue il ruolo dei servizi di dominio di Active Directory

- Controller di dominio – Questo è anche un server che esegue il ruolo del servizio di dominio di Active Directory. Si consiglia di avere più controller di dominio per motivi di failover.

Active Directory Web Services (ADWS)

Dominio

Il dominio è una struttura logica di contenitori e oggetti all’interno di Active Directory. Un dominio contiene i seguenti componenti:

- Una struttura gerarchica per utenti, gruppi, computer e altri oggetti

- i servizi di Sicurezza che fornisce l’autenticazione e l’autorizzazione alle risorse del dominio e altri domini

- Criteri che vengono applicati agli utenti e computer

- UN nome DNS per identificare il dominio. Quando si accede a un computer che fa parte di un dominio, si accede al nome di dominio DNS. Il mio dominio DNS è ad.activedirectorypro.com, questo come si identifica il mio dominio.

Albero del dominio

Quando si aggiunge un dominio figlio a un dominio padre si crea quello che viene chiamato albero del dominio. Un albero di dominio è solo una serie di domini collegati tra loro in modo gerarchico tutti utilizzando lo stesso spazio dei nomi DNS. Se activedirectorypro.com era quello di aggiungere un dominio chiamato formazione, o video che sarebbe stato nominato training.activedirectorypro.com e videos.activedirectorypro.com. Questi domini fanno parte dello stesso albero di dominio e viene creato automaticamente un trust tra i domini padre e figlio.

Livelli funzionali

Foresta

Una foresta è una raccolta di alberi di dominio. L’albero del dominio condivide uno schema comune e un contenitore di configurazione. L’albero del dominio è collegato insieme attraverso un trust transitivo. Quando si installa Active Directory per la prima volta e si crea un dominio, si crea anche una foresta.

FQDN-Fully Qualified Domain Name

FSMO

Un controller di dominio ha molteplici funzioni che vengono definite ruoli FSMO. Questi ruoli sono tutti installati sul primo controller di dominio in una nuova foresta, è possibile spostare i ruoli su più DC per aiutare con le prestazioni e il failover.

-

Schema Master – Lo schema master è un ruolo a livello di foresta che gestisce tutte le modifiche allo schema di Active Directory.

-

Domain Naming Master – Questo è un ruolo a livello di foresta che è il padrone dei nomi di dominio. Gestisce lo spazio dei nomi e l’aggiunta di rimuovere i nomi di dominio.

-

PDC Emulator-Questo ruolo gestisce le modifiche della password, i blocchi utente, i criteri di gruppo ed è il time server per i client.

-

RID Master – Questo ruolo è responsabile dell’elaborazione delle richieste del RID pool da tutti i DC all’interno del dominio. Quando vengono creati oggetti come utenti e computer, viene assegnato un SID univoco e un ID relativo (RID). Il ruolo master RID assicura che agli oggetti non vengano assegnati gli stessi SID e RID.

-

Infrastructure master – Questo è un ruolo a livello di dominio utilizzato per fare riferimento agli oggetti in altri domini. Se gli utenti del dominio A sono membri di un gruppo di sicurezza nel dominio B, il ruolo master dell’infrastruttura viene utilizzato per fare riferimento agli account nel dominio corretto.

Oggetti

Quando si lavora con Active Directory si lavorerà principalmente con gli oggetti. Gli oggetti sono definiti come un gruppo di attributi che rappresentano una risorsa nel dominio. A questi oggetti viene assegnato un identificatore di sicurezza univoco (SID) che viene utilizzato per concedere o negare all’oggetto l’accesso alle risorse nel dominio. I tipi di oggetto predefiniti creati in un nuovo dominio in Active Directory sono:

- Unità organizzativa (OU) – Un OU è un oggetto contenitore che può contenere oggetti diversi dallo stesso dominio. Si utilizzerà OU per memorizzare e organizzare, account utente, contatti, computer e gruppi. Collegherete anche gli oggetti criteri di gruppo a un’unità operativa.

- Utenti-Gli account utente vengono assegnati principalmente agli utenti per accedere alle risorse del dominio. Possono anche essere utilizzati per eseguire programmi o servizi di sistema.

- Computer-Questo è semplicemente un computer che è unito al dominio.

- Gruppi: esistono due tipi di oggetti, un gruppo di sicurezza e un gruppo di distribuzione. Un gruppo di sicurezza è un raggruppamento di account utente che può essere utilizzato per fornire l’accesso alle risorse. I gruppi di distribuzione vengono utilizzati per le liste di distribuzione e-mail.

- Contatti-Un contatto viene utilizzato per scopi di posta elettronica. Non è possibile accedere al dominio come contatto e non può essere utilizzato per proteggere le autorizzazioni.

- Cartella condivisa-Quando si pubblica una cartella condivisa in Active Directory si crea un oggetto. La pubblicazione di cartelle condivise su AD semplifica la ricerca di file e cartelle condivisi all’interno del dominio.

- Condividi stampante – Proprio come le cartelle condivise è possibile pubblicare le stampanti in Active Directory. Questo rende anche più facile per gli utenti di trovare e utilizzare le stampanti sul dominio.

LDAP (Lightweight Directory Access Protocol)

Catalogo globale (GC)

Il server catalogo globale contiene una replica completa di tutti gli oggetti e viene utilizzato per eseguire ricerche a livello di foresta. Per impostazione predefinita, il primo controller di dominio in un dominio è designato come server GC, si consiglia di avere almeno un server GC per ogni sito per migliorare le prestazioni.

Jet Database Engine

Il database di Active Directory è basato sul motore Jet Blue di Microsoft e utilizza l’Extensible Storage Engine (ESE) per lavorare con i dati. Il database è un singolo file denominato ntds.dit, per impostazione predefinita è memorizzato nella cartella % SYSTEMROOT% \ NTDS e ogni controller di dominio.

Cestino

Il cestino di Active Directory consente agli amministratori di recuperare facilmente gli elementi eliminati, questo non è abilitato per impostazione predefinita. Come abilitare il Cestino guida passo passo.

Controller di dominio di sola lettura (RODC)

I server RODC contengono una copia di sola lettura del database di Active Directory e non consentono modifiche ad AD. Il suo scopo principale è per le filiali e le sedi con scarsa sicurezza fisica.

Schema

Lo schema di Active Directory definisce ogni classe di oggetti che possono essere creati e utilizzati in una foresta di Active Directory. Definisce anche ogni attributo che può esistere in un oggetto. In altre parole, è un progetto di come i dati possono essere memorizzati in Active Directory. Ad esempio, un account utente è un’istanza della classe user, utilizza gli attributi per archiviare e fornire informazioni su tale oggetto. Un account computer è un’altra istanza di una classe che è anche definita dai suoi attributi.

Ci sono molte classi e attributi a meno che la programmazione o la risoluzione di qualche problema avanzato non è necessario sapere tutto sullo schema.

SYSVOL

Il sysvol è una cartella molto importante che viene condivisa su ogni controller di dominio. Il percorso predefinito è % SYSTEMROOT% \ SYSVOL \ sysvol ed è composto da quanto segue:

- Oggetti Criteri di Gruppo

- Cartelle

- Script

- i Punti di Giunzione

Lapide

Lapide è un oggetto eliminato dall’ANNUNCIO che non è stato rimosso dal database, l’oggetto rimane tecnicamente nel database per un periodo di tempo. Durante questo periodo di tempo l’oggetto può essere ripristinato.

Attributi nome oggetto

Di seguito sono riportati alcuni attributi importanti con cui si dovrebbe avere familiarità quando si lavora con Active Directory.

- userPrincipalName (UPN) – Questo è un nome di accesso comune che è nel formato di un indirizzo email. Un UPN assomiglia a questo, [email protected], un UPN può essere usato per accedere a un dominio di Windows.

- objectGUID-Questo attributo viene utilizzato per identificare in modo univoco un account utente. Anche se l’account viene rinominato o spostato, objectGUID non cambia mai.

- sAmAccountName-Questo attributo è utente per gli accessi di account a un dominio. Era il mezzo principale per accedere a un dominio per le versioni precedenti di Windows, può ancora essere utilizzato su versioni moderne di Windows.

- objectSID-Questo attributo è l’identificatore di sicurezza (SID) dell’utente. Il SID viene utilizzato dal server per identificare un utente e la sua appartenenza al gruppo per autorizzare l’accesso degli utenti alle risorse del dominio.

- sIDHistory-Questo attributo contiene SID precedenti per l’oggetto utente. Questo è necessario solo se un utente si è trasferito in un altro dominio.

- Nome distinto relativo (RDN) – L’RDN è il primo componente del nome distinto. È il nome dell’oggetto in Active Directory relativo alla sua posizione nella struttura gerarchica di AD

- Distinguished Name (DN) – L’attributo DN individua gli oggetti nella directory. Questo attributo viene comunemente utilizzato dai servizi e dalle applicazioni per individuare gli oggetti in Active Directory. DN è composto dai seguenti componenti:

- CN – nome comune

- OU – unità organizzativa

- DC – componente dominio

Gruppi

i Gruppi vengono utilizzati per raccogliere l’account di utenti, computer e oggetti di contatto in unità di gestione. La creazione di gruppi semplifica il controllo delle autorizzazioni alle risorse e l’assegnazione di risorse come stampanti e cartelle. Esistono due tipi di gruppi

- Distribuzione: i gruppi di distribuzione vengono utilizzati dalle applicazioni di posta elettronica per inviare facilmente un’e-mail a un gruppo di utenti.

- Sicurezza – I gruppi di sicurezza sono un gruppo di account che possono essere utilizzati per assegnare facilmente a una risorsa o richiedere autorizzazioni. Ad esempio, se volessi bloccare una cartella per il reparto risorse umane, potrei semplicemente mettere tutti i dipendenti in un gruppo di sicurezza e applicare il gruppo alla cartella anziché a ogni singolo account.

Ambito gruppo

Ambito gruppo identifica se il gruppo può essere applicato nel dominio o nella foresta. Ecco i tre ambiti di gruppo:

- Universal – Può contenere oggetti di altri gruppi universali e qualsiasi dominio nell’albero o nella foresta.

- Global – Può contenere oggetti dal dominio ed essere utilizzato in qualsiasi albero di dominio o foresta.

- Dominio Locale – Può contenere oggetti da qualsiasi dominio ma può essere applicato solo al dominio in cui è stato creato.

Risorse:

la Comprensione Lapidi, Active Directory, e Come proteggerlo

Schema di Active Directory

Foresta e Livelli di funzionalità del Dominio

Active Directory: Concetti Parte 1

Servizi di Active Directory

Active Directory include diversi altri servizi che rientrano nell’ambito di Servizi di Dominio Active Directory, questi servizi includono:

Active Directory Certificate Services (AD CS)

Questo è un ruolo server che consente di creare un’infrastruttura a chiave pubblica (PKI) e fornire certificati digitali per l’organizzazione. I certificati possono essere utilizzati per crittografare il traffico di rete, il traffico delle applicazioni e per autenticare utenti e computer. Quando vedi https in un indirizzo del browser, significa che sta utilizzando un certificato per crittografare la comunicazione dal client al server.

Active Directory Domain Services (AD DS)

Vedere la descrizione di Active Directory

Active Directory Federation Services (AD FS)

Active Directory Lightweight Directory Services (AD LDS)

Active Directory Rights Management Services (AD RMS)

Active Directory DNS

Domain Name System è un servizio che fornisce la risoluzione dei nomi, più comunemente il nome host alla risoluzione degli indirizzi IP. In questa sezione, imparerai a conoscere alcuni dei componenti importanti del DNS.

Record di risorse

Un record di risorse è una voce nel sistema DNS che aiuta a individuare le risorse in base a IP o un nome di dominio. Ci sono molti tipi di record di risorse, di seguito è riportato un elenco di tipi di record comuni:

- A – mappa un nome host a un indirizzo IPv4

- AAAA – Mappa un nome host a un indirizzo IPv6

- CNAME – Mappa un alias a un nome host

- MX – Utilizzato per individuare un server di posta

- NS – Specifics un name server per un un nome host. Il contrario di un record A.

- SOA – Contiene informazioni amministrative

- SRV-Utilizzato per individuare i server che ospitano servizi specifici

- TXT – Può contenere vari dati. Spesso utilizzato per verificare domini e motivi di sicurezza.

DNS dinamico (DDNS)

Il DNS dinamico è un metodo per i client di registrare e aggiornare dinamicamente i propri record di risorse con un server DNS. Ciò consente ai client che utilizzano DHCP di aggiornare automaticamente il proprio record DNS quando il loro indirizzo IP cambia.

Nome host

Zone

DNS Aging and Scavenging

Questa è una funzionalità che può essere abilitata per automatizzare la pulizia dei record DNS obsoleti. Ho creato un post separato che spiega di più e fornisce istruzioni passo passo per configurare l’invecchiamento DNS e lo Scavenging.

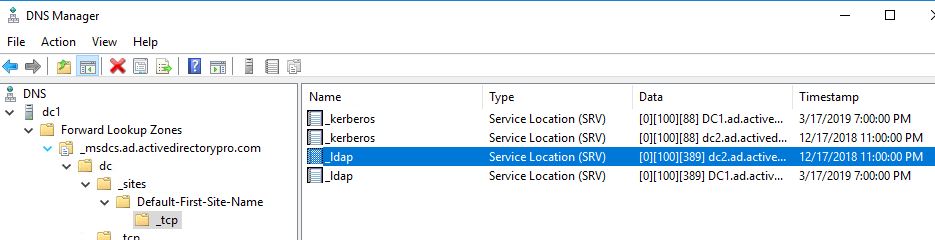

Record SRV utilizzati da Active Directory

In un dominio Windows, i record SRV vengono utilizzati dai client per individuare i controller di dominio per Active Directory. Quando si installa il servizio AD DS, il processo creerà automaticamente i record SRV per Active Directory.

- Active Directory, crea il suo record SRV nelle seguenti cartelle, dove Nome_dominio è il nome del dominio:

- Zone di Ricerca diretta/Nome_dominio/_msdcs/dc/_sites/Default-First-Site-Name/_tcp Zone di Ricerca diretta/Nome_dominio/_msdcs/dc/_tcp

Ecco uno screenshot dal mio DNS:

Spedizionieri

inoltro DNS sono dei server che risolvere i nomi degli host che il server DNS interno in grado di risolvere, soprattutto domini esterni come ad esempio la navigazione in internet. Puoi impostare per inoltrare le richieste DNS a qualsiasi server di tua scelta, spesso viene utilizzato un ISP.

Suggerimenti root

Il server di suggerimenti root è un altro metodo per risolvere i nomi host che il server interno non può risolvere. La differenza è che questi server servono come zona DNS principale per Internet. Essi sono gestiti da diversi grandi organizzati per la sicurezza e la ridondanza. È possibile utilizzare i suggerimenti di root o in avanti per risolvere i nomi esterni.

Risorse:

l’Elenco Completo dei tipi di record di risorse DNS

Come verificare che i record DNS SRV sono stati creati per un controller di dominio

Root Hints vs Spedizionieri

DNS Migliori Pratiche

la Replica di Active Directory

la Replica è il processo che assicura che le modifiche apportate a un controller di dominio sono replicati su altri controller di dominio nel dominio.

Oggetti di connessione

Le specifiche dell’oggetto di connessione che i controller di dominio replicano tra loro, con quale frequenza e i loro contesti di denominazione.

KCC

Il Knowledge Consistency Checker (KCC) è un processo che viene eseguito su tutti i controller di dominio e genera una topologia di replica basata su siti, sottoreti e oggetti di collegamento sito.

Sottoreti

Una sottorete è una porzione logica di una rete IP. Le sottoreti vengono utilizzate per raggruppare i dispositivi in una rete specifica, spesso per posizione, edificio o piano. Se si dispone di un ambiente multisito, Active Directory deve conoscere le sottoreti in modo da poter identificare correttamente le risorse più efficienti. Se queste informazioni non vengono fornite, i client possono autenticarsi e utilizzare il controller di dominio errato.

Sito

Un sito è una raccolta di sottoreti. I siti di Active Directory aiutano a definire il flusso di replica e il percorso delle risorse per i client, ad esempio un controller di dominio.

Collegamento al sito

I collegamenti al sito consentono di configurare quali siti sono collegati tra loro.

Site link Bridge

Un site link bridge è una connessione logica tra siti. È un metodo per rappresentare logicamente la connettività transitiva tra i siti.

Topologia del sito

La topologia del sito è una mappa che definisce la connettività di rete per la replica e la posizione delle risorse nella foresta di Active Directory. La topologia del sito coerente di diversi componenti, tra cui siti, sottoreti, collegamenti sito, ponti collegamento sito e oggetti di connessione.

Replica intra-sito

Si tratta di replica che si verifica tra controller di dominio nello stesso sito.

Replica tra siti

In un ambiente con più siti, una modifica in un sito deve essere replicata nell’altro sito. Questo è chiamato replica inter-sito.

Risorse:

Come la Replica di Active Directory Opere

la Replica di Active Directory Concetti

di Sicurezza di Active Directory (Autenticazione, Protocolli di Sicurezza, Autorizzazioni)

Kerberos

Kerberos è un protocollo di sicurezza che saldamente consente agli utenti di provare la propria identità, per ottenere l’accesso alle risorse di dominio.

Key Distribution Center (KDC)

KDC è un servizio che viene eseguito su controller di dominio e fornisce ticket di sessione utilizzati nel protocollo di autenticazione Kerberos.

Service Principal Names (SPN)

SPN è un identificatore univoco di un’istanza di servizio.

NTLM

NTLM è una raccolta di protocolli di sicurezza utilizzati per autenticare, fornire integrità e riservatezza agli utenti. Kerberos è il protocollo di autenticazione preferito e viene utilizzato nelle moderne versioni di Windows, NTLM è ancora disponibile per i client e sistemi meno recenti su un gruppo di lavoro.

Autorizzazioni NTFS

Le autorizzazioni NTFS consentono di definire chi è autorizzato ad accedere a un file o una cartella. Di seguito è riportato un elenco delle autorizzazioni di base che è possibile impostare:

- Controllo completo: consente agli utenti di aggiungere, modificare, spostare ed eliminare file e cartelle.

- Modifica – consente agli utenti di visualizzare e di diritti per modificare

- Leggere & Esegui – Offre agli utenti di visualizzare ed eseguire i diritti

- Leggere – pronto solo diritti

- Scrivere destro su un file e aggiungere nuove cartelle

Autorizzazioni di Condivisione

Le autorizzazioni di condivisione di definire il livello di accesso alle risorse condivise, come una cartella. Ci sono tre autorizzazioni condivise di base:

- Read – Dà agli utenti visualizzare i diritti per la cartella e sottocartelle

- Change – Dà agli utenti leggere e modificare i diritti

- Controllo completo – Dà agli utenti modificare, modificare e leggere i diritti.

Discretionary Access Control list (DACL)

Un DACL identifica quale account consente o nega l’accesso a un oggetto come un file o una cartella.

Access Control Entries (ACE)

DACL contiene ASSI, l’ASSO definisce quale account e quale livello di accesso deve essere concesso alla risorsa. Se non è presente ACE, il sistema nega ogni accesso all’oggetto.

System Access Control List (SACL)

SACL consente agli amministratori di registrare i tentativi di accesso a un oggetto di sicurezza.

Criteri di password a grana fine

Risorse:

Kerberos per l’amministratore occupato

Windows Authentication Technical Overview

Differenze tra le autorizzazioni Share e NTFS

Access Control List

Console di gestione Active Directory

Questa sezione include le console di gestione che dovrai utilizzare per gestire le varie tecnologie di Active Directory. È necessario installare gli strumenti di amministrazione del server remoto (RSAT) per accedere a queste console di gestione.

Utenti e computer di Active Directory (ADUC)

Questa è la console più comunemente utilizzata per la gestione di utenti, computer, gruppi e contatti.

Scorciatoia: dsa.msc

Active Directory Administrative Center (ADAC)

Active Directory Domains and Trusts

Questa console viene utilizzata per aumentare la modalità di dominio o il livello funzionale di un dominio o di una foresta. Viene anche utilizzato per gestire le relazioni di fiducia.

Active Directory Sites and Services

Questa è la console principale per la gestione della replica. Questa console viene utilizzata per gestire oggetti di topologia sito, oggetti di connessione, pianificare la replica, forzare manualmente la replica, abilitare il catalogo globale e abilitare il caching di gruppo universale.

ADSI Edit

Gestione DFS

Questa console viene utilizzata per gestire gli spazi dei nomi DFS e la replica DFS.

DHCP

Questa console viene utilizzata per creare ambiti DCHP, visualizzare le informazioni di lease e tutte le cose DHCP.

DNS

Questa console viene utilizzata per creare zone DNS, record di risorse e gestire tutte le cose DNS.

Gestione criteri di gruppo

PowerShell

Risorse:

Dynamic Host Control Protocol (DHCP)

Ambito

- Nome ambito – Questo è il nome dell’ambito. Dategli un nome descrittivo in modo che sia facile identificare quali dispositivi è per.

- Intervallo di indirizzi IP-Questo è l’intervallo IP che si desidera utilizzare i dispositivi. Ad esempio 10.2.2.0/24

- Esclusioni di indirizzi IP: è possibile specificare di escludere l’indirizzo IP dall’ambito. Questo è utile se si dispone di dispositivi sulla sottorete che necessitano di un IP statico come un router o un server.

- Durata del lease – Il lease specifica per quanto tempo un client ha un indirizzo IP prima di restituirlo al pool.

- Opzioni DHCP-Ci sono un certo numero di opzioni diverse che è possibile includere quando DHCP assegna un indirizzo IP. Maggiori informazioni su questo sotto

Opzioni DHCP

Ci sono molte opzioni DCHP, di seguito sono le opzioni più comunemente utilizzate in un dominio Windows.

- 003 router – Il gateway predefinito della sottorete

- 005 Server DNS-L’indirizzo IP dei client server DNS dovrebbe utilizzare per la risoluzione dei nomi.

- 015 DNS Domain Name-Il suffisso DNS che il client deve utilizzare, spesso uguale al nome di dominio.

Filtro DHCP

Il filtro DHCP può essere utilizzato per negare o consentire ai dispositivi in base al loro indirizzo MAC. Ad esempio, lo uso per bloccare la connessione dei dispositivi mobili al nostro wifi sicuro.

Superscopes

Un superscope è una raccolta di singoli ambiti DHCP. Questo può essere usato quando vuoi unirti agli ambiti insieme. Onestamente, non l’ho mai usato.

Split Scopes

Questo è un metodo per fornire tolleranza di errore per un ambito DHCP. L’utilizzo del failover DHCP non è il metodo preferito per la tolleranza agli errori.

Failover DHCP

Il failover DCHP era una nuova funzionalità a partire dalla versione server 2012. Consente a due server DHCP di condividere le informazioni sul lease fornendo un’elevata disponibilità per i servizi DCHP. Se un server diventa non disponibile, l’altro server prende il sopravvento.

Risorse:

Parametri DHCP

Criteri di gruppo

Criteri di gruppo consente di gestire centralmente le impostazioni utente e computer. È possibile utilizzare criteri di gruppo per impostare criteri di password, criteri di controllo, schermata di blocco, unità mappa, distribuire software, un’unità, impostazioni di Office 365 e molto altro.

Oggetti Criteri di gruppo (GPO)

i GPO sono un insieme di impostazioni dei criteri da applicare a computer o utenti.

Frequenza di aggiornamento dei criteri di gruppo

Le workstation client e i server membri aggiornano i criteri ogni 90 minuti. Per evitare di sopraffare i controller di dominio è un intervallo di offset casuale aggiunto a ogni macchina. Ciò impedisce a tutte le macchine di richiedere aggiornamenti dei criteri di gruppo dal DC allo stesso tempo e potenzialmente bloccarlo.

l’Elaborazione di Criteri di

i criteri di Gruppo si applicano nel seguente ordine

- Locale

- Sito

- Dominio

- Unità Organizzativa (OU)

il Blocco dell’eredità

per impostazione predefinita, gli oggetti criteri di gruppo vengono ereditate. Per modificare questo comportamento è possibile utilizzare l’opzione di ereditarietà dei blocchi a livello di OU.

No Override

Se si desidera applicare i criteri e impedire che vengano bloccati utilizzare l’opzione no override.

Impostazioni utente

In un GPO ci sono impostazioni utente e computer. Le impostazioni utente si applicano solo agli oggetti utente. Se si configurano le impostazioni utente nel GPO, il GPO deve essere applicato agli oggetti utente.

Impostazioni del computer

Le impostazioni del computer in un GPO sono impostazioni che possono essere applicate a un computer. Se si configurano le impostazioni del computer, il GPO deve essere applicato agli oggetti computer.

Resultant Set of Policy (RsoP)

Resultant Set of Policy è uno strumento Microsoft integrato in Windows 7 e versioni successive. Fornisce agli amministratori un rapporto su quali impostazioni dei criteri di gruppo vengono applicate agli utenti e ai computer. Può anche essere utilizzato per simulare le impostazioni per scopi di pianificazione.

Ho un tutorial completo nel mio articolo Su Come utilizzare RSoP per controllare e risolvere le impostazioni dei criteri di gruppo.

Preferenze criteri di gruppo

Le preferenze criteri di gruppo vengono utilizzate principalmente per configurare impostazioni che possono essere successivamente modificate a livello client. Le preferenze hanno anche la possibilità di fare un po ‘ di targeting avanzato come l’applicazione a una determinata OU, versione di Windows, utenti in un gruppo e così via. Le preferenze vengono comunemente utilizzate per configurare quanto segue:

- Mappature unità

- Impostazioni registro

- Installa stampanti

- Pianifica attività

- Imposta autorizzazioni file e cartelle

- Imposta impostazioni di alimentazione

Modelli

È possibile installare modelli di criteri di gruppo aggiuntivi per estendere i GPO predefiniti forniti da Microsoft. Alcuni modelli comuni utilizzati sono Office 365, Chrome, Firefox e quelli forniti da applicazioni 3rd party. I modelli sono file basati su xml di solito in un formato ADM o estensione di file ADMX.

Risorse:

Architettura dei criteri di gruppo

Panoramica dei criteri di gruppo

Mi sono perso qualcosa? Hai qualcosa da condividere? Fatemi sapere nei commenti qui sotto.

Strumento consigliato: SolarWinds Server & Application Monitor

![]()

Questa utility è stata progettata per monitorare Active Directory e altri servizi critici come DNS & DHCP. Individua rapidamente i problemi del controller di dominio, previene gli errori di replica, tiene traccia dei tentativi di accesso falliti e molto altro.

Quello che mi piace di più di SAM è che è facile da usare dashboard e funzioni di avviso. Ha anche la capacità di monitorare macchine virtuali e storage.

Scarica la tua versione di prova gratuita qui