Oltre il bordo: Come proteggere il traffico SMB in Windows

Hiya gente, Ned qui di nuovo. Le organizzazioni sono bravi a firewalling il bordo della rete per fermare gli intrusi in entrata. Dobbiamo passare alla prevenzione delle comunicazioni di rete in uscita e laterali. Con l’aumento del mobile computing e la facilità degli utenti di phishing, compromettere un singolo dispositivo significa che lo scudo esterno non è sufficiente.

Oggi discutiamo di proteggere il ventre della tua rete. Mi sto concentrando su Windows e SMB, ma questo consiglio si applica agli altri protocolli e sistemi operativi. Il tuo ambiente utilizza anche NFS, SSH, RDP, SFTP, RPC e altro su Windows, Linux e macOS.

Blocchiamo alcune porte!

Segmentazione e isolamento degli endpoint

La rete forma segmenti ed endpoint. I segmenti sono le partizioni, siano esse sottoreti o VLAN e includono i dispositivi connessi alla VPN. I server e i client sono gli endpoint. Quando si tratta di SMB, i vostri clienti e server non sono limitati a Windows e Windows Server – possono servire entrambi i compiti su qualsiasi edizione. Questo non significa solo ospitare una condivisione SMB per l’accesso remoto ai file; SMB è di per sé una sorta di protocollo di trasporto per molti altri protocolli di applicazione legacy che utilizzano Named Pipe, RPC e altre tecnologie per gli strumenti e le app di gestione.

Per impostazione predefinita, nessuna versione di Windows consente comunicazioni SMB in entrata dopo l’installazione; le regole integrate di Windows Defender Firewall (precedentemente chiamate Windows Firewall) impediscono l’accesso alla porta TCP / 445. Tuttavia, il firewall consente SMB in uscita e se si crea una condivisione SMB, consente alle regole del firewall di consentire SMB in entrata. Questo articolo non richiede di acquistare 1.000 firewall hardware come se fossi in qualche film di hacker craptastic-si tratta di utilizzare quel Firewall Defender incluso in ogni macchina Windows che possiedi.

Il nostro obiettivo qui è quello di rendere molto più difficile per i dati di lasciare la rete o per i dispositivi di attaccare l’un l’altro all’interno della rete. Non stiamo cercando di rendere l’intera rete impermeabile a tutte le minacce. Stiamo cercando di rendere la vostra rete così irritante per un attaccante che solo perdere interesse e andare dopo qualche altro obiettivo.

io non sono qui per insegnarvi il firewall integrato, è un grande prodotto, ma un ben documentato uno:

- Windows Defender Firewall con Protezione Avanzata di Progettazione di Guida

- Windows Defender Firewall con Protezione Avanzata di Distribuzione di Guida

non preoccupatevi, se si sta ancora utilizzando Windows Server 2012 R2 o… che h… di Windows 7, questi sono ancora applicabili.

Quello che non sai è che la mia presentazione preferita in assoluto su questo argomento è il discorso di Jessica Payne “Demistificare il firewall di Windows” a Ignite New Zealand 2016. Se non hai mai sentito parlare del firewall o lo hai usato per anni, questo discorso è fantastico e dovresti guardare il tutto.

Vedi? Te l’ho detto che era buono! Jessica e ‘ l’accordo.

Ridurre la matrice SMB

Ecco il piano:

- Tagliare l’accesso SMB in entrata ai firewall aziendali.

- Tagliare l’accesso SMB in uscita al firewall aziendale con eccezioni per intervalli IP specifici.

- Inventario per l’utilizzo e le azioni delle PMI.

- Configura Windows Defender Firewall per i blocchi in entrata e in uscita

- Disattiva Server SMB se veramente inutilizzato

- Prova a mano su piccola scala. Distribuire in waves, utilizzando i criteri.

Taglia l’accesso SMB in entrata ai firewall aziendali

La parte più semplice che probabilmente hai già completato. Blocca TCP/ port 445 in entrata da Internet sui tuoi firewall hardware. Ora chiunque all’interno della rete, compresi i dispositivi connessi alla VPN, non sarà direttamente accessibile dall’esterno.

Tagliare l’accesso SMB in uscita dal firewall aziendale con eccezioni

È estremamente improbabile che sia necessario consentire qualsiasi SMB in uscita a Internet a meno che non lo si stia utilizzando come parte di un’offerta di cloud pubblico. Con Azure Files SMB si potrebbe invece utilizzare una VPN. Dovresti limitare il traffico in uscita solo a quegli intervalli IP del servizio. Documentiamo quelli qui:

- Azure datacenter IP addresses

- Azure remote apps

- Microsoft O365 IP addresses

Inventory for SMB usage and shares

Se il nostro obiettivo è quello di interrompere le comunicazioni non necessarie all’interno della rete, dobbiamo inventariare SMB.

- Quali endpoint del server è necessario consentire a SMB in entrata di svolgere il proprio ruolo?

- Hanno bisogno di accesso in entrata da tutti i client, solo alcune reti o solo alcuni nodi?

- Degli endpoint rimanenti del server, quali sono semplicemente permettendo SMB in entrata ed è necessario?

Questa era la parte facile. Ora la parte difficile:

- Degli endpoint del sistema operativo client (Windows 10, per esempio), quali sai richiedono l’accesso SMB in entrata

- Hanno bisogno di accesso in entrata da tutti i client, solo alcune reti o solo alcuni nodi?

- Degli endpoint del sistema operativo client, quali sono semplicemente consentendo SMB in entrata ed è necessario?

- Degli endpoint del sistema operativo client, che non hanno nemmeno bisogno di eseguire il servizio server SMB?

- Di tutti i tuoi endpoint, quali possiamo forzare a consentire solo SMB in uscita nel modo più sicuro e minimale?

I file Server e i controller di dominio richiedono entrambi SMB inbound per svolgere il loro ruolo. Altri ruoli e funzionalità built-in possono anche e abbiamo documentato molti di loro in Panoramica dei servizi e requisiti della porta di rete per Windows. Probabilmente è necessario accedere a DCS e file server da qualsiasi punto all’interno della rete, ma alcuni server di applicazioni potrebbero aver solo bisogno di accedere da altri due server di applicazioni sulla stessa sottorete.

Puoi esaminare le condivisioni su server e client usando un pratico script chiamato Get-FileShares di Sam Boutros e decidere se queste condivisioni sono legittime, una volta erano legittime e ora non lo sono, o sono state fatte da Chad the junior wildman il nipote del CTO che vorresti licenziare his Sto divagando. Ho dimostrato questo script a MS Ignite 2019, cattura che a 0: 9: 45 nella mia presentazione ” Piano per Z-Day 2020: Windows Server 2008 fine del supporto è in arrivo!”

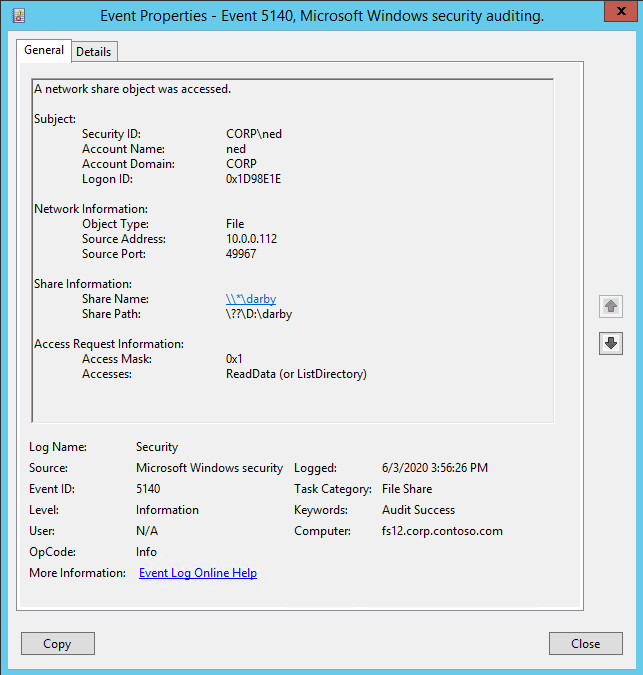

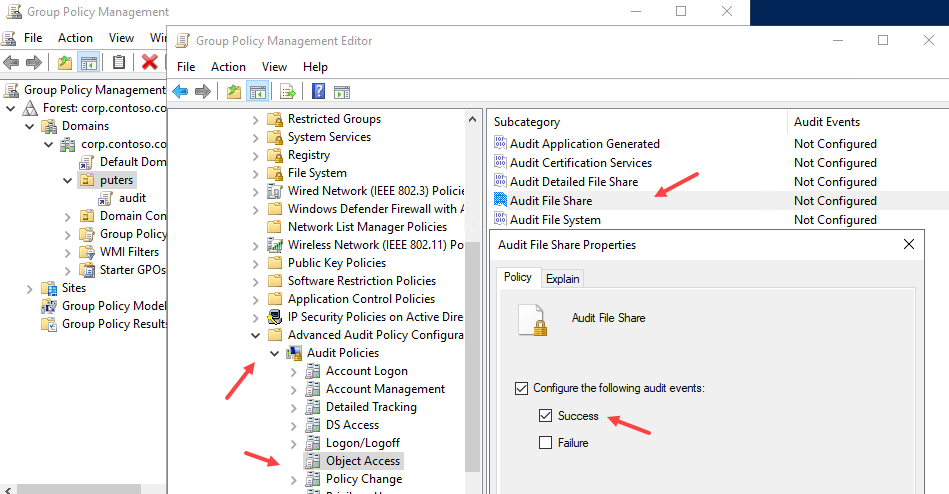

Potrebbe anche essere necessario abilitare il controllo:

Da Windows Vista e Windows Server 2008 hai avuto accesso a una traccia di controllo dell’accesso in entrata SMB. È possibile abilitarlo come parte dei criteri di gruppo e distribuirlo su qualsiasi set di nodi che si desidera controllare. Si trova sotto:

Criteri di configurazione del computer Impostazioni di Windows Impostazioni di sicurezza Criteri di controllo avanzati Criteri di controllo Accesso agli oggetti Condivisioni di file

Così rilevabile!

Questa traccia di controllo può diventare loquace, è necessario abilitare / disabilitare a raffica o raccogliere utilizzando le soluzioni di monitoraggio del registro eventi che si esegue come parte del livello di rilevamento delle minacce. Certo! Ehmem

L’esame di questi log ti consente di sapere quali nodi stanno parlando con quali endpoint su SMB e ti aiuta a decidere se le condivisioni di un endpoint sono realmente in uso, che non devono esistere, o se il server non ha clienti SMB ovvi.

Configura Windows Defender Firewall per i blocchi in entrata e in uscita

Se stai cercando una guida passo-passo sulla configurazione dei firewall, rivedi i nostri documenti; il mio post sul blog non sarà mai così buono e anche io sono molto pigro. Ma possiamo parlare di tattica. La cosa fondamentale da capire è bloccare sia le comunicazioni in entrata che in uscita in modo molto deterministico utilizzando regole che includono eccezioni e aggiungono ulteriore sicurezza della connessione. Un attacco comune è quello di convincere un utente finale ad accedere a una condivisione SMB proprio come faresti a ingannarli per accedere a un sito web malvagio. Invia loro un link, convincili a fare clic e ora inviano credenziali NTLM o eseguono eseguibili medi. Una politica firewall in uscita che impedisce l’uso di connessioni SMB non solo al di fuori della sicurezza della rete gestita, ma anche all’interno della rete per consentire solo l’accesso al set minimo di server e non altre macchine è vera difesa movimento laterale.

Si fa riferimento qui per le impostazioni del firewall SMB impedisce al traffico SMB di connessioni laterali e di entrare o uscire dalla rete. Questo KB copre le precise regole del firewall SMB che devi impostare per le connessioni in entrata e in uscita in modo che corrispondano al tuo inventario. Voglio richiamare alcuni punti importanti in quel KB:

- Il KB ha modelli di regole in entrata basate su qualsiasi tipo di profilo di rete.

- Il KB ha modelli di regole in uscita definite da profili di rete di dominio/privato, ad esempio trusted, ma uno per i profili guest / pubblici. Quest’ultimo è particolarmente importante per far rispettare su dispositivi mobili e telelavoratori domestici che lasciano la sicurezza del firewall bloccando il traffico in uscita. L’applicazione di questo sui laptop ridurrà le probabilità di attacchi di phishing che inviano utenti a server dannosi per raccogliere credenziali o eseguire codice di attacco che guadagnerà quel punto d’appoggio. In un mondo in cui così tanti utenti sono andati a casa per fermare la diffusione della malattia, la definizione di “rete” si è ampliata.

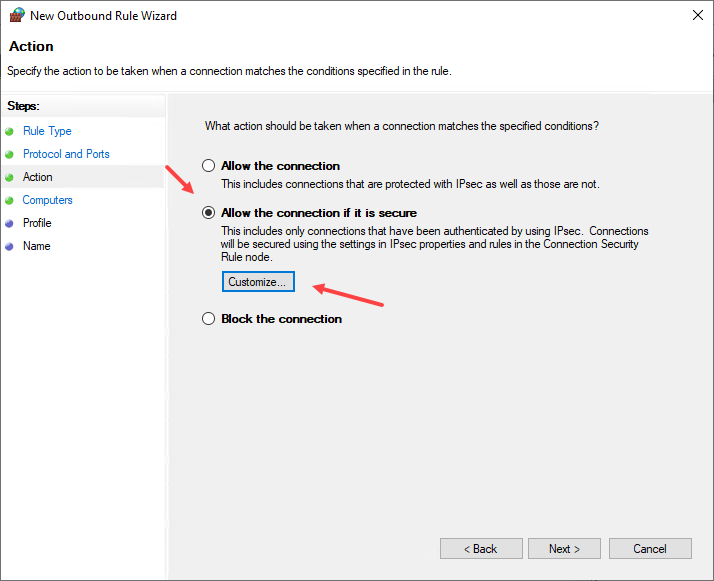

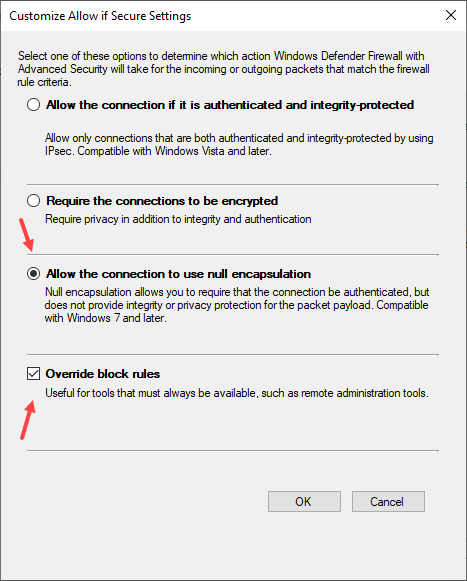

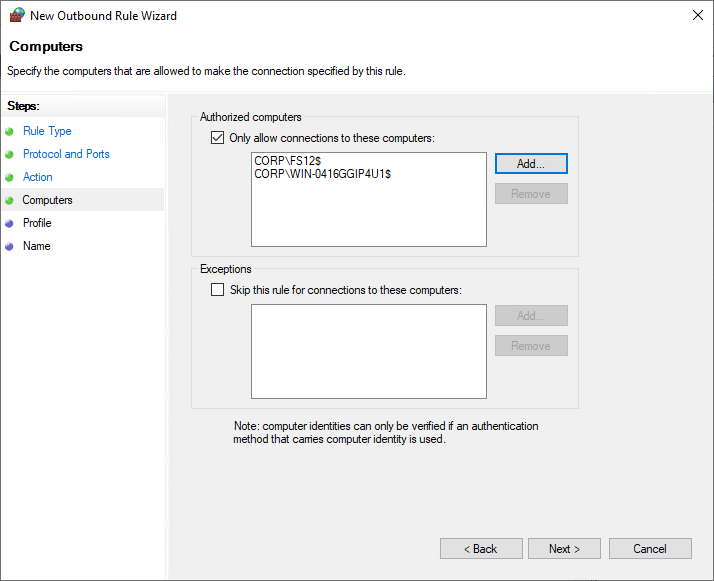

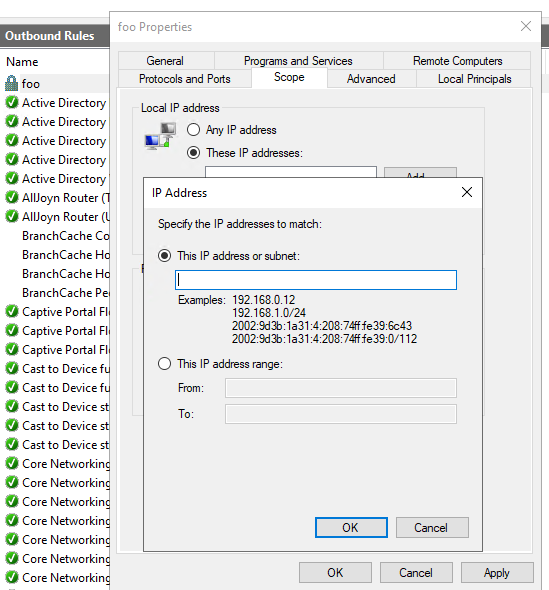

- Il KB ha modelli per la creazione di un elenco di blocchi globale che contiene un elenco “consenti” per controller di dominio e file Server (come minimo) e un’arma molto importante nei tuoi sforzi per interrompere le connessioni a server esterni dannosi chiamati ” Consenti una connessione se sicura”:

L’opzione “Consenti la connessione se è sicura” consente l’override di una regola di blocco globale. È possibile utilizzare il semplice ma meno sicuro ” Consenti alla connessione di utilizzare l’incapsulamento null” insieme a “override block rules” che si basa effettivamente su Kerberos e sull’appartenenza al dominio per l’autenticazione. Defender Firewall consente opzioni più sicure come IPSEC, ma richiederanno di più da te. Quando si forniscono queste opzioni di connessione sicura, ora si ottiene l’accesso a ambiti come computer autorizzati e indirizzo IP:

Se guardi il video di Jessica Payne qui sopra imparerai molto di più su questo. Veramente!

L’impatto difensivo di questa stratificazione significa che gli aggressori devono determinare quale piccolo set di server consentiti sono obiettivi validi che devono essere controllati o sostituiti senza rilevamento, tutti all’interno della rete interna. Ampio movimento laterale e ransomware client-hopping non sarà più in grado di piggyback SMB sul dispositivo dell’utente finale. Quando parlo di essere troppo irritante di un bersaglio, questo è quello che intendo. Sì, tutte queste cose sono possibili, ma hai aumentato le tue possibilità di catturarle, hai richiesto un’enorme quantità di ricognizione e assistenza extra dall’attaccante, hai rotto un sacco di codice pigro scritto dai criminali e francamente ti rende poco attraente.

Questo tipo di protezione in uscita al Firewall di Windows è anche grande tecnica per coloro che non vogliono camminare loro telelavoratori COVID attraverso cambiando home router firewall per bloccare SMB in uscita a Internet quando non si utilizza VPN. So che sei là fuori, mi avete chiesto delle regole di scadenza della password dell’account della macchina due mesi fa! Anche se non riescono a ottenere criteri di gruppo o Intune, hai almeno un set coerente di passaggi o script per un Help Desk remoto.

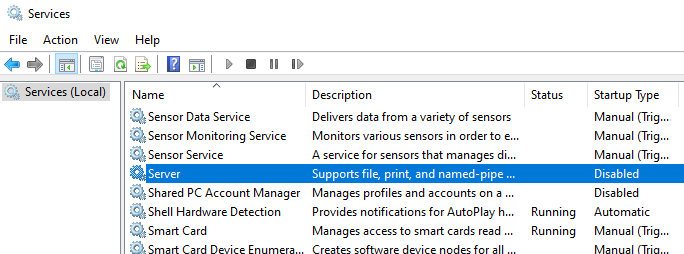

Disabilitare Server SMB se veramente inutilizzato

I client Windows e anche alcuni dei server Windows non possono richiedere il servizio Server SMB per essere in esecuzione a tutti. Ecco il mio laptop con superficie di lavoro con server SMB disabilitato:

Molto più sicuro di qualsiasi firewall è la completa mancanza di un servizio server SMB in esecuzione a tutti. Questo passaggio che richiederà di comprendere fondamentalmente i processi e le app e comporta il rischio di un’esperienza di risoluzione dei problemi molto confusa in un anno dopo aver dimenticato di farlo.

Nota: Ho discusso rendendo questo servizio on-demand in futuro e forse disabilitato di default in determinate condizioni ed edizioni come Windows 10 per gli utenti domestici o professionali. Questo potrebbe sembrare una chiamata facile da fare, ma non hai speso 7 anni di clienti SMB1 rimozione dolore visto quando ho iniziato a renderlo opzionale e auto-disinstallazione. Sarebbe inizialmente rompere un sacco di imprese.

Prova a mano su piccola scala. Distribuire in waves, utilizzando i criteri.

È necessario utilizzare i rollout dei criteri di gruppo in fasi per apportare queste modifiche dopo aver eseguito distribuzioni su piccola scala e fatte a mano su server e client selezionati: non limitarti a saltare queste impostazioni ovunque o avrai un colloquio di uscita della settimana di un brutto giorno. Vi consiglio di iniziare con l’utente più pesante di SMB – il proprio team IT. Lo chiamiamo ” mangiare il tuo cibo per cani .”Se i laptop e le app del tuo team e l’accesso alla condivisione di file sembrano funzionare bene dopo la distribuzione manuale delle regole del firewall in entrata e in uscita, crea criteri di gruppo di test all’interno dei tuoi ampi ambienti di test e QA. Sulla base dei risultati, iniziare a campionare alcune macchine dipartimentali, quindi espandere. Prenditi il tuo tempo qui-hai avuto il selvaggio west per 20 anni, non pulirai Tombstone in un fine settimana.

Wrap-up

Che conclude i passaggi SMB. Ora basta ripetere per NFS, SSH, SFTP, RDP, e il resto, capire tutte le opzioni firewall equivalenti di macOS e Linux. Semplice! ; D

Per ricapitolare:

- Tagliare l’accesso SMB in entrata ai firewall aziendali.

- Tagliare l’accesso SMB in uscita al firewall aziendale con eccezioni per intervalli IP specifici.

- Inventario per l’utilizzo e le azioni delle PMI.

- Configura Windows Defender Firewall per i blocchi in entrata e in uscita

- Disattiva Server SMB se veramente inutilizzato

- Prova a mano su piccola scala. Distribuire in waves, utilizzando i criteri.

- Mantenere mantenere mantenere. Ogni nuovo server che aggiungi o rimuovi dalla rete potrebbe ora avere una voce nell’inventario e nelle eccezioni del firewall. Una buona sicurezza difensiva riguarda la manutenzione costante.

I protocolli di sistema distribuiti aiutano la tua organizzazione a fare soldi e fare le cose. Tuttavia, richiedono il tuo rispetto se vuoi rendere il tuo ambiente poco attraente per le persone cattive. Computer, reti e utenti non sono bravi a difendersi: questo è il tuo lavoro.