エッジを越えて:WindowsでSMBトラフィックを保護する方法

Hiyaの人々,再びここ 組織は、インバウンド侵入者を阻止するためにネットワークエッジをファイアウォールするのに優れています。 私たちは、アウトバウンドとラテラルネットワーク通信を防止するために移動する必要があります。 モバイルコンピューティングの台頭とフィッシングユーザーの容易さにより、個々のデバイスを犠牲にすることは、外部シールドでは十分ではありません。

今日はあなたのネットワークの下腹部の保護について議論します。 私はWindowsとSMBに焦点を当てていますが、このアドバイスは他のプロトコルとオペレーティングシステムに適用されます。 お使いの環境では、WINDOWS、Linux、MacOSでNFS、SSH、RDP、SFTP、RPCなども使用しています。

いくつかのポートをブロックしましょう!

セグメント化とエンドポイント分離

ネットワークはセグメントとエンドポイントを形成します。 セグメントは、サブネットまたはVlanであるパーティションであり、VPNに接続されたデバイスが含まれています。 サーバーとクライアントはエンドポイントです。 SMBに関しては、クライアントとサーバーはWindowsとWindows Serverに限定されるものではなく、どのエディションでも両方の職務を果たすことができます。 これは、リモートファイルアクセスのためにSMB共有をホストすることを意味するだけではありません。SMB自体は、管理ツールやアプリに名前付きパイプ、RPC、およびその他の技術を使用する他の多くのレガシーアプリケーションプロトコルのトランスポートプロトコルの一種です。組み込みのWindows Defenderファイアウォール(以前はWindowsファイアウォールと呼ばれていました)ルールにより、TCP/ポート445へのアクセスが禁止されています。 ただし、ファイアウォールでは送信SMBが許可され、SMB共有を作成すると、ファイアウォールルールで受信SMBが許可されます。 この記事では、あなたがいくつかのcraptasticハッカーの映画にいるように1,000ハードウェアファイアウォールを購入要求されていない–それはあなたが所有するすべ

ここでの目標は、データがネットワークから離れたり、デバイスがネットワーク内でお互いを攻撃したりするのをはるかに困難にすることです。 私たちは、ネットワーク全体をすべての脅威に不浸透させようとしているわけではありません。 私たちは、彼らがちょうど興味を失い、いくつかの他のターゲットの後に行くことを攻撃者にあなたのネットワークはとても刺激にしようとしています。

私はあなたに内蔵のファイアウォールを教えるためにここにいない、それは大きな製品ですが、十分に文書化されたものです:

- Windows Defender Firewall With Advanced Security Design Guide

- Windows Defender Firewall with Advanced Security Deployment Guide

心配しないでください、あなたはまだWindows Server2012R2または…何を使用しているか…Windows7、これらはまだ適用されます。

あなたが知らないのは、このテーマについての私の絶対的なお気に入りのプレゼンテーションは、Ignite New Zealand2016でのJessica Payneの講演”Windows Firewallの解明”です。 あなたはファイアウォールを聞いたことがないか、何年もそれを使用している場合は、この話は素晴らしいですし、あなたは全体のことを見参照してください?

良かったと言っただろ! ジェシカは取引です。

SMBマトリックスの削減

次の計画があります。

- 企業のファイアウォールでの着信SMBアクセスを削減します。

- 特定のIP範囲の例外を除いて、企業ファイアウォールでの送信SMBアクセスをカットします。

- SMBの使用と共有のためのインベントリ。

- 受信ブロックと送信ブロックのWindows Defenderファイアウォールを構成します

- 本当に未使用の場合はSMBサーバーを無効にします

- 手で小規模でテストします。 ポリシーを使用して、wavesで展開します。

企業のファイアウォールで受信SMBアクセスをカット

あなたはおそらくすでに完了した最も簡単な部分。 ハードウェアファイアウォールでインターネットからのTCP/ポート445の受信をブロックします。 これで、VPNに接続されたデバイスを含むネットワーク内の誰もが外部から直接アクセスできなくなります。

例外を除いて、企業ファイアウォールでの送信SMBアクセスをカット

パブリッククラウドオファリングの一部として使用していない限 Azure Files SMBを使用すると、代わりにVPNを使用できます。 そのアウトバウンドトラフィックをこれらのサービスIP範囲のみに制限する必要があります。 私たちはここでそれらを文書化します:

- Azure datacenter IPアドレス

- Azure remote apps

- Microsoft O365IPアドレス

SMBの使用と共有のインベントリ

ネットワーク内の不要な通信を停止することを目標としている場合は、SMBをインベントリする必要があります。

- インバウンドSMBがその役割を実行できるようにする必要があるサーバーエンドポイントは何ですか。

- すべてのクライアント、特定のネットワーク、または特定のノードからの受信アクセスが必要ですか?

- サーバーの残りのエンドポイント、どのエンドポイントが単にSMBインバウンドを許可しているのか、それは必要ですか?

これは簡単な部分でした。 今、難しい部分:

- クライアントOSエンドポイント(Windows10など)の、着信SMBアクセスが必要なことを知っていますか

- すべてのクライアント、特定のネッ

- クライアントOSエンドポイントのうち、単にSMBインバウンドを許可しているものはどれですか?

- クライアントOSエンドポイントのSMBサーバーサービスをまったく実行する必要はありませんか?

- すべてのエンドポイントのうち、最も安全で最小限の方法で送信SMBのみを許可するように強制することができますか?

ファイルサーバーとドメインコントローラーの両方で、役割を実行するにはSMB inboundが必要です。 その他の組み込みの役割と機能も同様であり、Windowsのサービスの概要とネットワークポートの要件でそれらの多くを文書化しました。 DCとファイルサーバーは、おそらくネットワーク内のどこからでもアクセスする必要がありますが、一部のアプリケーションサーバーは、同じサブネット上の他の2つのアプリケーションサーバーからアクセスする必要がある場合があります。

Sam BoutrosのGet-FileSharesと呼ばれる便利なスクリプトを使用してサーバーとクライアントの共有を調べ、これらの共有が正当であるか、かつて正当であり、今ではないか、またはchadによって作られたかどうかを判断することができますジュニアワイルドマンCTOの甥あなたは彼を解雇することができます…私は脱線します。 私はMS Ignite2019でこのスクリプトをデモしましたが、私のプレゼンテーション「Z-Day2020の計画」で0:9:45にそれをキャッチしました: サポートのWindows Server2008の終わりが来ています!”

監査を有効にする必要がある場合もあります。

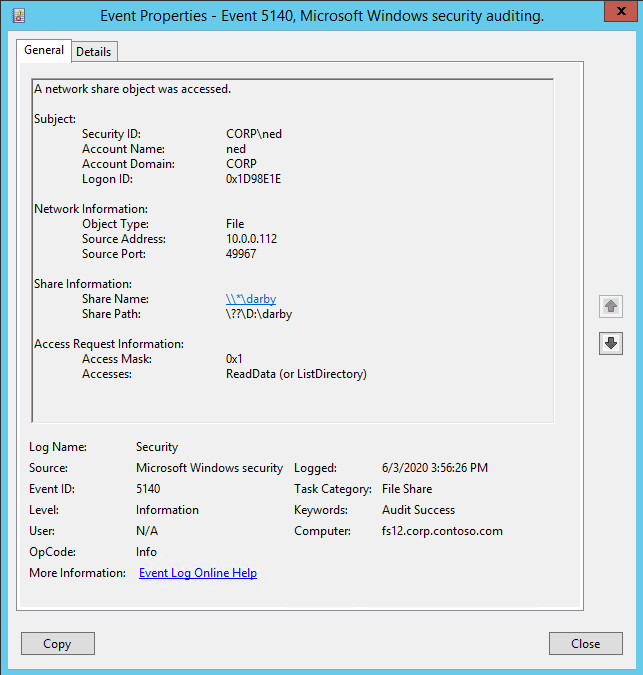

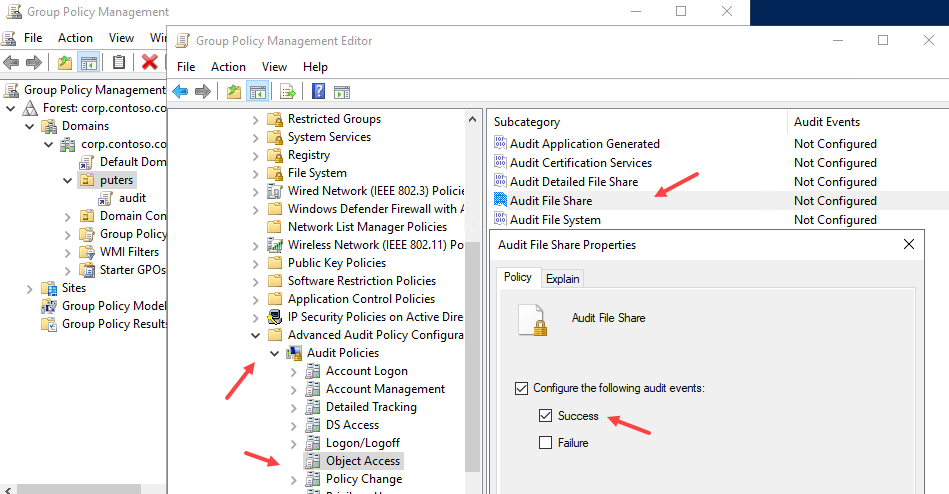

Windows VistaおよびWindows Server2008以降、SMBインバウンドアクセスの監査証跡にアクセスできました。 グループポリシーの一部として有効にし、チェックするノードのセットに展開します。 それは下にあります:

コンピュータ構成ポリシー Windows設定セキュリティ設定高度な監査ポリシー構成監査ポリシーオブジェクトアクセスファイル共有

だから発見可能!バーストで有効/無効にするか、脅威検出レイヤーの一部として実行するイベントログ監視ソリューションを使用して収集する必要があります。

この監査証跡はおしゃべりになる可能性があります。 もちろん! エヘン

これらのログを調べると、どのノードがSMBを介してどのエンドポイントと通信しているかを知ることができ、エンドポイントの共有が実際に使用されているか、存在する必要がないか、またはサーバーに明白なSMB顧客がいないかを判断するのに役立ちます。

受信ブロックと送信ブロックのWindows Defenderファイアウォールの設定

ファイアウォールを設定するためのステップバイステップガイドを探している場合は、私たちのドキュメントを確認してください。私のブログ記事は決して良いことではなく、私は非常に怠惰です。 しかし、我々は戦術を話すことができます。 理解すべき重要なことは、例外を含み、追加の接続セキュリティを追加するルールを使用して、非常に決定的な方法で受信通信と送信通信の両方をブロ 一般的な攻撃は、悪意のあるwebサイトにアクセスするように、エンドユーザーにSMB共有にアクセスするように説得することです。 それらにリンクを電子メールで送信し、クリックするように説得し、今、彼らはNTLM資格情報に沿って送信するか、平均実行可能ファイルを実行しています。 管理されたネットワークの安全性の外側だけでなく、ネットワーク内でもSMB接続の使用を防止し、他のマシンではなく最小限のサーバーセットへのアクセ

あなたはSMBファイアウォールの設定は、横方向の接続からSMBトラフィックを防止し、ネットワークに出入りしているためにここに参照します。 このKBでは、インベントリに一致する受信接続と送信接続に設定する必要がある正確なSMBファイアウォールルールについて説明します。 私はそのKBのいくつかの重要な点を呼び出したいと思います:

- KBには、あらゆる種類のネットワークプロファイルに基づいた受信ルールのテンプ

- KBには、domain/private–i.e.trusted–networkプロファイルで定義された送信ルールのテンプレートがありますが、guest/publicプロファイル用のものがあります。 後者は、アウトバウンドトラフィックをブロックするファイアウォールの安全性を残して、モバイルデバイスや家庭ベースの在宅勤務者に強制する これをラップトップに強制することで、ユーザーを悪意のあるサーバーに送信して資格情報を収集したり、その足場を得る攻撃コードを実行したりするフィッシング攻撃の可能性が低くなります。 非常に多くのユーザーが病気の広がりを止めるために家に帰ってきた世界では、”あなたのネットワーク”の定義が拡大しています。

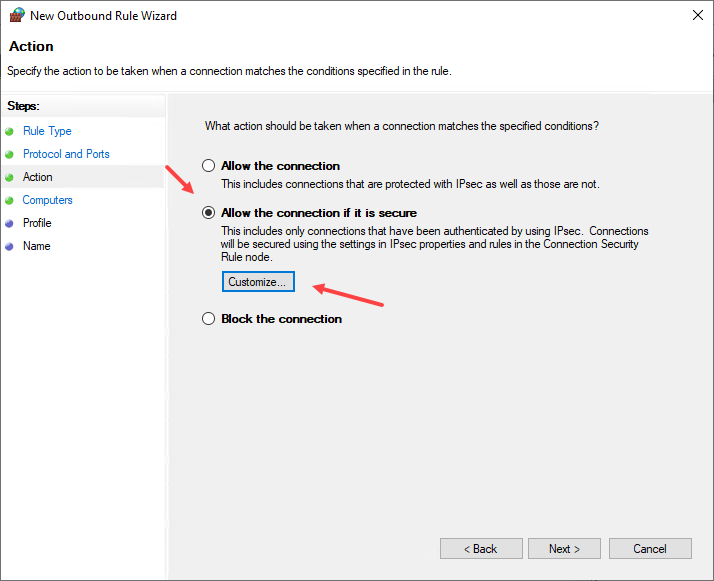

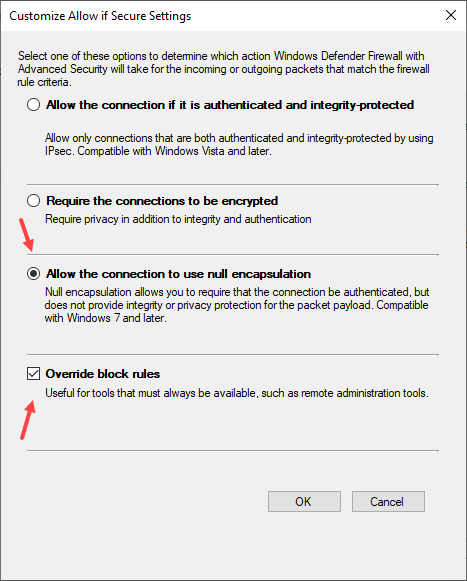

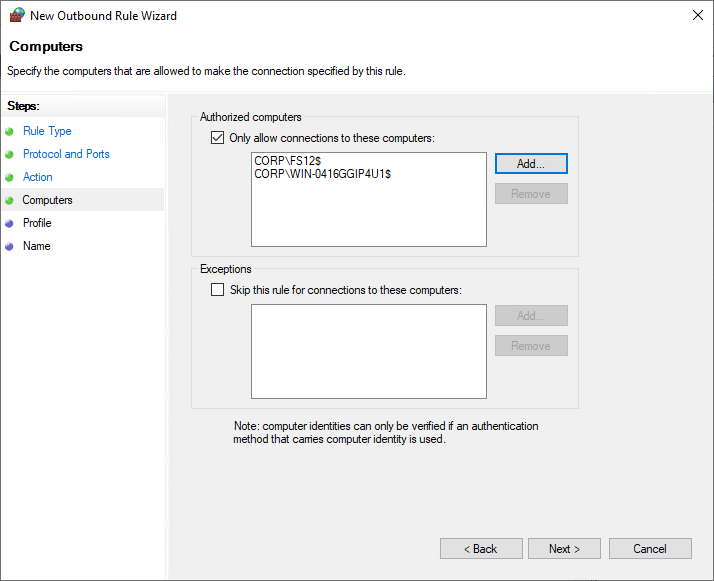

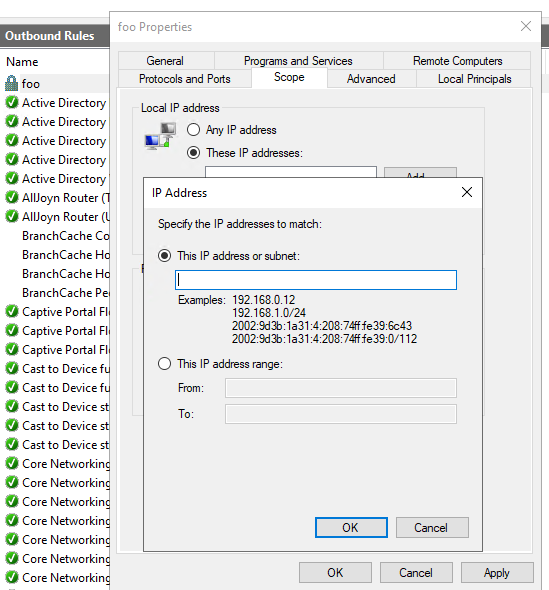

- KBには、ドメインコントローラーとファイルサーバーの”許可”リスト(少なくとも)と、”安全であれば接続を許可”と呼ばれる悪意のある外部サーバーへの接続を停:

“安全であれば接続を許可する”オプションは、グローバルブロックルールの上書きを可能にします。 認証のためにKerberosとドメインメンバーシップに効果的に依存している「override block rules」と一緒に、簡単で安全性が最も低い「接続にnullカプセル化の使用を許可する」を Defender FirewallはIPSECのようなより安全なオプションを可能にしますが、彼らはあなたからより多くを必要とします。 これらの安全な接続オプションを提供すると、許可されたコンピュータやIPアドレスなどのスコープにアクセスできるようになります。

上のJessica Payneのビデオを見れば、これについてもっと学ぶことができます。 本当に!

この階層化の防御的な影響は、攻撃者が内部ネットワーク内で、許可されたサーバーの小さなセットが、検出せずに制御または交換する必要がある有効なターゲットであるかどうかを判断する必要があることを意味します。 広範な横方向の動きとクライアントホッピングランサムウェアは、もはやエンドユーザーデバイス上のSMBをピギーバックすることはできません。 私がターゲットの余りに刺激することについて話すとき、これは私が意味するものである。 はい、これらのことはすべて可能ですが、あなたはそれらを捕まえる機会を増やし、攻撃者からの余分な偵察とケアを大量に必要とし、犯罪者によって書

Windowsファイアウォールでのこのタイプのアウトバウンド保護は、VPNを使用しないときにインターネットへのSMBアウトバウンドをブロックするために、ホームルータファイアウォールを変更することによってCOVID在宅勤務者を歩きたくない人にとっても優れた技術です。 私はあなたがそこにいる知っている、あなたはすべての二ヶ月前にマシンアカウントのパスワードの有効期限 グループポリシーまたはIntuneを取得できない場合でも、少なくともヘルプデスクリモート用の一貫した一連の手順またはスクリプトがあります。

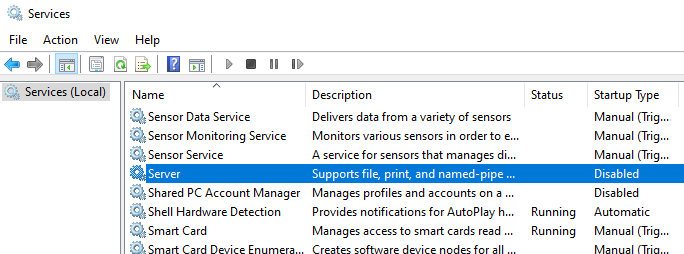

本当に使用されていない場合はSMBサーバーを無効にします

Windowsクライアントと一部のWindowsサーバーでさえ、SMBサーバーサービスをまったく実行する必要 SMBサーバーを無効にした自分の作業用Surfaceラップトップは次のとおりです。

どのファイアウォールよりもはるかに安全なのは、SMBサーバーサービスがまったく実行されていないことです。 この手順では、プロセスとアプリを根本的に理解する必要があり、これを忘れてから一年後に非常に混乱するトラブルシューティング体験のリスクが注:私は将来的にこのサービスをオンデマンドにすることを議論し、おそらくホームユーザーやプロのためのWindows10のような特定の条件やエディションでは、デフ これは簡単な呼び出しのように見えるかもしれませんが、私が最初にそれをオプションと自己アンインストールすることを始めたときにSMB1除去の痛みの顧客が見た7年を費やしていません。 それは最初に多くの企業を壊すでしょう。 手で小規模でテストします。

ポリシーを使用して、wavesで展開します。

段階的なグループポリシーロールアウトを使用して、一部のサーバーとクライアントで小規模で手作りの展開を行った後、これらの変更を行う必要があ 私はSMBの最も重いユーザー–あなた自身のITチームから始めることをお勧めします。 私達はこれを”あなた自身のドッグフードを食べることを呼ぶ。”受信および送信ファイアウォールルールを手動で展開した後、チームのラップトップとアプリ、およびファイル共有アクセスが正常に機能しているように見える場合は、広範なテスト環境およびQA環境内にテストグループポリシーを作成します。 結果に基づいて、いくつかの部門のマシンのサンプリングを開始し、展開します。 ここであなたの時間を取る–あなたは20年間野生の西を持っていた、あなたは週末にクリーンアップ墓石はありません。

ラップアップ

これでSMBの手順が終わります。 NFS、SSH、SFTP、RDP、および残りの部分について繰り返し、MacOSおよびLinuxの同等のファイアウォールオプションをすべて把握します。 シンプル! ;D

要約すると、

- 企業ファイアウォールでの着信SMBアクセスをカットします。

- 特定のIP範囲の例外を除いて、企業ファイアウォールでの送信SMBアクセスをカットします。

- SMBの使用と共有のためのインベントリ。

- 受信ブロックと送信ブロックのWindows Defenderファイアウォールを構成します

- 本当に未使用の場合はSMBサーバーを無効にします

- 手で小規模でテストします。 ポリシーを使用して、wavesで展開します。

- 維持維持維持します。 ネットワークに追加または削除するすべての新しいサーバーに、インベントリとファイアウォールの例外のエントリが追加される可能性があります。 よい防御的な保証は一貫した維持についてある。

分散システムプロトコルは、組織がお金を稼ぎ、物事を成し遂げるのに役立ちます。 しかし、彼らはあなたの環境を悪い人に魅力的ではないものにしたい場合は、あなたの尊敬を要求します。 コンピュータ、ネットワーク、ユーザーは自分自身を守るのが得意ではありません。