Active Directory用語集–用語と基本的な概念

この記事では、Active Directoryおよび関連技術で最も一般的に使用される用語をリスト

Active Directoryを初めて使用する場合、これはActive Directoryの基本と基本的な概念に慣れるための素晴らしいリソースになります。 理解しやすく、参照しやすくするために、用語をさまざまなセクションにグループ化しました。

いくつかのトピックは非常に技術的なことができ、私は短くて理解しやすい用語を提供しました。 あなたがより多くを学びたい場合、私はその後、各セクションの最後に追加のリソースを提供します。

目次:

- Active Directoryの基本–ここから始める

- Active Directoryサービス

- Active Directory DNS

- Active Directoryレプリケーション

- Active Directoryセキュリティ(認証、セキュリティプロトコル、パーミッション)

- Active Directory管理コンソール

- DHCP

- グループポリシー

Active Directoryの基本

これらは、あなたが扱うときに精通している必要があります基本的な用語ですactive directoryを使用します。

Active Directory

Active Directoryは、ネットワーク内のユーザー、コンピュータ、およびその他のオブジェクトの管理を一元化するディレクトリサービスです。 その主な機能は、windowsドメイン内のユーザーとコンピュータを認証および承認することです。 たとえば、ユーザーがドメイン上のコンピューターにサインインすると、アカウントを確認するために送信されたユーザー名とパスワードが確認されます。 有効なユーザー名とパスワードである場合、ユーザーは認証され、コンピュータにログインします。

これらすべてがActive Directoryを参照する次の三つの用語と混同しないでください。

- AD–これはActive Directoryの略語にすぎません

- AD DS–これはActive Directoryドメインサービスの役割を実行しているサーバーです

- ドメインコントローラ–これはActive Directoryドメ フェールオーバーの理由から、複数のドメインコントローラーを使用することをお勧めします。

Active Directory Webサービス(ADWS)

ドメイン

ドメインは、Active Directory内のコンテナとオブジェクトの論理構造です。 ドメインには、次のコンポーネントが含まれています。

- ユーザー、グループ、コンピュータ、およびその他のオブジェクトの階層構造

- ドメインおよびその他のド ドメインの一部であるコンピューターにログインすると、DNSドメイン名にログインします。 私のDNSドメインはad.activedirectorypro.comこれは私のドメインがどのように識別されるかです。

ドメインツリー

親ドメインに子ドメインを追加すると、ドメインツリーと呼ばれるものが作成されます。 ドメインツリーは、すべて同じDNS名前空間を使用して階層的に一緒に接続された一連のドメインです。 もしactivedirectorypro.com トレーニングと呼ばれるドメインを追加することでした,またはそれが命名されるビtraining.activedirectorypro.com とvideos.activedirectorypro.com….. これらのドメインは同じドメインツリーの一部であり、親ドメインと子ドメインの間に信頼が自動的に作成されます。

機能レベル

Forest

forestはドメインツリーの集合です。 ドメインツリーは、共通のスキーマと構成コンテナを共有します。 ドメインツリーは推移的な信頼を介して一緒に接続されます。 Active Directoryを最初にインストールしてドメインを作成するときは、フォレストも作成します。

FQDN-完全修飾ドメイン名

FSMO

ドメインコントローラには、FSMOロールと呼ばれる複数の機能があります。 これらの役割はすべて、新しいフォレスト内の最初のドメインコントローラーにインストールされ、パフォーマンスとフェールオーバーを支援するために、複数のDc

-

スキーママスター–スキーママスターは、Active Directoryスキーマに対するすべての変更を処理するフォレスト全体のロールです。

-

ドメイン名のマスター–これは、ドメイン名のマスターであるフォレスト全体のロールです。 これは、名前空間と削除ドメイン名の追加を処理します。

-

PDC Emulator–このロールは、パスワードの変更、ユーザーのロックアウト、グループポリシーを処理し、クライアントのタイムサーバーです。 RID Master-このロールは、ドメイン内のすべてのDcからのRIDプール要求の処理を担当します。 ユーザーやコンピュータなどのオブジェクトが作成されると、一意のSIDと相対ID(RID)が割り当てられます。 RIDマスターの役割は、オブジェクトに同じSIDとRidが割り当てられないようにします。

-

インフラストラクチャマスター–これは、他のドメイン内のオブジェクトを参照するために使用されるドメイン全体のロールです。 ドメインAのユーザーがドメインBのセキュリティグループのメンバーである場合、インフラストラクチャマスタロールを使用して、正しいドメインのアカウ

オブジェクト

Active Directoryを操作するときは、主にオブジェクトを操作します。 オブジェクトは、ドメイン内のリソースを表す属性のグループとして定義されます。 これらのオブジェクトには、ドメイン内のリソースへのオブジェクトアクセスを許可または拒否するために使用される一意のセキュリティ識別子(SID)が割り当てられます。 Active Directoryの新しいドメインで作成される既定のオブジェクトの種類は次のとおりです:組織単位(ou)–OUは、同じドメインの異なるオブジェクトを含めることができるコンテナオブジェクトです。 Ouを使用して、ユーザーアカウント、連絡先、コンピュータ、およびグループを保存および整理します。 また、グループポリシーオブジェクトをOUにリンクします。

LDAP(Lightweight Directory Access Protocol)

Global Catalog(GC)

グローバルカタログサーバーには、すべてのオブジェクトの完全なレプリカが含まれており、フォレスト全体の検索を実行するために使 デフォルトでは、ドメイン内の最初のドメインコントローラがGCサーバーとして指定されているため、パフォーマンスを向上させるために、各サイトに少な

Jetデータベースエンジン

Active Directoryデータベースは、MicrosoftのJet Blueエンジンに基づいており、Extensible Storage Engine(ESE)を使用してデータを操作します。 データベースは、ntdsという名前の単一のファイルです。ditは、デフォルトでは、%SYSTEMROOT%\NTDSフォルダーと各ドメインコントローラーに格納されます。

ごみ箱

Active Directoryのごみ箱を使用すると、管理者は削除されたアイテムを簡単に回復できますが、これは既定では有効になっていません。 ステップガイドによってごみ箱のステップを有効にする方法.

読み取り専用ドメインコントローラ(RODC)

RODCサーバーは、Active Directoryデータベースの読み取り専用コピーを保持し、ADへの変更を許可しません。 その主な目的は、物理的なセキュリティが不十分なブランチオフィスと場所です。

スキーマ

Active Directoryスキーマは、Active Directoryフォレストで作成および使用できるすべてのオブジェクトクラスを定義します。 また、オブジェクト内に存在できるすべての属性も定義します。 つまり、Active Directoryにデータを保存する方法の設計図です。 たとえば、ユーザーアカウントはuserクラスのインスタンスであり、属性を使用してそのオブジェクトに関する情報を格納および提供します。 コンピューターアカウントは、その属性によっても定義されるクラスの別のインスタンスです。

多くのクラスと属性がありますプログラミングやトラブルシューティングの高度な問題がない限り、スキーマに関するすべてを知る必要はありません。

SYSVOL

sysvolは、各ドメインコントローラで共有される非常に重要なフォルダです。 既定の場所は%SYSTEMROOT%\SYSVOL\sysvolで、次の場所で構成されています:

- グループポリシーオブジェクト

- フォルダ

- スクリプト

- Junction Points

Tombstone

Tombstoneは、データベースから削除されていないADから削除されたオブジェク この期間中、オブジェクトを復元することができます。

オブジェクト名属性

Active Directoryを操作するときによく知っておく必要がある重要な属性を次に示します。 userPrincipalName(UPN)–これは、電子メールアドレスの形式の一般的なログオン名です。 UPNは次のようになります。[email protected]、upnを使用してwindowsドメインにログインできます。

- CN–common name

- OU–organizational unit

- DC–domain component

Groups

グループは、ユーザーアカウント、コンピュータ、および連絡先オブジェク グループを作成すると、リソースへのアクセス許可の制御や、プリンタやフォルダなどのリソースの割り当てが容易になります。 グループには二つのタイプがあります

- 配布–配布グループは、ユーザーのグループに電子メールを簡単に送信する電子メールアプリケーションで使用されます。

- Security–セキュリティグループは、リソースに簡単に割り当てたり、アクセス許可を適用したりするために使用できるアカウントのグループです。 たとえば、人事部門のフォルダをロックダウンしたい場合は、すべての従業員をセキュリティグループに入れ、個々のアカウントではなくフォルダにグルー

Group Scope

Group scopeは、グループをドメインまたはフォレストに適用できるかどうかを識別します。 次の3つのグループスコープがあります。

- Universal–他のユニバーサルグループのオブジェクトと、ツリーまたはフォレスト内の任意のドメインを含めることができます。

- Global–ドメインのオブジェクトを含めることができ、任意のドメインツリーまたはフォレストで使用できます。

- Domain Local–任意のドメインのオブジェクトを含めることができますが、作成されたドメインにのみ適用できます。

リソース:

墓石、Active Directory、およびそれを保護する方法について

Active Directoryスキーマ

フォレストとドメインの機能レベル

Active Directory:概念パート1

Active Directoryサービス

Active Directoryには、Active Directoryドメインサービスに該当する他のいくつかのサービスが含まれており、これらのサービスには次のものが含まれています。: Active Directory証明書サービス(AD CS)

これは、公開キーインフラストラクチャ(PKI)を構築し、組織のデジタル証明書を提供するためのサーバーの役割です。 証明書は、ネットワークトラフィック、アプリケーショントラフィックの暗号化に使用でき、ユーザーとコンピュー ブラウザのアドレスにhttpsが表示されている場合、クライアントからサーバーへの通信を暗号化するために証明書を使用していることを意味します。

Active Directoryドメインサービス(AD DS)

Active Directoryの説明を参照してください

Active Directoryフェデレーションサービス(AD FS)

Active Directory Lightweight Directory Services(AD LDS)

Active Directory Rights Management Services(AD RMS)

Active Directory DNS

ドメインネームシステムは、名前解決、最も一般的にはホスト名からIPアドレス解決を提供するサービスです。 このセクションでは、DNSの重要なコンポーネントのいくつかについて学習します。

リソースレコード

リソースレコードは、IPまたはドメイン名に基づいてリソースを検索するのに役立つDNSシステム内のエントリです。 リソースレコードには多くの種類があります。

- a–ホスト名をIpv4アドレスにマップします

- AAAA–ホスト名をIpv6アドレスにマップします

- CNAME–エイリアスをホスト名にマップします

- MX–メールサーバーを検索するために使用します

- NS–ドメインのネームサーバーを詳細にします

- PTR–Ipv4アドレスをホスト名にマップします。 Aレコードの逆。

- SOA–管理情報が含まれています

- SRV–特定のサービスをホストするサーバーを検索するために使用されます

- TXT–さまざまなデータを含むことができます。 ドメインやセキュリティ上の理由を確認するためによく使用されます。

ダイナミックDNS(DDNS)

ダイナミックDNSは、クライアントがDNSサーバーにリソースレコードを登録して動的に更新する方法です。 これにより、DHCPを使用するクライアントは、IPアドレスが変更されたときにDNSレコードを自動更新できます。

ホスト名

ゾーン

DNSのエージングと清掃

これは、古いDNSレコードのクリーンアップを自動化するために有効にすることができる機能です。 私はより多くを説明し、DNSの老化と清掃を構成するためのステップバイステップの手順を提供する別の投稿を作成しました。

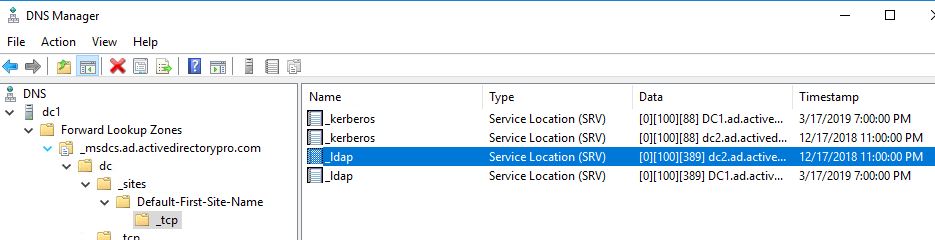

Active Directoryで使用されるSRVレコード

Windowsドメインでは、SRVレコードはクライアントによってActive Directoryのドメインコントローラを検索するために使用されます。 AD DSサービスをインストールすると、Active DirectoryのSRVレコードが自動的に作成されます。 ここで、Domain_Nameはドメインの名前です。

- Forward Lookup Zones/Domain_Name/_msdcs/dc/_sites/Default-First-Site-Name/_tcp Forward Lookup Zones/Domain_Name/_msdcs/dc/_tcp

ここに私のDNSからのスクリーンショットがあります。

フォワーダー

dnsフォワーダーは、内部dnsサーバーが解決できないホスト名、主にインターネット閲覧などの外部ドメインを解決するサーバーです。 DNS要求を選択した任意のサーバーに転送するように設定でき、ISPが使用されることがよくあります。

ルートヒント

ルートヒントサーバーは、内部サーバーが解決できないホスト名を解決する別の方法です。 違いは、これらのサーバーがインターネットのルートDNSゾーンとして機能することです。 彼らは、セキュリティと冗長性のために組織されたいくつかの大規模によって管理されています。 外部名を解決するには、ルートヒントまたは転送のいずれかを使用できます。

リソース:

DNSリソースレコードの種類の完全なリスト

ドメインコントローラ用にSRV DNSレコードが作成されていることを確認する方法

ルートヒント対フォワーダ

DNSのベストプラクティス

Active Directoryレプリケーション

レプリケーションは、あるドメインコントローラに加えられた変更がドメイン内の他のドメインコントローラにレプリケートされるようにするプロセスです。

接続オブジェクト

ドメインコントローラが相互にレプリケートする接続オブジェクトの詳細、頻度、および名前付けコンテキスト。

KCC

Knowledge Consistency Checker(KCC)は、すべてのドメインコントローラで実行され、サイト、サブネット、およびサイトリンクオブジェクトに基づいてレプリケーショントポロジを生成するプロセスです。

サブネット

サブネットはIPネットワークの論理部分です。 サブネットは、多くの場合、場所、建物または床によって、特定のネットワークにデバイスをグループ化するために使用されます。 マルチサイト環境を使用している場合は、Active Directoryが最も効率的なリソースを適切に識別できるように、サブネットについて知っている必要があります。 この情報が提供されていない場合、クライアントは間違ったドメインコントローラを認証して使用することができます。

サイト

サイトはサブネットのコレクションです。 Active Directoryサイトは、ドメインコントローラなどのクライアントのレプリケーションフローとリソースの場所を定義するのに役立ちます。

サイトリンク

サイトリンクを使用すると、どのサイトが相互に接続されているかを設定できます。

サイトリンクブリッジ

サイトリンクブリッジは、サイト間の論理的な接続です。 これは、サイト間の推移的な接続性を論理的に表現する方法です。

サイトトポロジ

サイトトポロジは、レプリケーションのネットワーク接続とActive Directoryフォレスト内のリソースの場所を定義するマップです。 サイトトポロジは、サイト、サブネット、サイトリンク、サイトリンクブリッジ、および接続オブジェクトを含むいくつかのコンポーネ

サイト内レプリケーション

これは、同じサイト内のドメインコントローラー間で発生するレプリケーションです。

サイト間レプリケーション

複数のサイトがある環境では、あるサイトの変更を別のサイトにレプリケートする必要があります。 これは、サイト間レプリケーションと呼ばれます。

リソース:

Active Directoryレプリケーションの仕組み

Active Directoryレプリケーションの概念

Active Directoryセキュリティ(認証、セキュリティプロトコル、パーミッション)

Kerberos

Kerberosは、ユーザーがドメインリソースにアクセスするためにidを証明することを安全に可能にするセキュリティプロトコルです。

Key Distribution Center(KDC)

KDCは、ドメインコントローラー上で実行され、Kerberos認証プロトコルで使用されるセッションチケットを提供するサービスです。

サービスプリンシパル名(SPN)

SPNは、サービスインスタンスの一意の識別子です。

NTLM

NTLMは、認証、整合性、および機密性をユーザーに提供するために使用されるセキュリティプロトコルのコレクションです。 KERBEROSは推奨される認証プロトコルであり、最新のWindowsバージョンで使用されていますが、NTLMはワークグループ上の古いクライアントやシステムでも使用できま

NTFSアクセス許可

NTFSアクセス許可を使用すると、ファイルまたはフォルダへのアクセスを許可されているユーザーを定義できます。 設定できる基本的な権限の一覧を以下に示します: フルコントロール-これにより、ユーザーはファイルとフォルダを追加、変更、移動、削除する権限が与えられます。

- 読み取り–ユーザーにフォルダとサブフォルダの表示権を与えます

- 変更–ユーザーに読み取りと変更権を与えます

- フルコントロール–ユーザーに変更、変 Daclは、ファイルやフォルダなどのオブジェクトへのアクセスを許可または拒否するアカウントを識別します。 DACLにはAceが含まれており、ACEはリソースにどのアカウントとどのレベルのアクセスを許可するかを定義します。 ACEが存在しない場合、システムはオブジェクトへのすべてのアクセスを拒否します。

システムアクセス制御リスト(SACL)

SACLを使用すると、管理者はセキュリティオブジェクトへのアクセス試行をログに記録できます。

細かいパスワードポリシー

Windows2008以降の機能では、異なるアカウントに対して異なるパスワードとアカウントロックアウトポリシーを定義できます。 一般的に、すべてのアカウントは同じポリシーを持つ必要がありますが、サービスアカウントまたは別のポリシーを必要とする非常に特定のアカウ たとえば、私たちのゲストのwifiアカウントが原因で悪いパスワードの試行にロックアウトされ続けました。 私は細かい付与されたパスワードポリシーを使用して、ドメインの残りの部分より高いアカウントロックアウトを設定しました。リソース:

ビジー管理者用のKerberos

Windows認証技術概要

共有権限とNTFS権限の違い

アクセス制御リスト

Active Directory管理コンソール

このセクシ これらの管理コンソールにアクセスするには、リモートサーバー管理ツール(RSAT)をインストールする必要があります。

Active Directoryユーザーとコンピュータ(ADUC)

これは、ユーザー、コンピュータ、グループ、および連絡先を管理するための最も一般的に使用されるコンソールです。

ショートカット:dsa。msc

Active Directory Administrative Center(ADAC)

Server2008R2以降では、ディレクトリサービスオブジェクトを管理するためのADACが導入されています。 このコンソールを使用して、ユーザーアカウント、コンピューターアカウント、グループ、および組織単位を作成および管理できます。 これは、Active Directoryユーザーとコンピュータツールと同じ機能を提供します。 複雑なインターフェイスのために、私はこのコンソールよりもADUCを好む。Active Directoryドメインと信頼

このコンソールは、ドメインまたはフォレストのドメインモードまたは機能レベルを上げるために使用されます。 また、信頼関係を管理するためにも使用されます。

ショートカット:ドメイン。mscActive Directoryサイトとサービス

これは、レプリケーションを管理するためのメインコンソールです。 このコンソールは、サイトトポロジオブジェクト、接続オブジェクト、レプリケーションのスケジュール、手動でのレプリケーションの強制、グローバルカタログの有効化、およびユニバーサルグループキャッシュの有効化に使用されます。

ショートカット:dssite。mscADSI Edit

Active Directory Service Interfaces Editorは、Active Directoryでオブジェクトを管理するために使用できるGUIツールです。 このツールは、Active Directoryユーザーおよびコンピューターでは使用できないオブジェクトデータへのアクセスを提供します。ショートカット:adsiedit.mscDFS管理

このコンソールは、DFS名前空間とDFSレプリケーションを管理するために使用されます。

ショートカット:dfsmgmt.mscDHCP

このコンソールは、DCHPスコープを作成し、リース情報とすべてのものDHCPを表示するために使用されます。

ショートカット: dhcpmgmt.mscDNS

このコンソールは、DNSゾーン、リソースレコードを作成し、すべてのもののDNSを管理するために使用されます。

ショートカット:dnsmgmt.mscグループポリシー管理

ショートカット:gpmc.mscPowerShell

これは管理コンソールではありませんが、管理タスクを自動化する最も強力なツールです。 PowerShellは、GUI管理ツールでは実行できない多くの日常的なタスクを高速化できます。リソース:

動的ホスト制御プロトコル(DHCP)

動的ホスト構成プロトコルは、IPアドレスの集中制御を提供するサービスです。 コンピュータが有線または無線ネットワークに接続すると、DHCPサーバーに接続され、使用可能なIPアドレスを見つけて割り当てられます。スコープ

DHCPスコープは、コンピュータなどのデバイスが使用するように構成されたIPアドレス設定のコレクションです。 さまざまなデバイスタイプとサブネットに対して複数のスコープを作成できます。 たとえば、私はコンピュータのスコープとIP電話の異なるスコープを持っています。 スコープを設定するときは、次のように設定する必要があります。- Scope name–これはスコープの名前です。 それはそれがためであるデバイスを識別することは容易であるように、それに説明的な名前を付けます。 •[IPアドレス範囲IP address range]デバイスで使用するIP範囲を指定します。 たとえば、10.2.2.0/24

- IP address exclusions ip address exclusions–IPアドレスをスコープから除外するように指定できます。 これは、ルーターやサーバーなどの静的IPを必要とするサブネット上のデバイスがある場合に便利です。

- Lease duration–リースは、クライアントがIPアドレスをプールに返すまでの時間を指定します。 DHCPオプション–DHCPがIPアドレスを割り当てるときに含めることができるさまざまなオプションがいくつかあります。 DHCPオプション

多くのDCHPオプションがありますが、以下はWindowsドメインで最も一般的に使用されるオプションです。

- 003router–サブネットのデフォルトゲートウェイ

- 005DNS server–DNSサーバクライアントのIPアドレスは、名前解決に使用する必要があります。

- 015DNSドメイン名–クライアントが使用するDNSサフィックス、多くの場合、ドメイン名と同じです。

DHCPフィルタリング

DHCPフィルタリングは、MACアドレスに基づいてデバイスを拒否または許可するために使用できます。 たとえば、モバイルデバイスが安全なwifiに接続できないようにブロックするために使用します。

スーパースコープ

スーパースコープは、個々のDHCPスコープのコレクションです。 これは、スコープに一緒に参加する場合に使用できます。 正直なところ、私はこれを使用したことがありません。

Split Scopes

これは、DHCPスコープにフォールトトレランスを提供する方法です。 DHCPフェールオーバーの使用は、フォールトトレランスのための推奨される方法ではありません。

DHCPフェールオーバー

DCHPフェールオーバーは、サーバーバージョン2012からの新機能でした。 これにより、2つのDHCPサーバーがリース情報を共有することができ、DCHPサービスの高可用性を提供します。 一方のサーバーが使用できなくなった場合、もう一方のサーバーが引き継ぎます。

リソース:

DHCPパラメータ

グループポリシー

グループポリシーを使用すると、ユーザーとコンピュータの設定を集中的に管理できます。 グループポリシーを使用して、パスワードポリシー、監査ポリシー、ロック画面、ドライブのマップ、ソフトウェアの展開、oneドライブ、office365設定などを設定できます。

グループポリシーオブジェクト(GPO)

GPOは、コンピューターまたはユーザーに適用するために使用するポリシー設定のコレクションです。

グループポリシーの更新頻度

クライアントワークステーションとメンバーサーバーは、90分ごとにポリシーを更新します。 ドメインコントローラを圧倒しないようにするには、すべてのマシンにランダムなオフセット間隔を追加します。 これにより、すべてのマシンがDCからグループポリシーアップグレードを同時に要求し、クラッシュする可能性があります。

ポリシー処理

グループポリシーは次の順序で適用されます

- ローカル

- サイト

- ドメイン

- 組織単位(OU)

ブロック継承

デフォルトでは、グループポリシーオブジェクトは継承されます。 この動作を変更するには、OUレベルでblock inheritanceオプションを使用できます。 ポリシーを適用し、ポリシーがブロックされないようにするには、no overrideオプションを使用します。

ユーザー設定

GPOには、ユーザーとコンピューターの設定があります。 ユーザー設定はユーザーオブジェクトにのみ適用されます。 GPOでユーザー設定を構成する場合は、GPOをユーザーオブジェクトに適用する必要があります。

コンピューター設定

GPOのコンピューター設定は、コンピューターに適用できる設定です。 コンピューターの設定を構成する場合は、GPOをコンピューターオブジェクトに適用する必要があります。

ポリシーの結果セット(RsoP)

ポリシーの結果セットは、Windows7以降のバージョンに組み込まれているMicrosoftツールです。 管理者には、ユーザーとコンピューターに適用されるグループポリシー設定に関するレポートが提供されます。 また、計画のための設定をシミュレートするために使用することができます。私は私の記事で完全なチュートリアルを持っていますグループポリシー設定を確認し、トラブルシューティングするためにRSoPを使用する方法。

グループポリシー環境設定

グループポリシー環境設定は、主に、後でクライアントレベルで変更できる設定を構成するために使用されます。 環境設定には、特定のOU、Windowsバージョン、グループ内のユーザーなどに適用するなど、高度なターゲット設定を行うオプションもあります。 環境設定は、一般的に次の設定に使用されます。

- ドライブマッピング

- レジストリ設定

- プリンタのインストール

- タスクのスケジュール

- ファイルとフォルダのパーミッションの設定

- 電源設定の設定

テンプレート

追加のグループポリシーテンプレートをインストールして、Microsoftが提供するデフォルトのGpoを拡張することができます。 使用されるいくつかの一般的なテンプレートは、Office365、Chrome、Firefoxとサードパーティ製のアプリケーションによ テンプレートは、通常、adm形式またはADMXファイル拡張子のxmlベースのファイルです。

リソース:

グループポリシーのアーキテクチャ

グループポリシーの概要

何か見逃しましたか? 共有する何かを持っていますか? 私は以下のコメントで知らせてください。推奨ツール:SolarWinds Server&アプリケーションモニター

このユーティリティは、Active DirectoryやDNSなどの他の重要なサービスを監視するように設計されています&DHCP。 それはすぐにドメインコントローラの問題を発見し、レプリケーションの失敗を防ぎ、失敗したログオンの試行を追跡し、はるかになります。

私がSAMについて一番好きなのは、ダッシュボードとアラート機能を使用するのは簡単です。 また、仮想マシンとストレージを監視する機能も備えています。

無料トライアルのダウンロードはこちら