DoS(Denial of Service)攻撃チュートリアル:Ping of Death,DDOS

DoS攻撃とは何ですか?

DOSは、正当なユーザーがwebサイト、ネットワーク、電子メールなどにアクセスするなどのリソースへのアクセスを拒否するために使用される攻撃です。 またはそれを非常に遅くします。 DoSはサービス拒否の頭字語です。 このタイプの攻撃は、通常、要求が多すぎるwebサーバーなどのターゲットリソースを同時に攻撃することによって実装されます。 これにより、サーバーはすべての要求に応答できなくなります。 これの効果は、サーバーをクラッシュさせるか、サーバーを遅くする可能性があります。

インターネットからいくつかのビジネスを切断すると、ビジネスやお金の大幅な損失につながる可能性があります。 インターネットとコンピュータネットワークは、多くの企業に電力を供給しています。 支払いゲートウェイ、電子商取引サイトなどの一部の組織は、ビジネスを行うためにインターネットに完全に依存しています。 このチュートリアルでは、サービス拒否攻撃とは何か、それがどのように実行され、そのような攻撃からどのように保護できるかを紹介します。

このチュートリアルでカバーされているトピック

- Dos攻撃の種類

- DoS攻撃の仕組み

- DoS攻撃ツール

- DoS保護:攻撃を防ぐ

- ハッキング活動:死のPing

- ハッキング活動:DOS攻撃を起動

Dos攻撃の種類

Dos攻撃には二つのタイプがあります。

- dos–このタイプの攻撃は、単一のホストによって実行されます

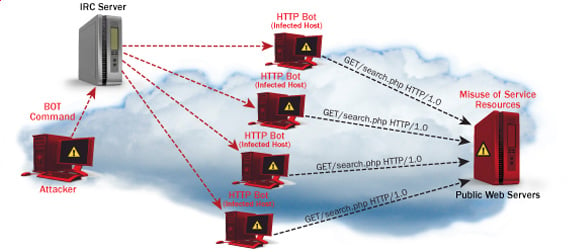

- 分散dos–このタイプの攻撃は、すべて同じ犠牲者をターゲットとする侵害されたマ これは、データパケットでネットワークをフラッ

DoS攻撃の仕組み

DoS攻撃の実行方法と使用される技術を見てみましょう。 私たちは、攻撃の5つの一般的なタイプを見ていきます。

死のPing

pingコマンドは、通常、ネットワークリソースの可用性をテストするために使用されます。 これは、ネットワークリソースに小さなデータパケットを送信することによって動作します。 死のpingはこれを利用し、TCP/IPが許可する最大制限(65,536バイト)を超えるデータパケットを送信します。 TCP/IPの断片化は、パケットを小さなチャンクに分割し、サーバーに送信します。 送信されたデータパッケージは、サーバーが処理できるものよりも大きいため、サーバーはフリーズ、再起動、またはクラッシ

Smurf

このタイプの攻撃は、インターネットブロードキャストアドレスで大量のInternet Control Message Protocol(ICMP)pingトラフィックターゲットを使用します。 応答IPアドレスは、意図された被害者のIPアドレスになりすましられます。 すべての応答は、pingに使用されるIPの代わりに被害者に送信されます。 単一のインターネットブロードキャストアドレスは最大255ホストをサポートできるため、smurf攻撃は単一のpingを255回増幅します。 これの効果は、それを使用することは不可能である点にネットワークを減速されています。

バッファオーバーフロー

バッファは、ディスクに書き戻す前にCPUがデータを操作できるように、データを保持するために使用されるRAM内の一時的な記憶 バッファにはサイズ制限があります。 このタイプの攻撃では、保持できるデータがより多くバッファにロードされます。 これにより、バッファがオーバーフローし、保持しているデータが破損します。 バッファオーバーフローの例は、256文字のファイル名を持つ電子メールを送信することです。

ティアドロップ

このタイプの攻撃は、より大きなデータパケットを使用します。 TCP/IPは、受信側ホスト上で組み立てられたフラグメントに分割します。 攻撃者は、パケットが互いに重なり合うように送信されるときにパケットを操作します。 これにより、パケットを再アセンブルしようとすると、意図された犠牲者がクラッシュする可能性があります。

syn attack

SYNはSynchronizeの略です。 このタイプの攻撃は、TCPを使用して通信を確立するために三方向ハンドシェイクを利用します。 SYN攻撃は、被害者に不完全なSYNメッセージを氾濫させることによって機能します。 これにより、被害者マシンは使用されないメモリリソースを割り当て、正当なユーザーへのアクセスを拒否します。

DoS攻撃ツール

以下は、DoS攻撃を実行するために使用できるツールの一部です。

- Nemesy–このツールは、ランダムなパケットを生成するために使用することができます。 これは、windows上で動作します。 このツールはhttp://packetstormsecurity.com/files/25599/nemesy13.zip.htmlからダウンロードできます。 プログラムの性質上、ウイルス対策を使用している場合は、ウイルスとして検出される可能性が最も高いです。

- Land and LaTierra–このツールは、IPスプーフィングとTCP接続を開くために使用することができます

- Blast–このツールは、http://www.opencomm.co.uk/products/blast/features.php

- Panther-このツールは、UDPパケッ

- ボットネット–これらは、分散型サービス拒否攻撃を実行するために使用できるインターネット上の侵入先のコンピュータの多数です。

DoS保護: 攻撃の防止

組織は、サービス拒否攻撃から自分自身を保護するために、次のポリシーを採用することができます。

- SYNフラッドなどの攻撃は、オペレーティングシステムのバグを利用します。 セキュリティパッチをインストールすることで、このような攻撃の可能性を減らすことができます。

- 侵入検知システムは、違法な活動を特定し、停止するためにも使用できます

- ファイアウォールは、攻撃者のIPを識別することによって攻撃者か

- ルータは、アクセス制御リストを介してネットワークへのアクセスを制限し、違法なトラフィックの疑いを削除するように設定できます。

Hacking Activity:Ping of Death

この演習ではWindowsを使用していることを前提とします。 また、同じネットワーク上に少なくとも二つのコンピュータがあることを前提としています。 DOS攻撃は、あなたがそうすることを許可されていないネットワーク上で違法です。 これが、この演習のために独自のネットワークを設定する必要がある理由です。

ターゲットコンピュータでコマンドプロンプトを開きます

コマンドipconfigを入力します。 あなたは以下に示すものと同様の結果を得るでしょう

この例では、モバイルブロードバンド接続の詳細を使用しています。 IPアドレスをメモしておきます。 注:この例をより効果的にするには、LANネットワークを使用する必要があります。

攻撃に使用するコンピュータに切り替えてコマンドプロンプトを開きます

65500の無限のデータパケットで被害者のコンピュータにpingを実行します

次のコマンドを入力します

ping 10.128.131.108 –t |65500

ここで、

- “ping”は被害者にデータパケットを送信します

- “10.128.131…..108″は被害者のIPアドレスです

- “-t”は、プログラムが停止するまでデータパケットを送信する必要があることを意味します

- “-l”は被害者に送信されるデー攻撃

ターゲットコンピュータにデータパケットをフラッディングしても、被害者にはあまり影響しません。 攻撃をより効果的にするには、複数のコンピュータからのpingを使用してターゲットコンピュータを攻撃する必要があります。

上記の攻撃は、攻撃者のルータ、webサーバーなどに使用することができます。

ターゲットコンピュータに対する攻撃の影響を確認したい場合は、タスクマネージャを開き、ネットワークアクティビティを表示できます。

- タスクバーを右クリックします

- スタートタスクマネージャを選択します

- ネットワークタブをクリックします

- 次のような結果が得られます

攻撃が成功した場合、ネットワーク活動の増加を見ることができるはずです。

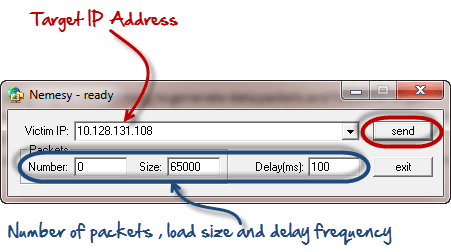

ハッキング活動:DOS攻撃を開始

この実用的なシナリオでは、Nemesyを使用してデータパケットを生成し、ターゲットコンピュータ、ルーター、またはサーバーをフラッ 上記のように、Nemesyはあなたのアンチウイルスによって違法なプログラムとして検出されます。

この演習では、アンチウイルスを無効にする必要があります。 p>

- からNemesyをダウンロードしますhttp://packetstormsecurity.com/files/25599/nemesy13.zip.html

- それを解凍し、プログラムNemesyを実行します。exe

- あなたは、次のインターフェイスを取得します

この例では、ターゲットIPアドレ

ここで、

- 0はパケット数として無限大を意味します。 送信したくない場合は、目的の数値に設定できます。infinity data packets

- sizeフィールドは送信するデータバイトを指定し、delayはミリ秒単位の時間間隔を指定します。

送信ボタンをクリックしてください

次の結果を見ることができるはずです

タイトルバーには、あなたの数が表示されます送信されたパケット

停止ボタンをクリックして、プログラムがデータパケットを送信するのを停止します。

ターゲットコンピュータのタスクマネージャを監視して、ネットワークアクティビティを確認できます。

概要

- サービス拒否攻撃の目的は、ネットワーク、サーバーなどのリソースへの正当なユーザーアクセスを拒否することです。

- 攻撃には、サービス拒否と分散型サービス拒否の二つのタイプがあります。

- サービス拒否攻撃は、SYN Flooding、Ping of Death、Teardrop、Smurfまたはbuffer overflowを使用して実行できます

- オペレーティングシステム、ルーター設定、ファイアウォール、侵入検知システ