groovyPost

ハッカーがネットワークに侵入しようとすると、彼らは偶然に成功しません。 多くの場合、彼らは一般的に使用されるオープンポート、RDPのように、彼らに開口部を与えるために一般的な欠陥に依存しています。 ポートはネットワークへのバックドアであり、既存のネットワークファイアウォールを介してサービスにアクセスできます。

インターネットアクセスには、ポート80や443のような明白なポートが必要ですが、ポート3389のような他のポートは、Windows PCやサーバーへのリモートデスクトップアクセ インターネット経由でWindowsでリモートデスクトップを有効にした場合は、共通のリモートデスクトッププロトコルポート(TCP/UDPポート3389)を使用して接続している可

すべてのポートスキャンハッカーがネットワークに侵入しないようにする場合を除き、RDPポートを別のものに変更する必要があります。 ここではどのようにです。

WINDOWSレジストリを使用したRDPポートの変更

Windowsレジストリは、Windowsサービス、インストールされているアプリなどの構成設定のデータベースです。 デフォルトのRDPポートを3389からカスタムポートに変更する場合は、レジストリを変更するのが最も簡単な方法です。

ただし、開始する前に、レジストリを手動でバックアップすることを強くお勧めします。 間違いを犯した場合、これにより変更をすばやくロールバックすることができます。

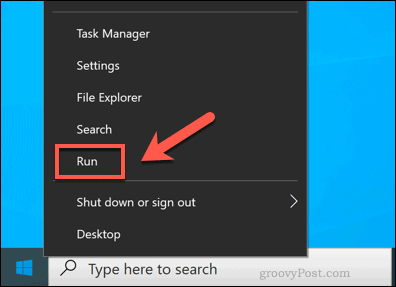

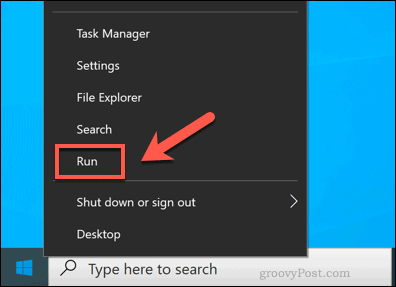

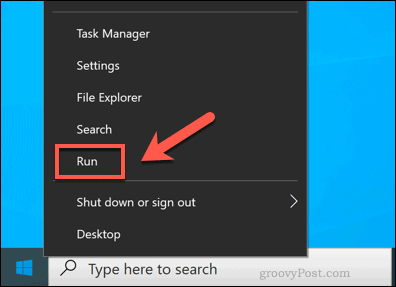

開始するには、スタートメニューを右クリックし、実行オプションをクリックして、Windowsレジストリエディタを開きます。 これは、接続元のPCではなく、接続先のPCまたはサーバーで行うことを忘れないでください。p>

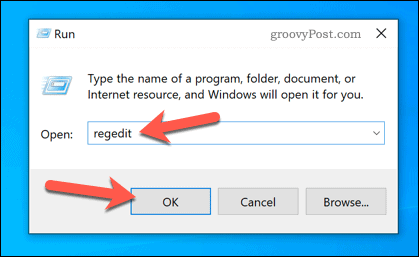

実行ダイアログボックスで、regeditと入力し、OKを押して起動します。

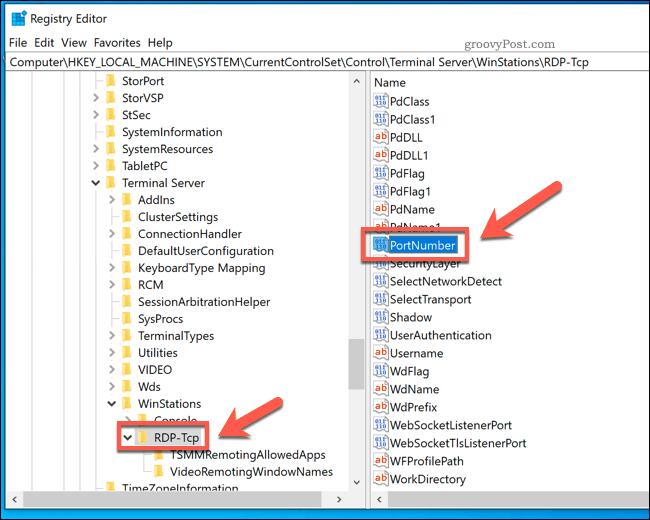

これにより、Windowsレジストリエディタが開きます。 左側のメニューを使用して、レジストリツリーをHKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\Rdp-Tcpフォルダーに移動します。RDP-Tcpフォルダーで、右側のPortNumberエントリをダブルクリックします。/p>

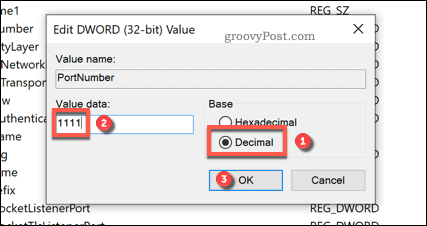

DWORD(32ビット)値の編集ボックスで、Decimalオプションを選択します。 値データボックスに、使用する新しいポート番号を1~65353の間で入力します。これが他の共通ポートと一致しないことを確認する必要があります。 共通のポート(webトラフィック用のポート80など)を選択した場合は、後でリモートデスクトップ接続を確立できないことがあります。P>

OKを押してPCまたはサーバーを保存して再起動します。 その時点で、リモートデスクトップを使用しようとすると、標準ポート3389ではなく、選択したカスタムポートを使用する必要があります。

カスタムRDPポート用のWindowsファイアウォールの構成

ほとんどのユーザーは、カスタムポートを使用してリモートデスクトップへのアクセスを許可するために、ネットワークまたはシステムファイアウォールに追加の変更を加える必要があります。 ネットワークファイアウォールを使用している場合は、ユーザーガイドを参照して、これに関するさらなるアドバただし、Windowsファイアウォールを使用している場合は、カスタムRDPポートを新しいファイアウォールルールのセットとしてすばやく追加して、アクセスを許可 選択したカスタムポート値を使用して、UDPポートとTCPポートに対してそれぞれ1つのルールを実行する必要があります。

これを行うには、スタートメニューを右クリックし、実行オプションをクリックします。p>

実行ダイアログボックスで、wfと入力します。mscをクリックしてOKを起動します。 これにより、Windowsファイアウォール管理コンソールが開き、新しいファイアウォールルールを追加できます。

WindowsファイアウォールMMCメニューで、左側のメニューから受信ルールを選択します。

選択したら、右側のアクションパネルから新しいルールを押します。

新しいインバウンドルールウィザードウィンドウで、オプションのリストからポートを選択し、次へ新しいWindowsファイアウォールの受信ポートルールの作成

TCPポートとUDPポートの両方のカスタムルールを作成する必要があるため、このルールはTCPまたはUDPに適 オプション。 2番目のルールを作成するときにUDPを選択する必要があります。

Forこのルールはすべてのローカルポートまたは特定のローカルポートに適用されますか?、特定のローカルポートを選択し、カスタムRDPポート値を入力します。完了したら、[次へ]をクリックして続行します。

次へをクリックして続行します。

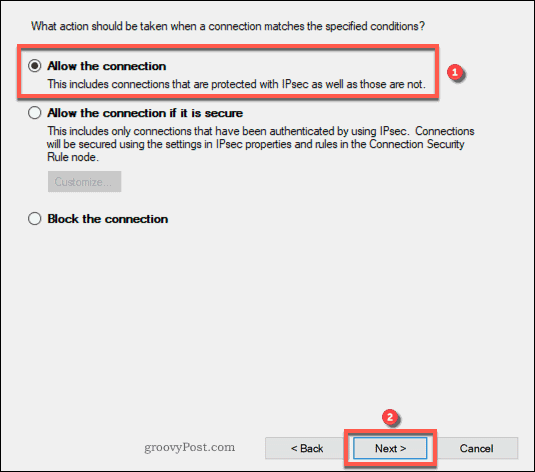

アクションメニューで、接続を許可を選択し、次へを押して続行します。

プロファイルメニューで、ルールを適用するネットワークファイアウ すべてのエントリを有効にして最大アクセスを許可したままにするか、パブリックネットワーク上のリモートデスクトップ接続を禁止するには、[パブリック]のチェックを外します。準備ができたら、[次へ]をクリックして続行します。

次へをクリックして続行します。

最後に、新しいネットワークルールの名前(カスタムRDPポート–TCPなど)

ルールを追加するには、Finishキーを押します。

追加したら、同じカスタムRDPポート番号を使用してUDPポートルールに対して次の手順を繰り返 ルールが追加されたら、PCまたはサーバーを再起動します。

カスタムRDPポートを使用してリモートデスクトップに接続する

リモートデスクトップPCまたはサーバーのRDPポートを設定すると、あなた(または他の誰か)が接続を希望するときにこのポートを識別する必要があります。

組み込みのWindowsリモートデスクトップ接続ツールを使用してこれを行うには、スタートメニューを右クリックし、実行オプションをクリックします。p>

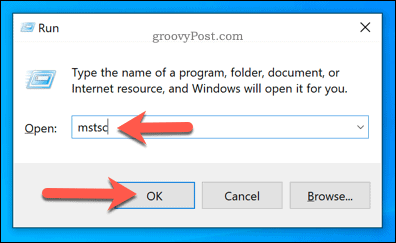

実行ダイアログボックスで、mstscと入力し、OKを押します。

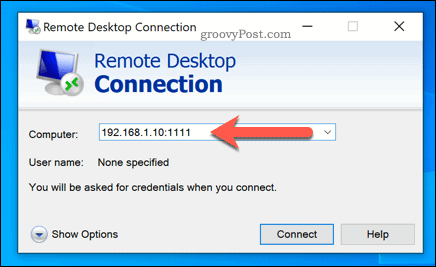

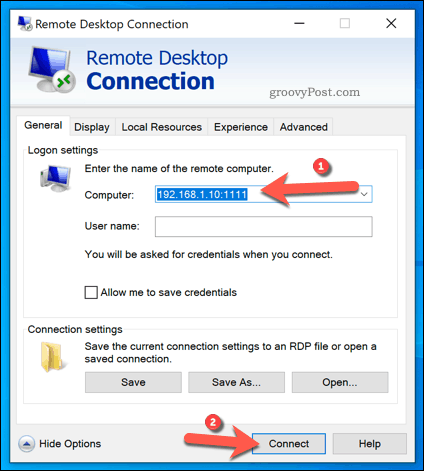

リモートデスクトップ接続ウィンドウで、接続するリモートデスクトップPCまたはサーバーのIPアドレカスタムポートを使用するには、ip-address:port構造体を使用してipアドレスの末尾に追加します。 たとえば、192.168.1.10:1111は、カスタムRDPポート1111を使用して、ローカルネットワーク上の192.168.1.10のRDPサーバーに接続します。

接続する前に、Show Optionsを押してRDP接続をさらに変更します。 接続の品質を変更したり、ユーザー名やパスワードなどの認証の詳細を追加する必要がある場合があります。準備ができたら、[接続]を押して接続を確立します。

接続の準備ができたら、[接続]を押します。

設定が正しく、ファイアウォールが正しく構成されていると仮定すると、リモートデスクトップ接続ツールはこの時点で正常に接続され、リモートPCまたはサーバーを制御できるようになります。

windowsネットワークをさらに保護する

カスタムRDPポートを使用すると、インターネット経由でリモートデスクトップサーバーをハックしようとする回数が減りますが、保証されたセキュリティ修正ではありません。 ネットワークプロファイルを非公開に設定するなど、ネットワークを保護するための追加の手順を実行する必要があります。

また、ハードウェアファイアウォールを使用してネットワークに追加の保護を与える、ルータのアップグレードを検討することもできます。 ただし、より安全なリモートデスクトップ接続が必要な場合は、仮想プライベートネットワークを使用して、ハッカーがアクセスすることをさらに困難に