Beyond the Edge: Sådan sikres SMB-trafik i vinduer

Hiya-folk, Ned her igen. Organisationer er gode til at brandmure netværkskanten for at stoppe indgående ubudne gæster. Vi er nødt til at gå videre til at forhindre udgående og lateral netværkskommunikation. Med stigningen i mobil computing og lethed for phishing-brugere betyder kompromittering af en individuel enhed, at dit eksterne skjold ikke er nok.

i dag diskuterer vi sikring af dit netværks underbelly. Jeg fokuserer på vinduer og SMB, men dette råd gælder for dine andre protokoller og operativsystemer. Dit miljø bruger også NFS, SSH, RDP, SFTP, RPC og meget mere på MacOS.

lad os blokere nogle porte!

segmentering og slutpunktsisolering

dit netværk danner segmenter og slutpunkter. Segmenter er partitionerne, det være sig undernet eller VLAN ‘ er og inkluderer dine VPN-tilsluttede enheder. Dine servere og kunder er slutpunkterne. Når det kommer til SMB, dine kunder og servere er ikke begrænset til vinduer og vinduer Server – de kan tjene begge opgaver på enhver udgave. Dette betyder ikke kun at være vært for en SMB-andel til fjernadgang til filer; SMB er i sig selv en slags transportprotokol for mange andre ældre applikationsprotokoller ved hjælp af navngivne rør, RPC og anden teknologi til dine styringsværktøjer og apps.

som standard tillader ingen version af vinduer indgående SMB-kommunikation efter opsætning; de indbyggede vinduer Defender-regler forhindrer adgang til TCP / port 445. Men brandmuren tillader udgående SMB, og hvis du opretter en SMB-andel, gør det det muligt for brandmurreglerne at tillade indgående SMB. Denne artikel kræver ikke, at du køber 1.000 brandvægge, som om du er i en craptastic hacker – film-det handler om at bruge den Defender-Brandvæg, der er inkluderet i alle vinduer, du ejer.

vores mål her er at gøre det meget sværere for dine data at forlade netværket eller for dine enheder at angribe hinanden i netværket. Vi forsøger ikke at gøre hele netværket uigennemtrængeligt for alle trusler. Vi forsøger at gøre dit netværk så irriterende for en angriber, at de bare mister interessen og går efter et andet mål.

Jeg er ikke her for at lære dig den indbyggede brandvæg, det er et stort produkt, men et veldokumenteret:

- vinduer forsvarer Brandvæg med avanceret Sikkerhedsdesignguide

bare rolig, hvis du stadig bruger vinduer Server 2012 R2 eller… hvad h… Vinduer 7, Disse er stadig gældende.hvad du ikke ved er, at min absolutte yndlingspræsentation nogensinde om dette emne er Jessica Paynes tale” afmystificering af vinduerne Brandvæg ” på Ignite Danmark 2016. Hvis du aldrig har hørt om brandmuren eller har brugt den i årevis, er denne tale fantastisk, og du skal se det hele.

se? Jeg sagde jo, det var godt! Jessica er aftalen.

reduktion af din SMB-matrice

Her er planen:

- skær indgående SMB-adgang på virksomhedens brandvægge.

- skær udgående SMB-adgang på virksomhedens brandvæg med undtagelser for specifikke IP-intervaller.

- opgørelse for SMB brug og aktier.for indgående og udgående blokke

- Deaktiver SMB Server, hvis virkelig ubrugt

- Test i lille skala i hånden. Implementere i bølger, ved hjælp af politik.

skær indgående SMB-adgang på virksomhedens brandvægge

den nemmeste del, som du sandsynligvis allerede har afsluttet. Bloker TCP / port 445 indgående fra internettet ved dine brandvægge. Nu er nogen inde i dit netværk, inklusive VPN-tilsluttede enheder, ikke direkte tilgængelige udefra.

klip udgående SMB-adgang på virksomhedens brandvæg med undtagelser

det er yderst usandsynligt, at du bliver nødt til at tillade udgående SMB til internettet, medmindre du bruger det som en del af et offentligt cloud-tilbud. Med SMB kan du i stedet bruge en VPN. Du bør begrænse den udgående trafik til kun disse service-IP-intervaller. Vi dokumenterer dem her:

- blå datacenter IP-adresser

- Microsoft O365 IP-adresser

beholdning til SMB-brug og-aktier

Hvis vores mål er at stoppe unødvendig kommunikation inde i dit netværk, er vi nødt til at lagre SMB.

- hvilke serverendepunkter ved du har brug for at tillade indgående SMB at udføre deres rolle?

- har de brug for indgående adgang fra alle klienter, bare bestemte netværk eller bare bestemte noder?

- af serverens resterende slutpunkter, hvilke der simpelthen tillader SMB indgående og er det nødvendigt?

dette var den nemme del. Nu er den hårde del:

- af dine klient OS endpoints (vinduer 10, for eksempel), hvilke kender du kræver indgående SMB-adgang

- har de brug for indgående adgang fra alle klienter, bare bestemte netværk eller bare bestemte noder?

- af dine klient OS endpoints, hvilke er simpelthen tillader SMB indgående og er det nødvendigt?

- af dine klient OS endpoints, som ikke engang behøver at køre SMB-servertjenesten overhovedet?

- af alle dine slutpunkter, hvilke kan vi tvinge til kun at tillade udgående SMB på den sikreste og mest minimale måde?

filservere og domænecontrollere kræver begge åbenlyst SMB inbound for at udføre deres rolle. Andre indbyggede roller og funktioner kan lige så godt, og vi har dokumenteret mange af dem i serviceoversigt og netværksportkrav til vinduer. DCs og filservere skal sandsynligvis tilgås hvor som helst inde i netværket, men nogle applikationsserver har muligvis bare brug for adgang fra to andre applikationsservere på det samme undernet.

Du kan undersøge aktier på servere og klienter ved hjælp af et praktisk script kaldet Get-FileShares af Sam Boutros og beslutte, om disse aktier er legitime, engang var legitime og nu ikke er, eller blev lavet af Chad junior vildmand CTO ‘ s nevø du ønsker du kunne fyre hans… jeg sidespring. Jeg demonstrerede dette script på MS Ignite 2019, Fang det klokken 0:9:45 i min præsentation ” Plan for å-dag 2020: Vinduer Server 2008 slutningen af support er på vej!”

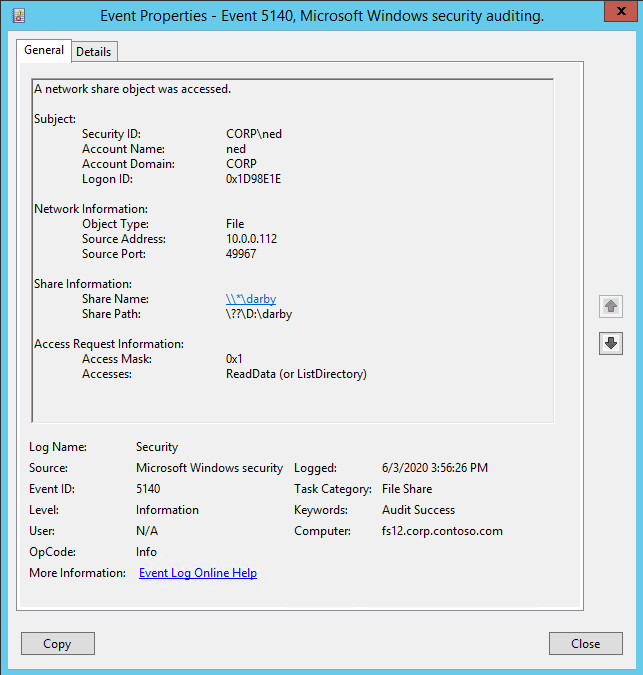

Du skal muligvis også aktivere revision:

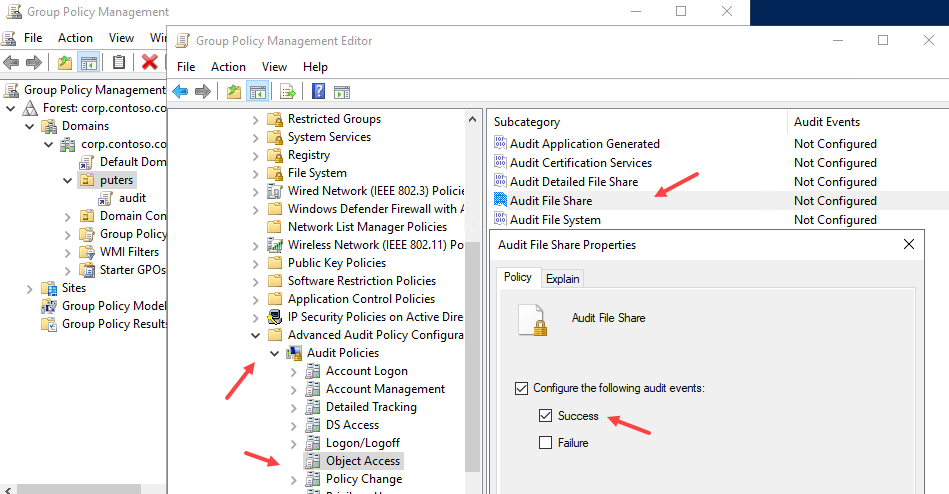

siden Vinduer Vista og vinduer Server 2008 har du haft adgang til et revisionsspor af SMB indgående adgang. Du aktiverer det som en del af gruppepolitikken og implementerer det sæt noder, du vil kontrollere. Det findes under:

Computerkonfigurationspolitikker vinduer Indstillinger Sikkerhedsindstillinger Advanced Audit Policy Configuration Audit Policies Object Access File Shares

så synlig!

dette revisionsspor kan blive chatty, du skal aktivere / deaktivere i bursts eller indsamle ved hjælp af dine hændelseslogovervågningsløsninger, som du kører som en del af dit trusselsdetekteringslag. Selvfølgelig! Ahem.

undersøgelse af disse logfiler vil fortælle dig, hvilke noder der taler til hvilke slutpunkter over SMB og hjælpe dig med at beslutte, om et slutpunkts aktier virkelig er i brug, som ikke behøver at eksistere, eller hvis serveren ikke har nogen indlysende SMB-kunder.

Konfigurer vinduer Defender Brandvæg til indgående og udgående blokke

Hvis du leder efter en trinvis vejledning til konfiguration af brandvægge, skal du gennemgå vores dokumenter; mit blogindlæg vil aldrig være så godt, og jeg er også meget doven. Men vi kan tale taktik. Den vigtigste ting at forstå er at blokere både indgående og udgående kommunikation på en meget deterministisk måde ved hjælp af regler, der inkluderer undtagelser og tilføjer yderligere forbindelsessikkerhed. Et almindeligt angreb er at overbevise en slutbruger om at få adgang til en SMB-aktie, ligesom du ville narre dem til at få adgang til en ond hjemmeside. Send dem et link, overbevis dem om at klikke, og nu sender de NTLM-legitimationsoplysninger eller kører gennemsnitlige eksekverbare filer. En udgående brandmurspolitik, der forhindrer brug af SMB-forbindelser ikke kun uden for sikkerheden på dit administrerede netværk, men også inden for dit netværk for kun at give adgang til det mindste sæt servere og ikke andre maskiner, er sandt lateralt bevægelsesforsvar.

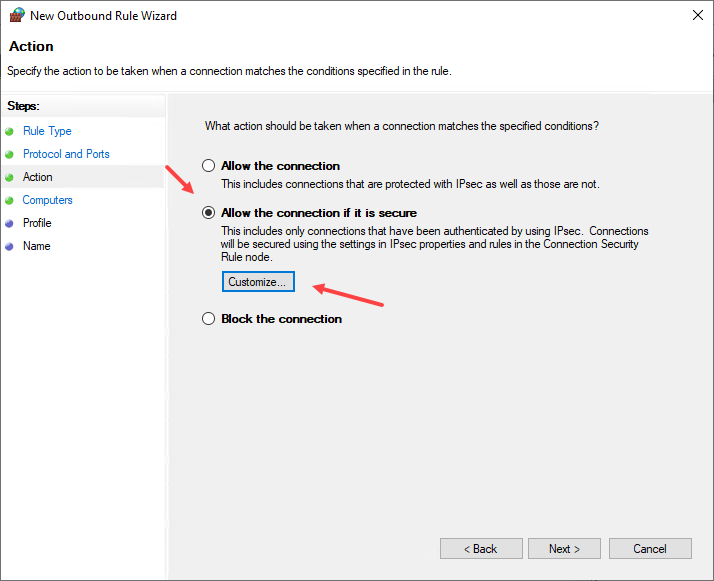

du henviser her til SMB-indstillinger forhindrer SMB-trafik i laterale forbindelser og går ind i eller forlader netværket. Denne KB dækker de præcise SMB-regler, du skal indstille for indgående og udgående forbindelser, så de passer til din beholdning. Jeg vil gerne kalde et par vigtige punkter i den KB:

- KB har skabeloner af Indgående regler, der er baseret på enhver form for netværksprofil.KB har skabeloner med udgående regler defineret af domæne/privat – dvs.betroede netværksprofiler, men en for gæst / offentlige profiler. Sidstnævnte er især vigtigt at håndhæve på mobile enheder og hjemmebaserede telecommutere, der efterlader sikkerheden ved din brandvæg, der blokerer udgående trafik. Håndhævelse af dette på bærbare computere reducerer oddsene for phishing-angreb, der sender brugere til ondsindede servere for at høste legitimationsoplysninger eller køre angrebskode, der får fodfæste. I en verden, hvor så mange brugere er gået hjem for at stoppe spredningen af sygdommen, er definitionen af “dit netværk” udvidet.KB har skabeloner til opbygning af en global blokliste, der indeholder en” Tillad ” – liste for domænecontrollere og filservere (som minimum) og et meget vigtigt våben i dine bestræbelser på at stoppe forbindelser til ondsindede eksterne servere kaldet “Tillad en forbindelse, hvis den er sikker”:

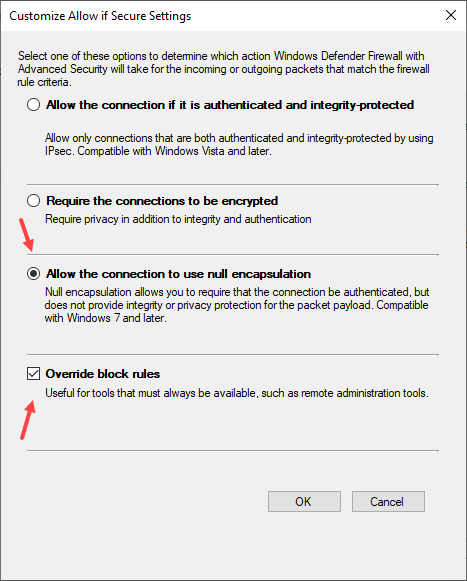

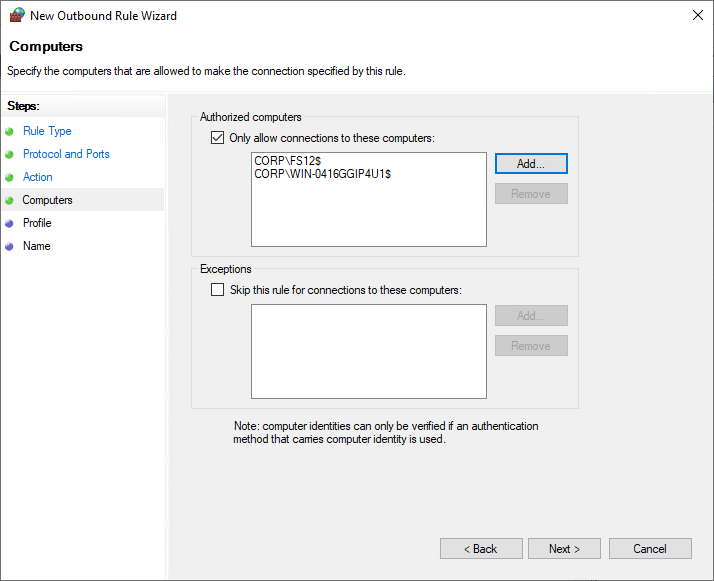

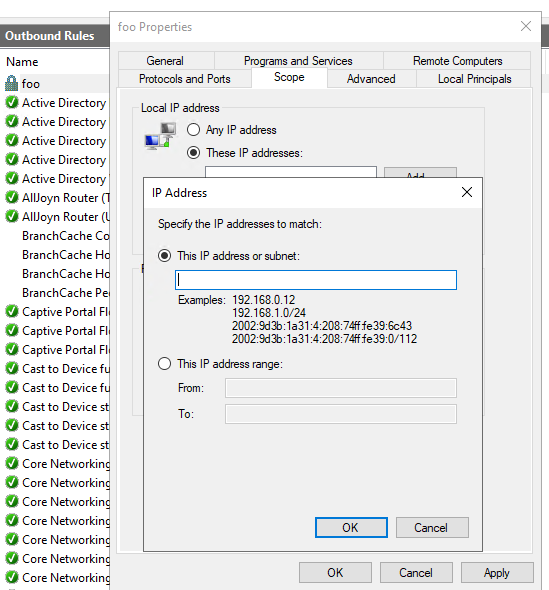

indstillingen “Tillad forbindelsen, hvis den er sikker” tillader tilsidesættelse af en global blokregel. Du kan bruge den lette, men mindst sikre “Tillad forbindelsen at bruge null-indkapsling” sammen med “Tilsidesæt blokregler”, som effektivt er afhængig af Kerberos og domænemedlemskab til godkendelse. Defender giver mulighed for mere sikre muligheder som IPSEC, men de vil kræve mere fra dig. Når du angiver disse sikre forbindelsesindstillinger, får du nu adgang til områder som autoriserede computere og IP-adresse:

Hvis du ser Jessica Paynes video ovenfor, lærer du meget mere om dette. Virkelig!

den defensive virkning af denne lagdeling betyder, at angribere skal bestemme, hvilket lille sæt tilladte servere der er gyldige mål, der skal kontrolleres eller udskiftes uden detektion, alt sammen inden for dit indre netværk. Bred lateral bevægelse og klienthopping løseprogram vil ikke længere være i stand til at piggyback SMB på slutbrugerenheden. Når jeg taler om at være for irriterende for et mål, er det det, jeg mener. Ja, alle disse ting er mulige, men du har øget din chance for at fange dem, krævet en enorm mængde ekstra rekonstruktion og pleje fra angriberen, brød masser af doven kode skrevet af kriminelle, og ærligt gør dig uattraktiv.

denne type udgående beskyttelse ved vinduerne Brandvæg er også en god teknik for dem, der ikke ønsker at gå deres COVID-telecommutere gennem at skifte hjemmeruter brandvægge for at blokere SMB udgående til internettet, når du ikke bruger VPN. Jeg ved, at du er derude, i spurgte mig alle om udløbsregler for maskinkonto for to måneder siden! Selvom de ikke kan få gruppepolitik eller Intune, har du i det mindste et ensartet sæt trin eller script til en helpdesk-fjernbetjening.

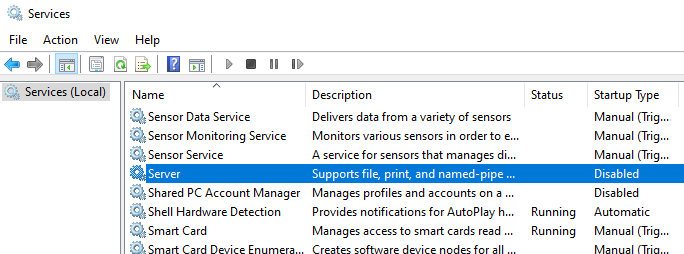

Deaktiver SMB-Server, hvis det virkelig er ubrugt

dine vinduer klienter og endda nogle af dine vinduer servere kræver muligvis ikke, at SMB-Servertjenesten overhovedet kører. Her er min egen arbejdsflade Laptop med SMB server deaktiveret:

langt mere sikker end nogen brandvæg er den fuldstændige mangel på en SMB-Servertjeneste, der overhovedet kører. Dette trin, der kræver, at du grundlæggende forstår dine processer og apps og kommer med risikoen for en meget forvirrende fejlfindingsoplevelse i et år efter, at du har glemt at gøre dette.

Bemærk: Jeg har diskuteret at gøre denne service on-demand i fremtiden og måske deaktiveret som standard under visse betingelser og udgaver som vinduer 10 til hjemmebrugere eller professionelle. Dette kan virke som et let opkald at foretage, men du har ikke brugt 7 års SMB1-fjernelsessmerter, som kunderne så, da jeg først begyndte at gøre det valgfrit og selvinstallerende. Det ville i første omgang bryde en masse virksomheder.

Test i lille skala for hånd. Implementere i bølger, ved hjælp af politik.

Du skal bruge udfasede gruppepolitikudrulninger til at foretage disse ændringer, når du har foretaget små, håndlavede implementeringer på udvalgte servere og klienter-spræng ikke bare disse indstillinger overalt, ellers vil du have en dårlig uges afslutningssamtale. Jeg anbefaler at starte med den tungeste bruger af SMB – dit eget IT-team. Vi kalder dette ” at spise din egen hundemad .”Hvis dit teams bærbare computere og apps og adgang til fildeling ser ud til at fungere godt, når du har implementeret dine indgående og udgående regler, skal du oprette testgruppepolitik inden for dine brede test-og KVALITETSSIKRINGSMILJØER. Baseret på resultater, start prøveudtagning nogle afdelingsmaskiner, og udvid derefter. Tag dig god tid her-du har haft det vilde vesten i 20 år, du vil ikke rydde op i gravstenen om en helg.

indpakning

, der afslutter SMB-trinnene. Nu skal du bare gentage for NFS, SSH, SFTP, RDP og resten, og finde ud af alle de tilsvarende muligheder for MacOS. Enkelt! ; D

for at opsummere:

- skær indgående SMB-adgang på virksomhedens brandvægge.

- skær udgående SMB-adgang på virksomhedens brandvæg med undtagelser for specifikke IP-intervaller.

- opgørelse for SMB brug og aktier.for indgående og udgående blokke

- Deaktiver SMB Server, hvis virkelig ubrugt

- Test i lille skala i hånden. Implementere i bølger, ved hjælp af politik.

- vedligehold vedligehold vedligehold. Hver ny server, du tilføjer eller fjerner fra dit netværk, kan nu have en post i din beholdning og undtagelser. God defensiv sikkerhed handler om konsekvent vedligeholdelse.

distribuerede systemprotokoller hjælper din organisation med at tjene penge og få tingene gjort. Imidlertid, de kræver din respekt, hvis du vil gøre dit miljø uattraktivt for dårlige mennesker. Computere, Netværk og brugere er ikke gode til at forsvare sig selv: det er dit job.