DOS (Denial of Service) Attack Tutorial: Ping of Death, DDOS

Hvad er dos Attack?

DOS er et angreb, der bruges til at nægte legitime brugere adgang til en ressource som adgang til en hjemmeside, netværk, e-mails osv. eller gør det ekstremt langsomt. DoS er forkortelsen for Denial of Service. Denne type angreb implementeres normalt ved at ramme målressourcerne, såsom en internetserver med for mange anmodninger på samme tid. Dette resulterer i, at serveren ikke reagerer på alle anmodninger. Effekten af dette kan enten gå ned på serverne eller bremse dem ned. at afskære nogle forretninger fra internettet kan føre til betydeligt tab af forretning eller penge. Internettet og computernetværk driver mange virksomheder. Nogle organisationer såsom betaling portaler, e-handel sites helt afhænge af internettet til at gøre forretninger.

i denne tutorial vil vi introducere dig til, hvad denial of service-angreb er, hvordan det udføres, og hvordan du kan beskytte mod sådanne angreb.

emner, der er dækket af denne tutorial

- typer af DOS– angreb

- hvordan DoS– angreb fungerer

- dos-angrebsværktøjer

- DoS-beskyttelse: Forhindre et angreb

- Hacking aktivitet: Ping of Death

- Hacking aktivitet: Start et DoS-angreb

typer af DOS-angreb

der er to typer Dos-angreb, nemlig;

- Dos-denne type angreb udføres af en enkelt vært

- distribueret DoS-denne type angreb udføres af et antal kompromitterede maskiner, der alle er målrettet mod det samme offer. Det oversvømmer netværket med datapakker.

hvordan DoS-angreb fungerer

lad os se på, hvordan DoS-angreb udføres, og de anvendte teknikker. Vi vil se på fem almindelige typer angreb.

Ping of Death

ping-kommandoen bruges normalt til at teste tilgængeligheden af en netværksressource. Det virker ved at sende små datapakker til netværksressourcerne. Ping of death drager fordel af dette og sender datapakker over den maksimale grænse (65.536 bytes), som TCP/IP tillader. TCP / IP fragmentering bryder pakkerne i små bidder, der sendes til serveren. Da de sendte datapakker er større end hvad serveren kan håndtere, kan serveren fryse, genstarte eller gå ned.

Smurf

denne type angreb bruger store mængder Internet Control Message Protocol (ICMP) ping-trafikmål på en Internetudsendelsesadresse. Svaret IP-adresse er spoofed til den tilsigtede offer. Alle svarene sendes til offeret i stedet for den IP, der bruges til pings. Da en enkelt Internetudsendelsesadresse kan understøtte maksimalt 255 værter, forstærker et smurfangreb en enkelt ping 255 gange. Effekten af dette sænker netværket til et punkt, hvor det er umuligt at bruge det.

bufferoverløb

en buffer er en tidsmæssig lagerplads i RAM, der bruges til at holde data, så CPU ‘ en kan manipulere den, før den skrives tilbage til disken. Buffere har en størrelsesgrænse. Denne type angreb indlæser bufferen med flere data, som den kan indeholde. Dette får bufferen til at løbe over og ødelægge de data, den har. Et eksempel på et bufferoverløb er at sende e-mails med filnavne, der har 256 tegn.

Teardrop

denne type angreb bruger større datapakker. TCP / IP bryder dem i fragmenter, der er samlet på den modtagende vært. Angriberen manipulerer pakkerne, når de sendes, så de overlapper hinanden. Dette kan få det tilsigtede offer til at gå ned, da det forsøger at samle pakkerne igen.

SYN attack

SYN er en kort form for synkronisering. Denne type angreb drager fordel af trevejs håndtryk for at etablere kommunikation ved hjælp af TCP. SYN attack fungerer ved at oversvømme offeret med ufuldstændige SYN-meddelelser. Dette får offermaskinen til at allokere hukommelsesressourcer, der aldrig bruges, og nægte adgang til legitime brugere.

dos attack tools

følgende er nogle af de værktøjer, der kan bruges til at udføre DoS-angreb.

- Nemesy– dette værktøj kan bruges til at generere tilfældige pakker. Det virker på vinduer. Dette værktøj kan hentes fra http://packetstormsecurity.com/files/25599/nemesy13.zip.html. På grund af programmets art, hvis du har et antivirusprogram, vil det højst sandsynligt blive opdaget som en virus.

- Land and LaTierra-dette værktøj kan bruges til IP– spoofing og åbning af TCP – forbindelser

- Blast-dette værktøj kan hentes fra http://www.opencomm.co.uk/products/blast/features.php

- Panther-dette værktøj kan bruges til at oversvømme et offers netværk med UDP-pakker.

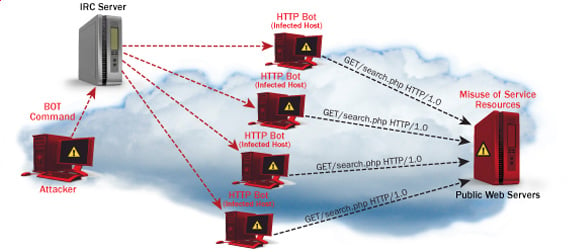

- Botnets-disse er skarer af kompromitterede computere på internettet, der kan bruges til at udføre et distribueret lammelsesangreb.

DoS beskyttelse: Forhindre et angreb

en organisation kan vedtage følgende politik for at beskytte sig mod lammelsesangreb.

- angreb som SYN flooding drager fordel af fejl i operativsystemet. Installation af sikkerhedsrettelser kan hjælpe med at reducere chancerne for sådanne angreb.Intrusion detection systems kan også bruges til at identificere og endda stoppe ulovlige aktiviteter

- brandvægge kan bruges til at stoppe simple DoS-angreb ved at blokere al trafik fra en angriber ved at identificere hans IP.

- routere kan konfigureres via adgangskontrollisten for at begrænse adgangen til netværket og slippe mistanke om ulovlig trafik.

Hackingaktivitet: Ping of Death

Vi antager, at du bruger vinduer til denne øvelse. Vi antager også, at du har mindst to computere, der er på det samme netværk. DoS-angreb er ulovlige på netværk, som du ikke har tilladelse til at gøre. Dette er grunden til, at du bliver nødt til at opsætte dit eget netværk til denne øvelse.

Åbn kommandoprompten på målcomputeren

indtast kommandoen ipconfig. Du får resultater svarende til dem, der er vist nedenfor

i dette eksempel bruger vi oplysninger om mobilt bredbåndsforbindelse. Vær opmærksom på IP-adressen. Bemærk: For at dette eksempel skal være mere effektivt, og du skal bruge et LAN-netværk.

Skift til den computer, du vil bruge til angrebet, og åbn kommandoprompten

Vi vil pinge vores offercomputer med uendelige datapakker på 65500

Indtast følgende kommando

ping 10.128.131.108 –t |65500

her,

- “ping” sender datapakkerne til offeret

- “10.128.131.108” er offerets IP-adresse

- “- t” betyder, at datapakkerne skal sendes, indtil programmet er stoppet

- “- l” angiver den datalastning, der skal sendes til offeret

Du får resultater svarende til dem, der er vist nedenfor

oversvømmelse af målcomputeren med datapakker har ikke meget effekt på offeret. For at angrebet skal være mere effektivt, skal du angribe målcomputeren med pings fra mere end en computer.

ovenstående angreb kan bruges til at angribe routere, internetservere osv.

Hvis du vil se virkningerne af angrebet på målcomputeren, kan du åbne task manager og se netværksaktiviteterne.

- Højreklik på proceslinjen

- Vælg start task manager

- Klik på fanen Netværk

- Du får resultater svarende til følgende

hvis angrebet er vellykket, skal du kunne se øgede netværksaktiviteter.

Hackingaktivitet: Start et DoS-angreb

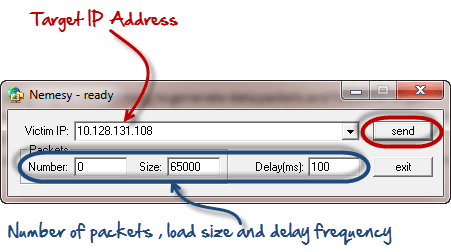

i dette praktiske scenario skal vi bruge Nemesy til at generere datapakker og oversvømme målcomputeren, routeren eller serveren.

Som nævnt ovenfor vil Nemesy blive opdaget som et ulovligt program af din anti-virus. Du bliver nødt til at deaktivere antivirusprogrammet til denne øvelse.

- Hent Nemesy frahttp://packetstormsecurity.com/files/25599/nemesy13.zip.html

- pak det ud og kør programmet Nemesy.du får følgende grænseflade

indtast mål-IP-adressen i dette eksempel; Vi har brugt den mål-IP, vi brugte i ovenstående eksempel.

her,

- 0 som antallet af pakker betyder uendelig. Du kan indstille det til det ønskede nummer, hvis du ikke vil sende, infinity datapakker

- størrelsesfeltet angiver de databytes, der skal sendes, og forsinkelsen angiver tidsintervallet i millisekunder.

Klik på send-knappen

Du skal kunne se følgende resultater

titlen bar vil vise dig antallet af pakker sendt

klik på halt knappen for at stoppe programmet fra at sende datapakker.

Du kan overvåge task manager på målcomputeren for at se netværksaktiviteterne.

Resume

- et lammelsesangreb har til hensigt at nægte legitime brugere adgang til en ressource såsom et netværk, en server osv.

- Der er to typer angreb, lammelsesangreb og distribueret lammelsesangreb.

- et lammelsesangreb kan udføres ved hjælp af SYN Flooding, Ping of Death, Teardrop, Smurf eller bufferoverløb

- sikkerhedsrettelser til operativsystemer, routerkonfiguration, brandvægge og indbrudsdetekteringssystemer kan bruges til at beskytte mod lammelsesangreb.