Glosario de Active Directory: Términos y Conceptos Fundamentales

En esta publicación, voy a enumerar y explicar la terminología más utilizada en Active Directory y tecnologías relacionadas.

Si es nuevo en Active Directory, este será un gran recurso para que se familiarice con los conceptos básicos y fundamentales de Active Directory.

He agrupado términos en diferentes secciones para facilitar su comprensión y referencia. Algunos temas pueden ser muy técnicos, he proporcionado terminología corta y fácil de entender. Luego proporciono recursos adicionales al final de cada sección si desea obtener más información.

Tabla de contenidos:

- Aspectos básicos de Active Directory: Comience aquí

- Servicios de Active Directory

- DNS de Active Directory

- Replicación de Active Directory

- Seguridad de Active Directory (Autenticación, Protocolos de seguridad, Permisos)

- Consolas de administración de Active Directory

- DHCP

- Directiva de grupo

Aspectos básicos de Active Directory

Estos son términos básicos con los que debe estar familiarizado manejo de Active Directory .

Active Directory

Active Directory es un servicio de directorio que centraliza la administración de usuarios, equipos y otros objetos dentro de una red. Su función principal es autenticar y autorizar usuarios y equipos en un dominio de Windows. Por ejemplo, cuando un usuario inicia sesión en un equipo del dominio, comprueba el nombre de usuario y la contraseña que se enviaron para verificar la cuenta. Si se trata de un nombre de usuario y contraseña válidos, el usuario se autentica e inicia sesión en el equipo.

No se confunda con los tres términos siguientes que se refieren a Active Directory.

- AD-Es solo una abreviatura de Active Directory

- AD DS-Es un servidor que ejecuta el Rol de Servicios de dominio de Active Directory

- Controlador de dominio – También es un servidor que ejecuta el Rol de Servicio de dominio de Active Directory. Se recomienda tener varios controladores de dominio por razones de conmutación por error.

Servicios web de Active Directory (ADWS)

Dominio

El dominio es una estructura lógica de contenedores y objetos dentro de Active Directory. Un dominio contiene los siguientes componentes:

- Una estructura jerárquica para usuarios, grupos, equipos y otros objetos

- Servicios de seguridad que proporcionan autenticación y autorización a los recursos del dominio y otros dominios

- Directivas que se aplican a usuarios y equipos

- Un nombre DNS para identificar el dominio. Cuando inicia sesión en un equipo que forma parte de un dominio, inicia sesión en el nombre de dominio DNS. Mi dominio DNS es ad.activedirectorypro.com, así es como se identifica mi dominio.

Árbol de dominios

Cuando agrega un dominio secundario a un dominio primario, crea lo que se denomina árbol de dominios. Un árbol de dominios es solo una serie de dominios conectados entre sí de manera jerárquica, todos utilizando el mismo espacio de nombres DNS. Si activedirectorypro.com era agregar un dominio llamado entrenamiento, o videos que se llamarían training.activedirectorypro.com y videos.activedirectorypro.com. Estos dominios forman parte del mismo árbol de dominios y se crea automáticamente una confianza entre los dominios padre e hijo.

Niveles funcionales

Bosque

Un bosque es una colección de árboles de dominio. El árbol de dominios comparte un contenedor de configuración y esquema común. El árbol de dominios está conectado a través de una confianza transitiva. La primera vez que instala Active Directory y crea un dominio, también está creando un bosque.

FQDN-Nombre de dominio completo

FSMO

Un controlador de dominio tiene varias funciones que se denominan roles FSMO. Todos estos roles están instalados en el primer controlador de dominio en un bosque nuevo, puede mover roles a través de varios DCs para ayudar con el rendimiento y la conmutación por error.Maestro de esquema: el maestro de esquema es un rol de todo el bosque que gestiona todos los cambios en el esquema de Active Directory.

Objetos

Al trabajar con Active Directory, trabajará principalmente con objetos. Los objetos se definen como un grupo de atributos que representan un recurso en el dominio. A estos objetos se les asigna un identificador de seguridad único (SID) que se utiliza para conceder o denegar el acceso del objeto a los recursos del dominio. Los tipos de objetos predeterminados creados en un nuevo dominio en Active Directory son:

- Unidad organizativa (OU): una OU es un objeto contenedor que puede contener diferentes objetos del mismo dominio. Usarás unidades organizativas para almacenar y organizar cuentas de usuario, contactos, equipos y grupos. También vinculará objetos de directiva de grupo a una unidad organizativa.

- Usuarios: las cuentas de usuario se asignan principalmente a usuarios asignados para obtener acceso a los recursos de dominio. También se pueden usar para ejecutar programas o servicios del sistema.

- Computadora: Simplemente es una computadora que está unida al dominio.Grupos

- : hay dos tipos de objetos, un grupo de seguridad y un grupo de distribución. Un grupo de seguridad es una agrupación de cuentas de usuarios que se pueden usar para proporcionar acceso a recursos. Los grupos de distribución se utilizan para las listas de distribución de correo electrónico.

- Contactos-Un contacto se utiliza con fines de correo electrónico. No puede iniciar sesión en el dominio como contacto y no se puede usar para proteger permisos.

- Carpeta Compartida – Al publicar una carpeta compartida en Active Directory crea un objeto. La publicación de carpetas compartidas en AD facilita a los usuarios la búsqueda de archivos y carpetas compartidos dentro del dominio.

- Compartir impresora: Al igual que las carpetas compartidas, puede publicar impresoras en Active Directory. Esto también facilita a los usuarios la búsqueda y el uso de impresoras en el dominio.

LDAP (Protocolo ligero de Acceso a directorios)

Catálogo global (GC)

El servidor de catálogo global contiene una réplica completa de todos los objetos y se utiliza para realizar búsquedas en todo el bosque. De forma predeterminada, el primer controlador de dominio de un dominio se designa como servidor GC, se recomienda tener al menos un servidor GC para cada sitio para mejorar el rendimiento.

Motor de base de datos Jet

La base de datos de Active Directory se basa en el motor Jet Blue de Microsoft y utiliza el Motor de almacenamiento Extensible (ESE) para trabajar con los datos. La base de datos es un único archivo llamado ntds.dit, de forma predeterminada se almacena en la carpeta %SYSTEMROOT%\NTDS y en cada controlador de dominio.

Papelera de reciclaje

La papelera de reciclaje de Active Directory permite a los administradores recuperar fácilmente elementos eliminados, esto no está habilitado de forma predeterminada. Cómo habilitar la guía paso a paso de la papelera de reciclaje.

Controlador de dominio de solo lectura (RODC)

Los servidores RODC contienen una copia de solo lectura de la base de datos de Active Directory y no permiten cambios en AD. Su propósito principal es para sucursales y ubicaciones con poca seguridad física.

Esquema

El esquema de Active Directory define todas las clases de objetos que se pueden crear y utilizar en un bosque de Active Directory. También define todos los atributos que pueden existir en un objeto. En otras palabras, es un modelo de cómo se pueden almacenar los datos en Active Directory. Por ejemplo, una cuenta de usuario es una instancia de la clase de usuario, utiliza atributos para almacenar y proporcionar información sobre ese objeto. Una cuenta de equipo es otra instancia de una clase que también está definida por sus atributos.

Hay muchas clases y atributos a menos que su programación o resolución de problemas avanzados no sea necesario saber todo sobre el esquema.

SYSVOL

El sysvol es una carpeta muy importante que se comparte en cada controlador de dominio. La ubicación predeterminada es %SYSTEMROOT% \ SYSVOL \ sysvol y se compone de lo siguiente:

- Objetos de directiva de grupo

- Carpetas

- Scripts

- Puntos de unión

Tombstone

Tombstone es un objeto eliminado de AD que no se ha eliminado de la base de datos, el objeto técnicamente permanece en la base de datos durante un período de tiempo. Durante este período de tiempo, el objeto se puede restaurar.

Atributos de nombre de objeto

Los siguientes son algunos atributos importantes con los que debe estar familiarizado al trabajar con Active Directory.

- userPrincipalName (UPN) – Este es un nombre de inicio de sesión común que tiene el formato de una dirección de correo electrónico. Un UPN se ve así, [email protected], un UPN se puede usar para iniciar sesión en un dominio de Windows.

- objectGUID: Este atributo se utiliza para identificar de forma única una cuenta de usuario. Incluso si la cuenta cambia de nombre o se mueve, el objectGUID nunca cambia.

- sAMAccountName: Este atributo es usuario para los inicios de sesión de cuentas en un dominio. Era el medio principal para iniciar sesión en un dominio para versiones anteriores de Windows, aún se puede usar en versiones modernas de Windows.

- objectSid – Este atributo es el identificador de seguridad (SID) del usuario. El servidor utiliza el SID para identificar a un usuario y su pertenencia a un grupo para autorizar el acceso de los usuarios a los recursos de dominio.

- SIDHistory: Este atributo contiene los SID anteriores para el objeto user. Esto solo es necesario si un usuario se ha movido a otro dominio.

- Nombre distinguido relativo (RDN) – El RDN es el primer componente del nombre distinguido. Es el nombre del objeto en Active Directory en relación con su ubicación en la estructura jerárquica de AD

- Nombre distinguido (DN): el atributo DN localiza objetos en el directorio. Los servicios y las aplicaciones suelen usar este atributo para localizar objetos en Active Directory. un DN se compone de los siguientes componentes:

- CN – nombre común

- OU – unidad organizativa

- DC – componente de dominio

Grupos

Los grupos se utilizan para recopilar cuentas de usuarios, equipos y objetos de contacto en unidades de administración. La creación de grupos facilita el control de los permisos de los recursos y la asignación de recursos, como impresoras y carpetas. Hay dos tipos de grupos

- Distribución: Las aplicaciones de correo electrónico utilizan grupos de distribución para enviar fácilmente un correo electrónico a un grupo de usuarios.

- Seguridad – los grupos de Seguridad son un grupo de cuentas que se pueden utilizar para asignar fácilmente a un recurso o solicitar permisos. Por ejemplo, si quisiera bloquear una carpeta para el departamento de Recursos humanos, podría poner a todos los empleados en un grupo de seguridad y aplicar el grupo a la carpeta en lugar de a cada cuenta individual.

Ámbito de grupo

El ámbito de grupo identifica si el grupo se puede aplicar en el dominio o bosque. Estos son los tres ámbitos de grupo:

- Universal-Puede contener objetos de otros grupos universales y de cualquier dominio del árbol o bosque.

- Global: Puede contener objetos del dominio y utilizarse en cualquier árbol o bosque de dominios.

- Dominio local: Puede contener objetos de cualquier dominio, pero solo se puede aplicar al dominio en el que se creó.

Recursos:

Comprensión de Lápidas, Active Directory y Cómo protegerlo

Esquema de Active Directory

Niveles funcionales de Bosque y Dominio

Active Directory: Conceptos Parte 1

Servicios de Active Directory

Active Directory incluye varios otros servicios que pertenecen a los servicios de dominio de Active Directory, estos servicios incluyen:

Servicios de certificados de Active Directory (AD CS)

Este es un rol de servidor que le permite crear una infraestructura de clave pública (PKI) y proporcionar certificados digitales para su organización. Los certificados se pueden usar para cifrar el tráfico de red, el tráfico de aplicaciones y para autenticar usuarios y equipos. Cuando ve https en una dirección de navegador, significa que está utilizando un certificado para cifrar la comunicación del cliente al servidor.

Servicios de dominio de Active Directory (AD DS)

Consulte descripción de Active Directory

Servicios de federación de Active Directory (AD FS)

Active Directory Lightweight Directory Services (AD LDS)

Servicios de administración de derechos de Active Directory (AD RMS)

DNS de Active Directory

El sistema de nombres de dominio es un servicio que proporciona resolución de nombres, más comúnmente resolución de nombre de host a dirección IP. En esta sección, aprenderá sobre algunos de los componentes importantes de DNS.

Registros de recursos

Un registro de recursos es una entrada en el sistema DNS que ayuda a localizar recursos en función de la IP o un nombre de dominio. Hay muchos tipos de registros de recursos, a continuación se muestra una lista de tipos de registros comunes:

- A – asigna un nombre de host a una dirección IPv4

- AAAA – Asigna un nombre de host a una dirección IPv6

- CNAME – Asigna un alias a un nombre de host

- MX – Se usa para localizar un servidor de correo

- NS – Específicos un servidor de nombres para un dominio

- PTR – Asigna una dirección IPv4 a un nombre de host. El reverso de un disco A.

- SOA-Contiene información administrativa

- SRV-Se utiliza para localizar servidores que alojan servicios específicos

- TXT-Puede contener varios datos. A menudo se usa para verificar dominios y razones de seguridad.

DNS dinámico (DDNS)

El DNS dinámico es un método para que los clientes registren y actualicen dinámicamente sus registros de recursos con un servidor DNS. Esto permite a los clientes que usan DHCP actualizar automáticamente su registro DNS cuando cambia su dirección IP.

Nombre de host

Zones

Envejecimiento y eliminación de registros de DNS

Esta es una función que se puede habilitar para ayudar a automatizar la limpieza de registros DNS obsoletos. He creado un post que explica más y proporciona instrucciones paso a paso para configurar los DNS de caducidad y el Borrado.

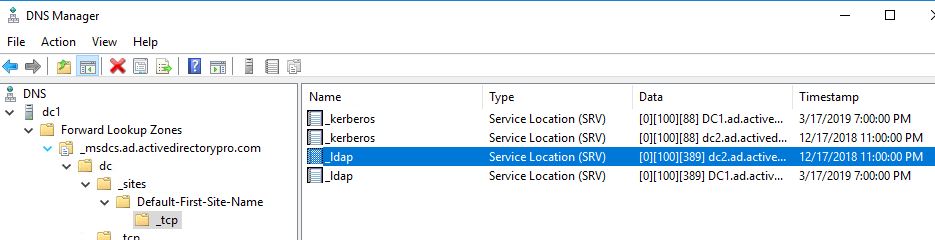

Registros SRV utilizados por Active Directory

En un dominio de Windows, los registros SRV son utilizados por los clientes para localizar controladores de dominio para Active Directory. Al instalar el servicio AD DS, el proceso creará automáticamente los registros SRV para Active Directory.

- Active Directory crea sus registros SRV en las siguientes carpetas, donde Domain_Name es el nombre de su dominio:

- Forward Lookup Zones/Domain_Name/_msdcs/dc/_sites/Default-First-Site-Name/_tcp Forward Lookup Zones/Domain_Name/_msdcs/dc/_tcp

Aquí hay una captura de pantalla de mi DNS:

Reenviadores

Los reenviadores DNS son servidores que resuelven nombres de host que su servidor DNS interno no puede resolver, principalmente dominios externos, como la navegación por Internet. Puede configurar para reenviar solicitudes de DNS a cualquier servidor de su elección, a menudo se utiliza un ISP.

Sugerencias de raíz

El servidor de sugerencias de raíz es otro método para resolver nombres de host que el servidor interno no puede resolver. La diferencia es que estos servidores sirven como la zona DNS raíz para Internet. Son administrados por varios grandes organizados para seguridad y redundancia. Puede usar sugerencias de raíz o reenvíos para resolver nombres externos.

Recursos:

Lista completa de tipos de registros de recursos DNS

Cómo verificar que se han creado registros DNS SRV para un controlador de dominio

Sugerencias de raíz frente a reenviadores

Prácticas recomendadas de DNS

Replicación de Active Directory

La replicación es el proceso que garantiza que los cambios realizados en un controlador de dominio se replicen en otros controladores de dominio del dominio.

Objetos de conexión

El objeto de conexión especifica qué controladores de dominio se replican entre sí, con qué frecuencia y sus contextos de nombres.

KCC

El Comprobador de coherencia de conocimiento (KCC) es un proceso que se ejecuta en todos los controladores de dominio y genera una topología de replicación basada en los sitios, subredes y objetos de enlace a sitios.

Subredes

Una subred es una parte lógica de una red IP. Las subredes se utilizan para agrupar dispositivos en una red específica, a menudo por ubicación, edificio o planta. Si tiene un entorno de varios sitios, Active Directory necesita conocer las subredes para que pueda identificar correctamente los recursos más eficientes. Si no se proporciona esta información, los clientes pueden autenticarse y usar el controlador de dominio incorrecto.

Sitio

Un sitio es una colección de subredes. Los sitios de Active Directory ayudan a definir el flujo de replicación y la ubicación de recursos para clientes, como un controlador de dominio.

Enlace al sitio

Los enlaces al sitio le permiten configurar qué sitios están conectados entre sí.

Puente de enlace de sitio

Un puente de enlace de sitio es una conexión lógica entre sitios. Es un método para representar lógicamente la conectividad transitiva entre sitios.

Topología de sitio

La topología de sitio es un mapa que define la conectividad de red para la replicación y la ubicación de los recursos en el bosque de Active Directory. La topología del sitio es coherente con varios componentes, incluidos sitios, subredes, enlaces de sitios, puentes de enlaces de sitios y objetos de conexión.

Replicación intra-sitio

Esta es la replicación que se produce entre controladores de dominio en el mismo sitio.

Replicación Entre sitios

En un entorno con varios sitios, un cambio en un sitio necesita ser replicado a otro sitio. Esto se denomina replicación entre sitios.

Recursos:

Cómo funciona la replicación de Active Directory

Conceptos de replicación de Active Directory

Seguridad de Active Directory (Autenticación, Protocolos de seguridad, Permisos)

Kerberos

Kerberos es un protocolo de seguridad que permite a los usuarios demostrar su identidad de forma segura para obtener acceso a los recursos de dominio.

Centro de distribución de claves (KDC)

KDC es un servicio que se ejecuta en controladores de dominio y suministra tickets de sesión utilizados en el protocolo de autenticación Kerberos.

Nombres principales de servicio (SPN)

SPN es un identificador único de una instancia de servicio.

NTLM

NTLM es una colección de protocolos de seguridad utilizados para autenticar, proporcionar integridad y confidencialidad a los usuarios. Kerberos es el protocolo de autenticación preferido y se utiliza en las versiones modernas de Windows, NTLM todavía está disponible para clientes y sistemas antiguos en un grupo de trabajo.

Permisos NTFS

Los permisos NTFS le permiten definir quién está autorizado para acceder a un archivo o carpeta. A continuación se muestra una lista de los permisos básicos que puede establecer:

- Control total: Esto da a los usuarios los derechos para agregar, modificar, mover y eliminar archivos y carpetas.

- Modificar: Otorga a los usuarios vistas y derechos para modificar

- Leer & Ejecutar: Otorga a los usuarios derechos de vista y ejecución

- Derechos de solo lectura

- Derechos de escritura a un archivo y agregar nuevas carpetas

Permisos para compartir

Los permisos para compartir definen el nivel de acceso a recursos compartidos, como una carpeta. Hay tres permisos compartidos básicos:

- Lectura: Otorga a los usuarios derechos de visualización de la carpeta y subcarpetas

- Cambio: Otorga a los usuarios derechos de lectura y modificación

- Control total: Otorga a los usuarios derechos de modificación, cambio y lectura.

Lista de control de acceso discrecional (DACL)

Una DACL identifica qué cuenta permite o deniega el acceso a un objeto, como un archivo o una carpeta.

Entradas de control de acceso (ACE)

DACL contiene ASEs, el ACE define qué cuenta y qué nivel de acceso se va a conceder al recurso. Si no hay un AS presente, el sistema niega todo acceso al objeto.

Lista de Control de Acceso al sistema (SACL)

La SACL permite a los administradores registrar los intentos de acceso a un objeto de seguridad.

Política de contraseñas detalladas

Recursos:

Kerberos para el Administrador ocupado

Descripción técnica de Autenticación de Windows

Diferencias entre Permisos Compartidos y NTFS

Listas de control de acceso

Consolas de administración de Active Directory

Esta sección incluye las consolas de administración que deberá usar para administrar las diversas tecnologías de Active Directory. Necesitará instalar las Herramientas de Administración Remota de Servidores (RSAT) para acceder a estas consolas de administración.

Usuarios y equipos de Active Directory (ADUC)

Esta es la consola más utilizada para administrar usuarios, equipos, grupos y contactos.

Acceso directo: dsa.msc

Centro de Administración de Active Directory (ADAC)

Dominios y confianzas de Active Directory

Esta consola se utiliza para elevar el modo de dominio o el nivel funcional de un dominio o bosque. También se utiliza para administrar relaciones de confianza.

Sitios y servicios de Active Directory

Esta es la consola principal para administrar la replicación. Esta consola se utiliza para administrar objetos de topología de sitio, objetos de conexión, programar la replicación, forzar la replicación manualmente, habilitar el catálogo global y habilitar el almacenamiento en caché de grupo universal.

Edit ADSI

Administración de DFS

Esta consola se usa para administrar espacios de nombres DFS y replicación DFS.

DHCP

Esta consola se utiliza para crear ámbitos DCHP, ver información de arrendamiento y todo lo relacionado con DHCP.

DNS

Esta consola se utiliza para crear zonas DNS, registros de recursos y administrar todo lo relacionado con DNS.

Administración de directivas de grupo

PowerShell

Recursos:

Protocolo de Control Dinámico de Host (DHCP)

Ámbito

- Nombre del ámbito: este es el nombre del ámbito. Dale un nombre descriptivo para que sea fácil identificar para qué dispositivos es.

- Rango de direcciones IP: Este es el rango de direcciones IP que desea que utilicen los dispositivos. Por ejemplo, exclusiones de direcciones IP 10.2.2.0/24

- : puede especificar para excluir la dirección IP del ámbito. Esto es útil si tiene dispositivos en la subred que necesitan una IP estática, como un enrutador o un servidor.

- Duración del arrendamiento: el arrendamiento especifica cuánto tiempo tiene un cliente una dirección IP antes de devolverla al grupo.

- Opciones de DHCP: Hay varias opciones diferentes que puede incluir cuando DHCP asigna una dirección IP. Más información sobre esto a continuación

Opciones de DHCP

Hay muchas opciones de DCHP, a continuación se muestran las opciones más utilizadas en un dominio de Windows.

- 003 router-La puerta de enlace predeterminada de la subred

- 005 Servidor DNS-La dirección IP de los clientes del servidor DNS debe usarse para la resolución de nombres.

- 015 Nombre de dominio DNS: El sufijo DNS que debe usar el cliente, a menudo el mismo que el nombre de dominio.

Filtrado DHCP

El filtrado DHCP se puede utilizar para denegar o permitir dispositivos en función de su dirección MAC. Por ejemplo, lo uso para impedir que los dispositivos móviles se conecten a nuestra wifi segura.

Superámbitos

Un superámbito es una colección de ámbitos DHCP. Esto se puede usar cuando se desea unir a ámbitos juntos. Honestamente, nunca he usado esto.

Ámbitos divididos

Este es un método para proporcionar tolerancia a fallos para un ámbito DHCP. El uso de conmutación por error DHCP no es el método preferido para la tolerancia a errores.

Conmutación por error DHCP

La conmutación por error DCHP fue una nueva característica que comenzó en la versión de servidor 2012. Permite que dos servidores DHCP compartan información de arrendamiento, lo que proporciona una alta disponibilidad para los servicios DCHP. Si un servidor deja de estar disponible, el otro servidor se hace cargo.

Recursos:

Parámetros DHCP

Directiva de grupo

La directiva de grupo le permite administrar de forma centralizada la configuración del usuario y del equipo. Puede usar la directiva de grupo para establecer directivas de contraseñas, directivas de auditoría, bloqueo de pantalla, asignación de unidades, implementación de software, una unidad, configuración de office 365 y mucho más.

Los objetos de directiva de grupo (GPO)

Los GPO son una colección de configuraciones de directiva que se utilizan para aplicar a equipos o usuarios.

Frecuencia de actualización de directivas de grupo

Las estaciones de trabajo cliente y los servidores de miembros actualizan sus directivas cada 90 minutos. Para evitar abrumar a los controladores de dominio, se agrega un intervalo de desplazamiento aleatorio a cada máquina. Esto evita que todas las máquinas soliciten actualizaciones de directivas de grupo desde el centro de distribución al mismo tiempo y puedan bloquearlo.

Procesamiento de directivas

Las directivas de grupo se aplican en el siguiente orden

- Local

- Sitio

- Dominio

- Unidad organizativa (OU)

Herencia de bloques

De forma predeterminada, los objetos de directiva de grupo se heredan. Para cambiar este comportamiento, puede usar la opción de herencia de bloques a nivel de unidad organizativa.

Sin anulación

Si desea aplicar directivas y evitar que se bloqueen, utilice la opción sin anulación.

Configuración de usuario

En un GPO hay configuraciones de usuario y de equipo. La configuración de usuario solo se aplica a objetos de usuario. Si configura la configuración de usuario en el GPO, el GPO debe aplicarse a los objetos de usuario.

Configuración del equipo

La configuración del equipo en un GPO es una configuración que se puede aplicar a un equipo. Si configura los parámetros del equipo, el GPO debe aplicarse a los objetos del equipo.

Conjunto de directivas resultante (RSoP)

Conjunto de directivas resultante es una herramienta de Microsoft integrada en Windows 7 y versiones posteriores. Proporciona a los administradores un informe sobre la configuración de directiva de grupo que se está aplicando a los usuarios y equipos. También se puede utilizar para simular ajustes con fines de planificación.

Tengo un tutorial completo en mi artículo Cómo usar RSoP para comprobar y solucionar problemas de configuración de directiva de grupo.

Preferencias de directiva de grupo

Las preferencias de directiva de grupo se utilizan principalmente para configurar parámetros que se pueden cambiar posteriormente a nivel de cliente. Las preferencias también tienen la opción de hacer segmentación avanzada, como aplicar a una determinada unidad organizativa, versión de Windows, usuarios de un grupo, etc. Las preferencias se usan comúnmente para configurar lo siguiente:

- Asignaciones de unidades

- Configuración del registro

- Instalar impresoras

- Programar tareas

- Establecer permisos de archivos y carpetas

- Establecer configuraciones de alimentación

Plantillas

Puede instalar plantillas de directiva de grupo adicionales para ampliar los GPO predeterminados suministrados por Microsoft. Algunas plantillas comunes utilizadas son Office 365, Chrome, Firefox y las suministradas por aplicaciones de terceros. Las plantillas son archivos basados en xml generalmente en formato ADM o extensión de archivo ADMX.

Recursos:

Arquitectura de Directiva de grupo

Descripción general de la Directiva de grupo

¿Me he perdido algo? ¿Tienes algo que compartir? Házmelo saber en los comentarios a continuación.

Herramienta Recomendada: SolarWinds Server & Application Monitor

![]()

Esta utilidad fue diseñado para Monitorear de Active Directory y otros servicios críticos, como DNS & DHCP. Detectará rápidamente problemas de controladores de dominio, evitará errores de replicación, rastreará los intentos de inicio de sesión fallidos y mucho más.

Lo que más me gusta de SAM es que es fácil de usar el panel de control y las funciones de alerta. También tiene la capacidad de monitorear máquinas virtuales y almacenamiento.

Descargue la versión de Prueba Gratuita Aquí