Más allá del borde: Cómo Proteger el tráfico de pymes en Windows

Hola, amigos, Ned aquí de nuevo. Las organizaciones son buenas cortafuegos en el borde de la red para detener a los intrusos entrantes. Tenemos que pasar a la prevención de las comunicaciones de red salientes y laterales. Con el auge de la informática móvil y la facilidad de los usuarios de phishing, comprometer un dispositivo individual significa que su escudo externo no es suficiente.

Hoy discutimos cómo proteger el punto débil de su red. Me estoy centrando en Windows y SMB, pero este consejo se aplica a sus otros protocolos y sistemas operativos. Su entorno también utiliza NFS, SSH, RDP, SFTP, RPC y más en Windows, Linux y macOS.

¡Bloqueemos algunos puertos!

Segmentación y aislamiento de endpoints

Su red forma segmentos y endpoints. Los segmentos son las particiones, ya sean subredes o VLAN, e incluyen sus dispositivos conectados a VPN. Sus servidores y clientes son los puntos finales. Cuando se trata de PYMES, sus clientes y servidores no se limitan a Windows y Windows Server: pueden cumplir ambas funciones en cualquier edición. Esto no solo significa alojar un recurso compartido SMB para el acceso remoto a archivos; SMB es en sí mismo una especie de protocolo de transporte para muchos otros protocolos de aplicaciones heredados que utilizan Canalizaciones con nombre, RPC y otra tecnología para sus herramientas y aplicaciones de administración.

De forma predeterminada, ninguna versión de Windows permite comunicaciones SMB entrantes después de la configuración; las reglas integradas de Firewall de Windows Defender (anteriormente llamadas Firewall de Windows) impiden el acceso al puerto TCP / 445. Sin embargo, el firewall permite SMB salientes y, si crea un recurso compartido SMB, habilita las reglas del firewall para permitir SMB entrantes. Este artículo no exige que compre 1,000 firewalls de hardware como si estuviera en una película de hackers de mierda, se trata de usar ese Firewall Defender incluido en cada máquina con Windows que posea.

Nuestro objetivo aquí es hacer que sea mucho más difícil que sus datos salgan de la red o que sus dispositivos se ataquen entre sí dentro de la red. No estamos tratando de hacer que toda la red sea impermeable a todas las amenazas. Estamos tratando de hacer que su red sea tan irritante para un atacante que simplemente pierda interés e vaya tras otro objetivo.

No estoy aquí para enseñarle el firewall integrado, es un producto grande pero bien documentado:

- Firewall de Windows Defender con Guía de Diseño de Seguridad Avanzada

- Firewall de Windows Defender con Guía de Implementación de seguridad Avanzada

No se preocupe, si todavía está utilizando Windows Server 2012 R2 o what what the h Windows Windows 7, estos siguen siendo aplicables.

Lo que no sabes es que mi presentación favorita sobre este tema es la charla de Jessica Payne «Desmitificar el firewall de Windows» en Ignite New Zealand 2016. Si nunca has oído hablar del cortafuegos o lo has estado usando durante años, esta charla es increíble, y deberías verlo todo.

¿Ves? ¡Te dije que era bueno! Jessica es el trato.

Reducir su matriz de PYMES

Este es el plan:

- Cortar el acceso entrante de PYMES en los firewalls corporativos.

- Corte el acceso saliente de SMB en el firewall corporativo con excepciones para rangos de IP específicos.

- Inventario para uso y acciones de PYMES.

- Configurar el firewall de Windows Defender para bloques entrantes y salientes

- Deshabilitar el servidor SMB si realmente no se usa

- Prueba a pequeña escala a mano. Despliegue en waves, utilizando policy.

Cortar el acceso entrante de SMB en los firewalls corporativos

La parte más fácil que probablemente ya haya completado. Bloquee la entrada TCP / puerto 445 desde Internet en sus firewalls de hardware. Ahora, cualquier persona dentro de su red, incluidos los dispositivos conectados a VPN, no será accesible directamente desde el exterior.

Cortar el acceso de salida de PYMES en el firewall corporativo con excepciones

Es muy poco probable que necesite permitir que cualquier PYMES salientes acceda a Internet a menos que la esté utilizando como parte de una oferta de nube pública. Con Azure Files SMB, en su lugar, podría usar una VPN. Debería restringir ese tráfico saliente solo a esos rangos de IP de servicio. Los documentamos aquí:

- Direcciones IP de Azure datacenter

- Azure remote apps

- Direcciones IP de Microsoft O365

Inventario para uso y recursos compartidos de PYMES

Si nuestro objetivo es detener la comunicación innecesaria dentro de su red, necesitamos inventariar PYMES.

- ¿Qué terminales de servidor sabes que necesitan para permitir que las PYMES entrantes desempeñen su función?

- ¿Necesitan acceso entrante de todos los clientes, solo de ciertas redes o solo de ciertos nodos?

- De los endpoints restantes del servidor, ¿cuáles simplemente permiten la entrada de PYMES y es necesario?

Esta fue la parte fácil. Ahora la parte difícil:

- De los puntos finales del sistema operativo de su cliente (Windows 10, por ejemplo), ¿cuáles conoce que requieren acceso SMB entrante

- Necesitan acceso entrante de todos los clientes, solo de ciertas redes o solo de ciertos nodos?

- De los puntos finales del sistema operativo de su cliente, ¿cuáles simplemente permiten la entrada de PYMES y es necesario?

- De los puntos finales del sistema operativo de su cliente, que ni siquiera necesitan ejecutar el servicio de servidor SMB?

- De todos sus endpoints, ¿cuáles podemos forzar a permitir solo SMB salientes de la manera más segura y minimalista?

Los servidores de archivos y los Controladores de dominio obviamente requieren que SMB inbound desempeñe su función. Otras funciones y características integradas también pueden ser útiles, y hemos documentado muchas de ellas en Descripción general del servicio y requisitos de puertos de red para Windows. Es probable que se deba acceder a los servidores de archivos y DCs desde cualquier lugar dentro de la red, pero es posible que algunos servidores de aplicaciones solo necesiten acceso desde otros dos servidores de aplicaciones en la misma subred.

Puede examinar los recursos compartidos en servidores y clientes utilizando un práctico script llamado Get-FileShares de Sam Boutros y decidir si estos recursos compartidos son legítimos, si alguna vez fueron legítimos y ahora no lo son, o si fueron hechos por Chad, el joven salvaje, el sobrino del director de Tecnología. Demostré este guion en MS Ignite 2019, lo atrapé a las 0: 9: 45 en mi presentación » Plan para el Día Z 2020: ¡Se acerca el fin del soporte técnico de Windows Server 2008!»

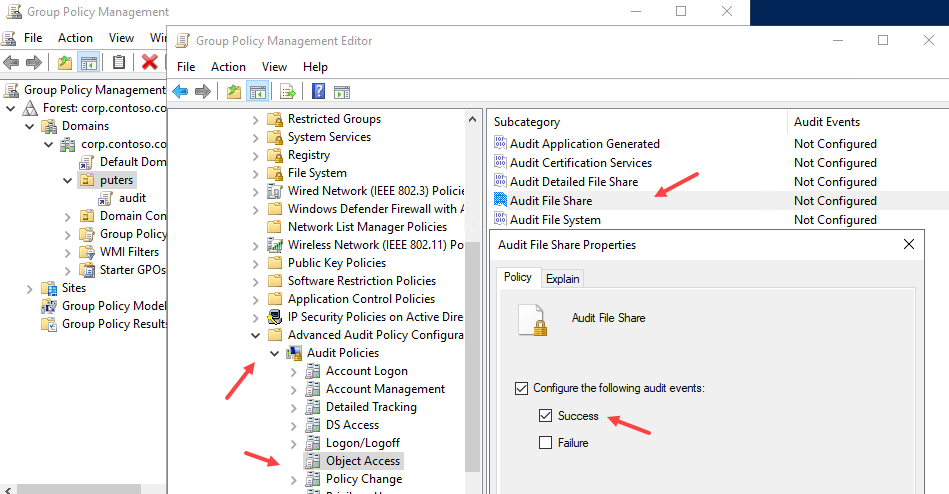

Es posible que también necesite habilitar la auditoría:

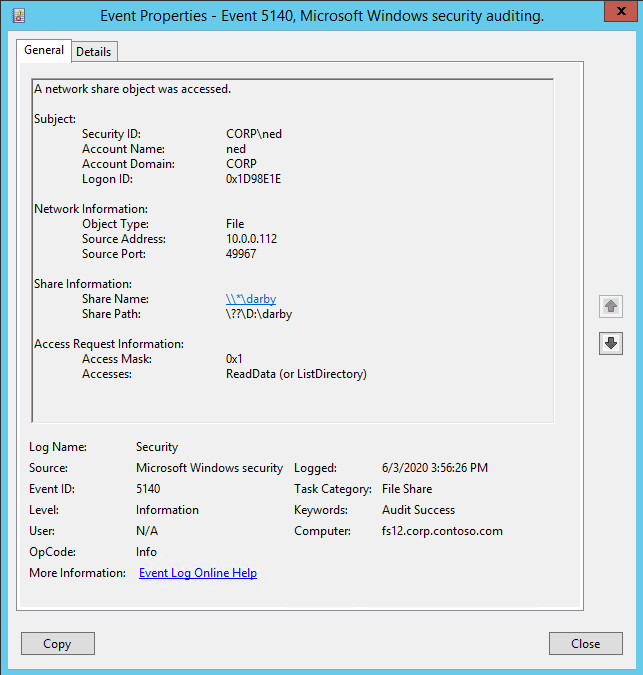

Desde Windows Vista y Windows Server 2008, ha tenido acceso a una pista de auditoría de acceso entrante para PYMES. Lo habilita como parte de la directiva de grupo y lo implementa en cualquier conjunto de nodos que desee comprobar. Se encuentra en:

Directivas de configuración del equipo Configuración de Windows Configuración de seguridad Directiva de auditoría avanzada Directivas de auditoría Recursos compartidos de archivos de acceso a objetos

¡Tan visible!

Esta pista de auditoría puede ser hablada, debe habilitar / deshabilitar en ráfagas o recopilar usando sus soluciones de monitoreo de registro de eventos que ejecuta como parte de su capa de detección de amenazas. ¡Claro que sí! Ejem.

El examen de estos registros le permitirá saber qué nodos están hablando con qué endpoints sobre SMB y le ayudará a decidir si los recursos compartidos de un endpoint están realmente en uso, cuáles no necesitan existir o si el servidor no tiene clientes SMB obvios.

Configurar firewall de Windows Defender para bloques entrantes y salientes

Si está buscando una guía paso a paso sobre la configuración de firewalls, revise nuestros documentos; mi entrada de blog nunca será tan buena y también soy muy perezoso. Pero podemos hablar de tácticas. La clave a entender es bloquear las comunicaciones entrantes y salientes de una manera muy determinista utilizando reglas que incluyen excepciones y agregan seguridad de conexión adicional. Un ataque común es convencer a un usuario final para que acceda a un recurso compartido de PYMES al igual que lo engañarías para que acceda a un sitio web malvado. Envíales un enlace por correo electrónico, convéncelos de que hagan clic, y ahora están enviando credenciales NTLM o ejecutando ejecutables mean. Una política de firewall de salida que impide el uso de conexiones SMB no solo fuera de la seguridad de su red administrada, sino incluso dentro de su red para permitir solo el acceso al conjunto mínimo de servidores y no a cualquier otra máquina es una verdadera defensa de movimiento lateral.

La referencia aquí para la configuración del firewall para PYMES es Evitar que el tráfico de PYMES entre en conexiones laterales y entre o salga de la red. Esta base de conocimientos cubre las reglas precisas de firewall para PYMES que debe establecer para que las conexiones entrantes y salientes coincidan con su inventario. Quiero destacar algunos puntos importantes en esa KB:

- La KB tiene plantillas de reglas de entrada que se basan en cualquier tipo de perfil de red.

- La base de conocimientos tiene plantillas de reglas de salida definidas por perfiles de red de dominio/privado, es decir, de confianza, pero una para los perfiles de invitado/público. Esto último es particularmente importante para hacer cumplir en dispositivos móviles y teletrabajadores domésticos que dejan la seguridad de su firewall bloqueando el tráfico saliente. Hacer cumplir esto en las computadoras portátiles reducirá las probabilidades de que los ataques de phishing envíen a los usuarios a servidores maliciosos para recopilar credenciales o ejecutar código de ataque que ganará ese punto de apoyo. En un mundo en el que tantos usuarios se han ido a casa para detener la propagación de enfermedades, la definición de «su red» se ha ampliado.

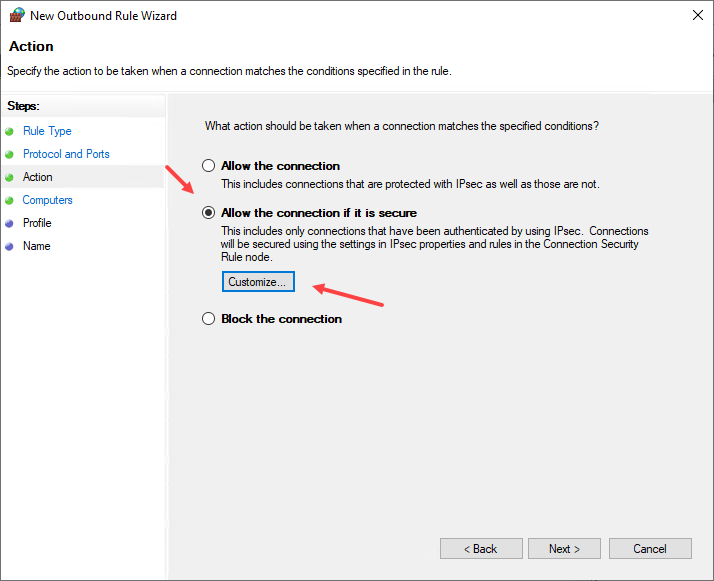

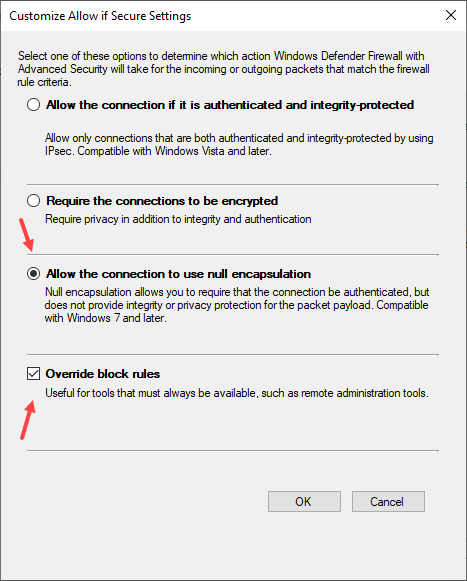

- La base de conocimientos tiene plantillas para crear una lista de bloqueos global que contiene una lista de «permitir» para Controladores de Dominio y Servidores de archivos (como mínimo) y un arma muy importante en sus esfuerzos por detener las conexiones a servidores externos maliciosos llamada «Permitir una conexión si es segura»:

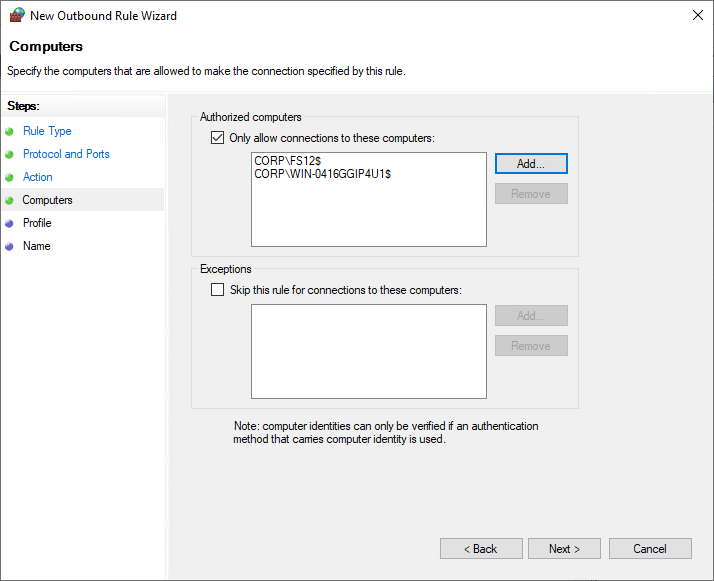

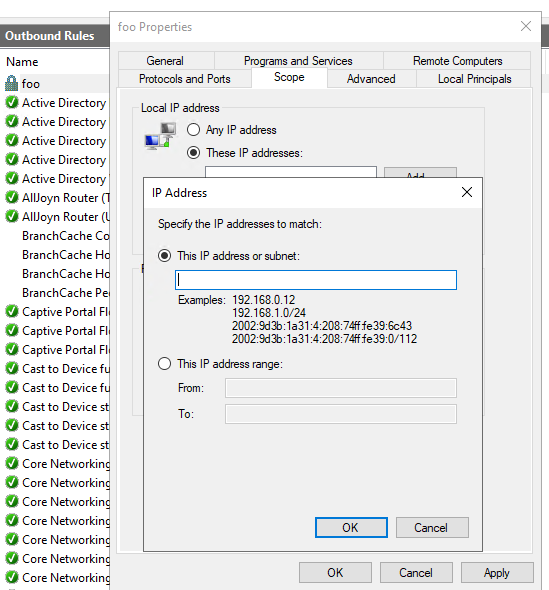

La opción «Permitir la conexión si es segura» permite la anulación de una regla de bloque global. Puede usar el sencillo pero menos seguro «Permitir que la conexión use encapsulación nula «junto con» anular reglas de bloque», que se basa efectivamente en Kerberos y membresía de dominio para la autenticación. Defender Firewall permite opciones más seguras como IPSEC, pero requerirán más de usted. Al proporcionar estas opciones de conexión segura, ahora obtiene acceso a ámbitos como equipos autorizados y dirección IP:

Si ves el video de Jessica Payne de arriba, aprenderás mucho más sobre esto. ¡En serio!

El impacto defensivo de esta estratificación significa que los atacantes deben determinar qué pequeño conjunto de servidores permitidos son objetivos válidos que deben controlarse o reemplazarse sin detección, todo dentro de su red interna. El movimiento lateral amplio y el ransomware de salto de cliente ya no podrán cargar a las PYMES en el dispositivo del usuario final. Cuando hablo de ser un objetivo demasiado irritante, a esto me refiero. Sí, todas esas cosas son posibles, pero ha aumentado su probabilidad de atraparlas, requirió una gran cantidad de reconocimiento y atención adicionales del atacante, rompió una tonelada de código perezoso escrito por criminales y, francamente, lo hace poco atractivo.

Este tipo de protección de salida en el firewall de Windows también es una excelente técnica para aquellos que no desean guiar a sus teletrabajadores COVID a través de los firewalls de enrutadores domésticos cambiantes para bloquear la salida de PYMES a Internet cuando no usa VPN. Sé que están ahí fuera, ¡todos me preguntaron sobre las reglas de caducidad de contraseñas de cuentas de máquinas hace dos meses! Incluso si no pueden obtener directiva de grupo o Intune, al menos tiene un conjunto coherente de pasos o scripts para un control remoto de mesa de ayuda.

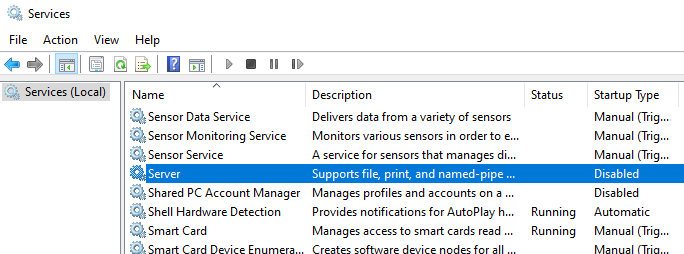

Deshabilitar el servidor SMB si realmente no se usa

Es posible que sus clientes de Windows e incluso algunos de sus servidores de Windows no requieran que el servicio de servidor SMB se ejecute en absoluto. Aquí está mi propia computadora portátil de superficie de trabajo con servidor SMB deshabilitado:

Mucho más seguro que cualquier firewall es la falta completa de un servicio de servidor SMB que se ejecute en absoluto. Este paso requerirá que comprenda fundamentalmente sus procesos y aplicaciones y conlleva el riesgo de una experiencia de solución de problemas muy confusa en un año después de que haya olvidado hacer esto.

Nota: He debatido hacer este servicio bajo demanda en el futuro y tal vez desactivado de forma predeterminada en ciertas condiciones y ediciones como Windows 10 para usuarios domésticos o profesionales. Esto puede parecer una llamada fácil de hacer, pero no ha pasado 7 años de dolor de eliminación de SMB1 que vieron los clientes cuando empecé a hacerlo opcional y autoinstalable. Inicialmente rompería muchas empresas.

Prueba a pequeña escala a mano. Despliegue en waves, utilizando policy.

Debe usar implementaciones de directivas de grupo por fases para realizar estos cambios después de realizar implementaciones a pequeña escala hechas a mano en servidores y clientes seleccionados; no solo elimine estas configuraciones en todas partes o tendrá una entrevista de salida de mal día de la semana. Recomiendo comenzar con el usuario más pesado de SMB: su propio equipo de TI. A esto lo llamamos «comer tu propia comida para perros».»Si las computadoras portátiles, las aplicaciones y el acceso compartido de archivos de su equipo parecen estar funcionando bien después de implementar manualmente las reglas de firewall de entrada y salida, cree una directiva de grupo de prueba dentro de sus amplios entornos de prueba y control de calidad. En función de los resultados, comience a muestrear algunas máquinas departamentales y, a continuación, expanda. Tómese su tiempo aquí: ha tenido el salvaje oeste durante 20 años, no limpiará Tombstone en un fin de semana.

Recapitulación

Que concluye los pasos de las PYMES. Ahora simplemente repita para NFS, SSH, SFTP, RDP y el resto, descubriendo todas las opciones de firewall equivalentes de macOS y Linux. ¡Simple! ; D

Para recapitular:

- Cortar el acceso entrante de pymes en los firewalls corporativos.

- Corte el acceso saliente de SMB en el firewall corporativo con excepciones para rangos de IP específicos.

- Inventario para uso y acciones de PYMES.

- Configurar el firewall de Windows Defender para bloques entrantes y salientes

- Deshabilitar el servidor SMB si realmente no se usa

- Prueba a pequeña escala a mano. Despliegue en waves, utilizando policy.

- Mantener mantener mantener. Cada servidor nuevo que agregue o elimine de su red ahora puede tener una entrada en su inventario y excepciones de firewall. Una buena seguridad defensiva se basa en un mantenimiento constante.

Los protocolos de sistema distribuido ayudan a su organización a ganar dinero y hacer las cosas. Sin embargo, exigen su respeto si desea que su entorno sea poco atractivo para las personas malas. Las computadoras, las redes y los usuarios no son buenos para defenderse a sí mismos: ese es tu trabajo.