Beyond The Edge: Slik Sikrer DU SMB-Trafikk I Windows

Hiya folkens, Ned her igjen. Organisasjoner er gode på brannmur nettverk kanten for å stoppe innkommende inntrengere. Vi må fortsette å forhindre utgående og lateral nettverkskommunikasjon. Med fremveksten av mobil databehandling og enkel phishing-brukere, kompromitterer en individuell enhet betyr at det eksterne skjoldet ikke er nok.

I Dag diskuterer vi sikring av nettverkets underbelly. Jeg fokuserer På Windows OG SMB, men dette rådet gjelder for dine andre protokoller og operativsystemer. Miljøet ditt bruker OGSÅ NFS, SSH, RDP, SFTP, RPC og mer på Windows, Linux og MacOS.

la oss blokkere noen porter!

Segmentering og endepunktsisolering

nettverket ditt danner segmenter og endepunkter. Segmenter er partisjonene, det være seg undernett eller Vlan og inkluderer DINE VPN-tilkoblede enheter. Dine servere og klienter er endepunktene. Når DET gjelder SMB, er dine klienter og servere ikke begrenset Til Windows Og Windows Server – de kan tjene begge oppgaver på en hvilken som helst utgave. DETTE betyr ikke bare å være VERT FOR EN SMB-del for ekstern filtilgang; SMB er i seg selv en slags transportprotokoll for mange andre eldre applikasjonsprotokoller ved Hjelp Av Navngitte Rør, RPC og annen teknologi for administrasjonsverktøy og apper.

som standard tillater Ingen VERSJON Av Windows innkommende SMB-kommunikasjon etter oppsett; den innebygde Windows Defender-Brannmuren (tidligere Kalt Windows Firewall) – reglene hindrer tilgang TIL TCP / port 445. Brannmuren tillater imidlertid utgående SMB, og hvis du oppretter EN smb-deling, gjør den det mulig for brannmurreglene å tillate innkommende SMB. Denne artikkelen krever ikke at du kjøper 1000 maskinvarebrannmurer som om du er i noen craptastic hackerfilm – det handler om å bruke Den Defender-Brannmuren som er inkludert i hver Windows-maskin du eier.Vårt mål her er å gjøre det mye vanskeligere for dataene dine å forlate nettverket eller for enhetene dine å angripe hverandre i nettverket. Vi prøver ikke å gjøre hele nettverket ugjennomtrengelig for alle trusler. Vi prøver å gjøre nettverket ditt så irriterende for en angriper at de bare mister interessen og går etter et annet mål.

Jeg er ikke her for å lære deg den innebygde brannmuren, det er et stort produkt, men en veldokumentert en:

- Windows Defender Firewall Med Advanced Security Design Guide

- Windows Defender Firewall Med Advanced Security Deployment Guide

Ikke bekymre deg, hvis Du fortsatt bruker Windows Server 2012 R2 eller… Hva h… Windows 7, disse er fortsatt aktuelt.Det du ikke vet er At Min absolutte favorittpresentasjon noensinne om dette emnet Er Jessica Paynes snakk «Demystifying The Windows Firewall» På Ignite New Zealand 2016. Hvis du aldri har hørt om brannmuren eller har brukt den i årevis, er denne snakken fantastisk, og du bør se hele greia.

Se? Jeg sa jo at det var bra! Jessica er avtalen.

Redusere SMB-matrisen

Her Er planen:

- Klipp inngående SMB-tilgang på bedriftens brannmurer.

- Klipp utgående SMB-tilgang på bedriftens brannmur med unntak for bestemte IP-områder.

- Lager For SMB-bruk og aksjer.

- Konfigurer Windows Defender-Brannmur for innkommende og utgående blokker

- Deaktiver SMB-Server hvis virkelig ubrukt

- Test i liten skala for hånd. Distribuere i bølger, ved hjelp av policy.

Klipp INNKOMMENDE SMB-tilgang på bedriftens brannmurer

den enkleste delen du sannsynligvis allerede har fullført. Blokker TCP / port 445 innkommende fra internett på maskinvarebrannmurer. Nå vil ingen i nettverket ditt, inkludert VPN-tilkoblede enheter, være direkte tilgjengelig utenfra.

Kutt utgående SMB-tilgang på bedriftens brannmur med unntak

det er ekstremt usannsynlig at du må tillate utgående SMB Til Internett med mindre du bruker Det som en del av et offentlig skytilbud. Med Azure Files SMB kan du i stedet bruke EN VPN. Du bør begrense den utgående trafikken til bare de tjenestens IP-områder. Vi dokumenterer disse her:

- Azure datacenter IP-adresser

- Azure remote apps

- Microsoft O365 IP-adresser

Beholdning FOR SMB-bruk og-delinger

HVIS målet vårt er å stoppe unødvendig kommunikasjon i nettverket ditt, må VI lagre SMB.

- Hvilke serverendepunkter vet du må tillate innkommende SMB å utføre sin rolle?

- Trenger de innkommende tilgang fra alle klienter, bare bestemte nettverk, eller bare bestemte noder?

- av serverens gjenværende endepunkter, hvilke tillater BARE SMB innkommende og er det nødvendig?

dette var den enkle delen. Nå den harde delen:

- av klient OS-endepunktene dine (For Eksempel Windows 10), hvilke vet du krever innkommende SMB-tilgang

- Trenger de innkommende tilgang fra alle klienter, bare bestemte nettverk eller bare bestemte noder?

- av klientens OS-endepunkter, hvilke som bare tillater SMB innkommende og er det nødvendig?

- av klient OS-endepunktene dine, som ikke engang trenger Å kjøre SMB-servertjenesten i det hele tatt?

- av alle endepunktene dine, hvilke kan vi tvinge til å bare tillate utgående SMB på den sikreste og mest minimale måten?

Filservere og Domenekontrollere krever begge åpenbart SMB innkommende for å utføre sin rolle. Andre innebygde roller og funksjoner kan også, og vi har dokumentert mange Av Dem I Tjenesteoversikt og nettverksportkrav For Windows. DCs og filservere må sannsynligvis nås fra hvor som helst i nettverket, men noen applikasjonsserver kan bare trenge tilgang fra to andre applikasjonsservere på samme delnett.du kan undersøke aksjer på servere og klienter ved hjelp Av et praktisk skript kalt Get-FileShares Av Sam Boutros og avgjøre om disse aksjene er legitime, var en gang legitime og nå ikke, eller ble laget av chad junior wildman CTOS nevø du skulle ønske du kunne brenne sin… Jeg demonstrerte dette skriptet PÅ MS Ignite 2019, ta det på 0: 9: 45 i presentasjonen Min » Plan For Z-Day 2020: Windows Server 2008 slutt på støtte kommer!»

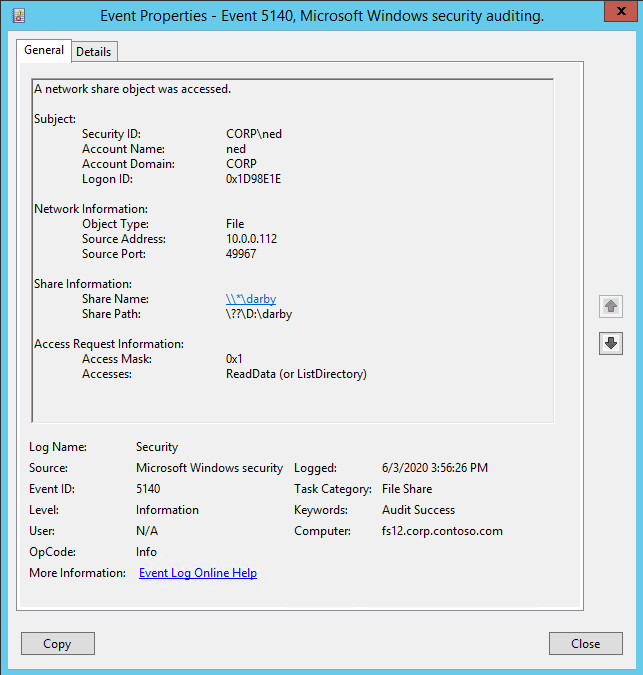

du må kanskje også aktivere overvåking:

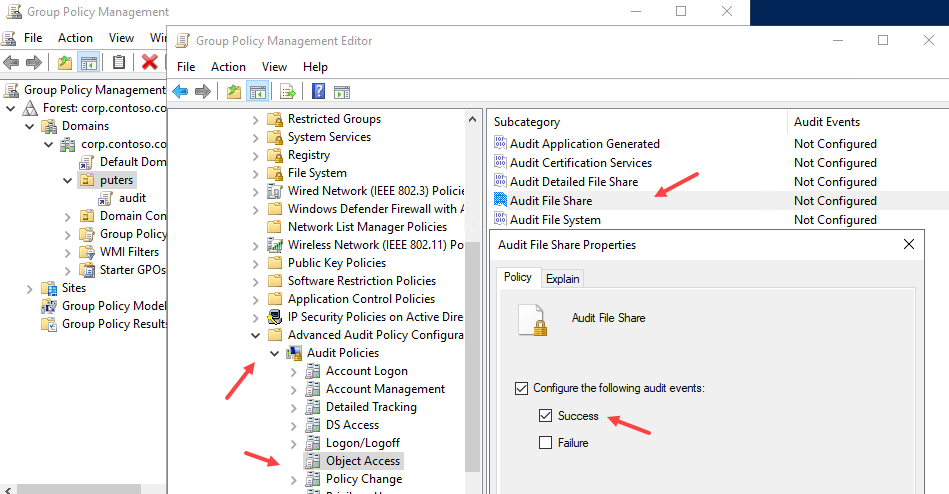

Siden Windows Vista Og Windows Server 2008 har du hatt tilgang til et revisjonsspor AV SMB-innkommende tilgang. Du aktiverer den som en del av gruppepolicy og distribuerer til det settet med noder du vil kontrollere. Den finnes under:

Datamaskinkonfigurasjonspolicyer Windows-Innstillinger Sikkerhetsinnstillinger Avansert Overvåkingspolicy Konfigurasjonspolicyer Objekttilgang Filaksjer

så synlig!

dette revisjonssporet kan bli snakkesalig, du bør aktivere / deaktivere i utbrudd eller samle inn ved hjelp av overvåkingsløsningene for hendelsesloggen som du kjører som en del av trusseloppdagingslaget. Selvfølgelig! Ahem.Ved Å Undersøke disse loggene vil Du få vite hvilke noder som snakker til hvilke endepunkter over SMB og hjelpe deg med å avgjøre om et endepunktsaksjer virkelig er i bruk, som ikke trenger å eksistere, eller hvis serveren ikke har noen åpenbare SMB-kunder.

Konfigurer Windows Defender Firewall for innkommende og utgående blokker

hvis du leter etter en trinnvis veiledning om konfigurering av brannmurer, kan du se gjennom våre dokumenter; blogginnlegget mitt vil aldri bli så bra, og jeg er også veldig lat. Men vi kan snakke taktikk. Det viktigste å forstå er å blokkere både innkommende og utgående kommunikasjon på en veldig deterministisk måte ved å bruke regler som inkluderer unntak og legge til ekstra tilkoblingssikkerhet. Et vanlig angrep er å overbevise en sluttbruker om å få tilgang til EN SMB-del, akkurat som du ville lure dem til å få tilgang til et ondt nettsted. Send dem en link, overbevise dem til å klikke, og nå er de sender LANGS NTLM legitimasjon eller kjører bety kjørbare. En utgående brannmurpolicy som forhindrer BRUK av SMB-tilkoblinger, ikke bare utenfor sikkerheten til det administrerte nettverket ditt, men også innenfor nettverket ditt, for bare å gi tilgang til det minste settet av servere og ikke noen andre maskiner, er sant sideveis bevegelsesforsvar.

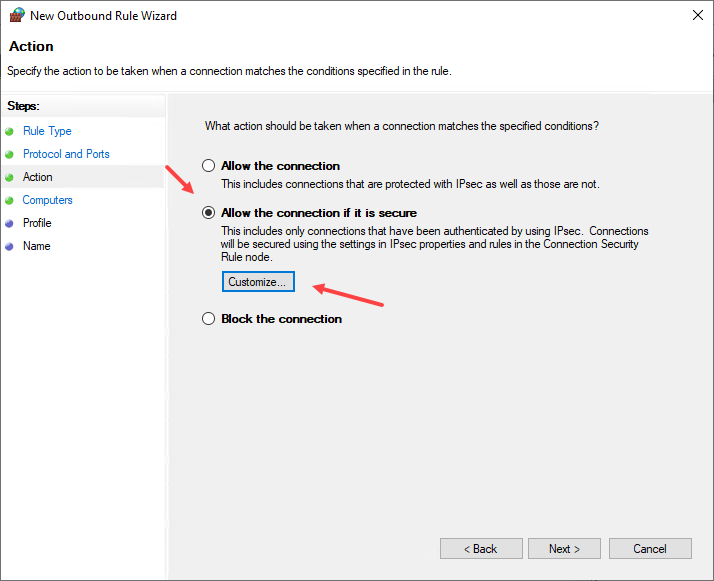

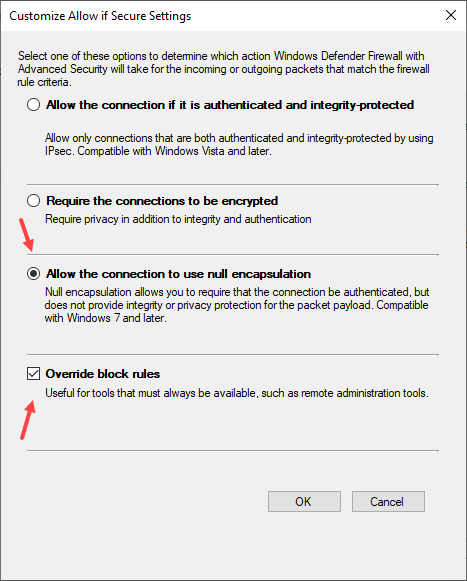

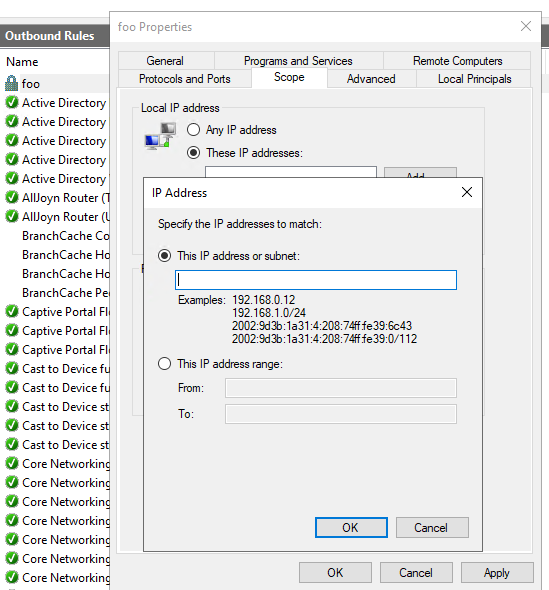

DU refererer her FOR SMB-brannmurinnstillinger Hindrer SMB-trafikk fra sideforbindelser og går inn eller ut av nettverket. DENNE KB-en dekker DE nøyaktige SMB-brannmurreglene du må angi for innkommende og utgående tilkoblinger som samsvarer med beholdningen. JEG vil ringe ut noen viktige punkter i KB:

- KB har maler av innkommende regler som er basert på noen form for nettverksprofil.

- KB har maler for utgående regler definert av domene / private – dvs. pålitelige-nettverksprofiler, men en for gjest / offentlige profiler. Sistnevnte er spesielt viktig å håndheve på mobile enheter og hjemmebaserte telependlere som lar sikkerheten til brannmuren blokkere utgående trafikk. Å håndheve dette på bærbare datamaskiner vil redusere oddsen for phishing-angrep som sender brukere til ondsinnede servere for å høste legitimasjon eller kjøre angrepskode som vil få fotfeste. I en verden hvor så mange brukere har gått hjem for å stoppe spredning av sykdom, har definisjonen av «nettverket ditt» utvidet seg.KB har maler for å bygge en global blokkeringsliste som inneholder en» tillat » – liste for Domenekontrollere og Filservere (som et minimum) og et svært viktig våpen i arbeidet med å stoppe tilkoblinger til ondsinnede eksterne servere kalt «Tillat en tilkobling hvis sikker»:

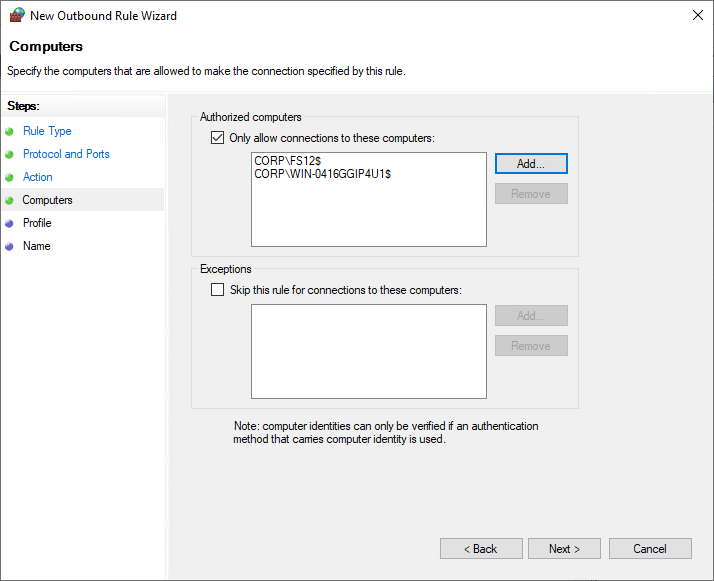

alternativet «Tillat tilkoblingen hvis den er sikker» tillater overstyring av en global blokkeringsregel. Du kan bruke den enkle, Men minst sikre «Tillat tilkoblingen å bruke nullinnkapsling» sammen med «overstyr blokkregler» som effektivt stole På Kerberos og domenemedlemskap for godkjenning. Defender Firewall gir flere sikre alternativer som IPSEC, men de vil kreve mer fra deg. Når du oppgir disse sikre tilkoblingsalternativene, får du nå tilgang til områder som autoriserte datamaskiner og IP-adresse:

hvis Du ser På Jessica Paynes video ovenfor, lærer du mye mer om dette. Virkelig!

den defensive effekten av denne lagdelingen betyr at angriperne må avgjøre hvilket lite sett med tillatte servere som er gyldige mål som må kontrolleres eller erstattes uten deteksjon, alt innenfor ditt indre nettverk. Bred sidebevegelse og klienthopping ransomware vil ikke lenger kunne piggyback SMB på sluttbrukerenheten. Når jeg snakker om å være for irriterende for et mål, er dette hva jeg mener. Ja, alle disse tingene er mulige, men du har økt sjansen til å fange dem, krevde en stor mengde ekstra recon og omsorg fra angriperen, brøt massevis av lat kode skrevet av kriminelle, og gjør deg ærlig uattraktiv.

denne typen utgående beskyttelse ved Windows-Brannmuren er også flott teknikk for de som ikke vil gå SINE COVID-telependlere gjennom å bytte hjemmeruter brannmurer for å blokkere SMB utgående til Internett når DU ikke bruker VPN. Jeg vet at du er der ute, du spurte meg om maskinkontoens passordutløpsregler for to måneder siden! Selv om de ikke kan få gruppepolicy Eller Intune, har du i det minste et konsekvent sett med trinn eller skript for En Help Desk-fjernkontroll.

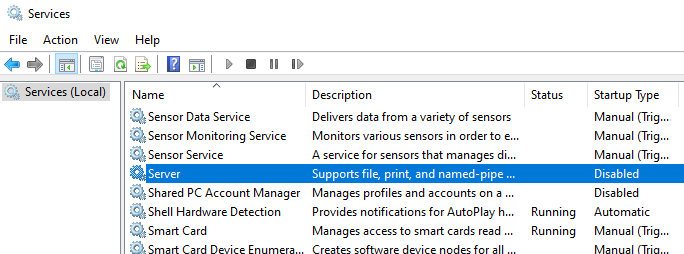

Deaktiver SMB-Server hvis virkelig ubrukt

Windows-klientene dine og til og med Noen Av Windows-Serverne dine kanskje ikke krever AT SMB-Servertjenesten kjører i det hele tatt. Her er min egen Arbeidsflate Laptop med SMB server deaktivert:

langt sikrere enn noen brannmur er den totale mangelen på EN SMB-Servertjeneste som kjører i det hele tatt. Dette trinnet som krever at du fundamentalt forstår prosessene og appene dine, og kommer med risikoen for en veldig forvirrende feilsøkingsopplevelse i et år etter at du har glemt å gjøre dette.Merk: Jeg har diskutert å gjøre denne tjenesten on-demand i fremtiden og kanskje deaktivert som standard under visse forhold og utgaver Som Windows 10 for hjemmebrukere eller Professional. Dette kan virke som en enkel samtale å gjøre, men du har ikke brukt 7 år MED SMB1 fjerning smerte kunder så da jeg først begynte å gjøre det valgfritt og selv avinstallere. Det ville i utgangspunktet bryte mange bedrifter.

Test i liten skala for hånd. Distribuere i bølger, ved hjelp av policy.

du bør bruke fasede gruppepolicyutrullinger for å gjøre disse endringene etter at du har gjort småskala, håndlagde distribusjoner på utvalgte servere og klienter. Jeg anbefaler å starte med den tyngste brukeren AV SMB – ditt EGET IT-team. Vi kaller dette » å spise din egen hundemat .»Hvis teamets bærbare datamaskiner og apper og tilgang til fildeling ser ut til å fungere godt etter at du har distribuert innkommende og utgående brannmurregler, kan du opprette testgruppepolicy i de brede test-og QA-miljøene dine. Basert på resultater, start prøvetaking noen avdelingsmaskiner, og utvid deretter ut. Ta deg tid her-du har hatt det ville vesten i 20 år, du vil ikke rydde Tombstone på en helg.

Wrap-up

som avslutter smb-trinnene. Nå bare gjenta FOR NFS, SSH, SFTP, RDP og resten, finne ut alle tilsvarende brannmuralternativer For MacOS og Linux. Enkelt! ; D

til oppsummering:

- Klipp inngående SMB-tilgang på bedriftens brannmurer.

- Klipp utgående SMB-tilgang på bedriftens brannmur med unntak for bestemte IP-områder.

- Lager For SMB-bruk og aksjer.

- Konfigurer Windows Defender-Brannmur for innkommende og utgående blokker

- Deaktiver SMB-Server hvis virkelig ubrukt

- Test i liten skala for hånd. Distribuere i bølger, ved hjelp av policy.

- Opprettholde opprettholde opprettholde. Hver ny server du legge til eller fjerne fra nettverket kan nå ha en oppføring i inventar og brannmur unntak. God defensiv sikkerhet handler om konsekvent vedlikehold.

Distribuerte systemprotokoller hjelper organisasjonen med å tjene penger og få ting gjort. Men de krever respekt hvis du vil gjøre miljøet ditt uattraktivt for dårlige mennesker. Datamaskiner, nettverk og brukere er ikke gode til å forsvare seg selv: det er jobben din.