Beyond the Edge: How to Secure SMB Traffic in Windows

Heja folks, Ned here again. Organizacje są dobre w zapory sieciowej, aby zatrzymać intruzów przychodzących. Musimy przejść do zapobiegania wychodzącej i bocznej komunikacji sieciowej. Wraz z rozwojem komputerów mobilnych i łatwością wyłudzania informacji przez użytkowników, narażanie pojedynczego urządzenia oznacza, że zewnętrzna osłona nie wystarczy.

dzisiaj dyskutujemy o zabezpieczeniu podbrzusza Twojej sieci. Skupiam się na Windows i SMB, ale ta rada dotyczy innych protokołów i systemów operacyjnych. Twoje środowisko korzysta również z NFS, ssh, RDP, SFTP, RPC i innych w systemach Windows, Linux i MacOS.

zablokujmy kilka portów!

segmentacja i izolacja punktów końcowych

Twoja sieć tworzy segmenty i punkty końcowe. Segmenty to partycje, czy to podsieci, czy sieci VLAN i obejmują urządzenia podłączone do sieci VPN. Twoje serwery i klienci są punktami końcowymi. Jeśli chodzi o SMB, twoi klienci i serwery nie są ograniczone do Windows i Windows Server-mogą pełnić obie funkcje w dowolnej edycji. Nie oznacza to tylko hostowania udziału SMB do zdalnego dostępu do plików; SMB sam w sobie jest rodzajem protokołu transportowego dla wielu innych starszych protokołów aplikacji wykorzystujących nazwane rury, RPC i inne technologie dla narzędzi i aplikacji do zarządzania.

domyślnie żadna wersja systemu Windows nie zezwala na przychodzącą komunikację SMB po konfiguracji; wbudowane reguły zapory Windows Defender (wcześniej nazywane zaporą Windows) uniemożliwiają dostęp do TCP / portu 445. Zapora sieciowa zezwala jednak na wychodzące SMB, a jeśli utworzysz udział SMB, włącza reguły zapory, aby zezwalały na przychodzące SMB. Ten artykuł nie wymaga zakupu 1000 zapór sprzętowych, jak w jakimś gównianym filmie hakera – chodzi o użycie zapory Defender zawartej w każdej posiadanej maszynie z systemem Windows.

naszym celem jest znacznie utrudnić Twoim danym opuszczenie sieci lub twoim urządzeniom atakowanie się nawzajem w sieci. Nie staramy się, aby cała sieć była odporna na wszystkie zagrożenia. Staramy się, aby Twoja sieć była tak irytująca dla atakującego, że po prostu traci zainteresowanie i podąża za innym celem.

nie jestem tutaj, aby nauczyć cię wbudowanej zapory, jest to duży produkt, ale dobrze udokumentowany:

- Zapora Windows Defender z zaawansowanym przewodnikiem projektowania zabezpieczeń

- Zapora Windows Defender z zaawansowanym przewodnikiem wdrażania zabezpieczeń

nie martw się, jeśli nadal używasz systemu Windows Server 2012 R2 lub… co… Windows 7, nadal mają zastosowanie.

nie wiesz, że moją ulubioną prezentacją na ten temat jest wykład Jessiki Payne „Demystifying the Windows Firewall” na Ignite New Zealand 2016. Jeśli nigdy nie słyszałeś o firewallu lub używasz go od lat, ta rozmowa jest niesamowita i powinieneś obejrzeć całość.

widzisz? Mówiłem, że jest dobry! Chodzi o Jessicę.

zmniejszenie macierzy SMB

oto Plan:

- wyciąć dostęp do przychodzących SMB w firmowych zaporach.

- odciął wychodzący dostęp SMB w korporacyjnej zaporze z wyjątkami dla określonych zakresów IP.

- Inwentaryzacja dla wykorzystania i udziałów SMB.

- Skonfiguruj zaporę Windows Defender dla bloków przychodzących i wychodzących

- Wyłącz serwer SMB, jeśli naprawdę nieużywany

- testuj na małą skalę ręcznie. Wdrażaj falami, korzystając z zasad.

Wytnij dostęp do przychodzących SMB w firmowych zaporach

najłatwiejsza część, którą prawdopodobnie już ukończyłeś. Blokuj TCP / port 445 przychodzący z Internetu w zaporach sprzętowych. Teraz każda osoba w Twojej sieci, w tym urządzenia podłączone do VPN, nie będzie dostępna bezpośrednio z zewnątrz.

wyciąć wychodzący dostęp SMB w korporacyjnej zaporze z wyjątkami

jest bardzo mało prawdopodobne, że będziesz musiał zezwolić jakiemukolwiek wychodzącemu SMB na dostęp do Internetu, chyba że używasz go jako części oferty chmury publicznej. W przypadku usługi Azure Files SMB można zamiast tego użyć VPN. Powinieneś ograniczać ten ruch wychodzący tylko do tych zakresów adresów IP usługi. Dokumentujemy je tutaj:

- Azure datacenter IP addresses

- Azure remote apps

- Microsoft O365 IP addresses

Inventory for SMB usage and shares

Jeśli naszym celem jest zatrzymanie niepotrzebnej komunikacji wewnątrz sieci, musimy inwentaryzować SMB.

- jakie punkty końcowe serwera potrzebujesz, aby przychodzące SMB spełniało swoją rolę?

- czy potrzebują dostępu przychodzącego od wszystkich klientów, tylko niektórych sieci, czy tylko niektórych węzłów?

- pozostałych punktów końcowych serwera, które po prostu zezwalają na wejście SMB i czy jest to konieczne?

To była łatwa część. Teraz trudna część:

- punktów końcowych systemu operacyjnego klienta (na przykład Windows 10), które z nich znasz wymagają dostępu przychodzącego SMB

- czy potrzebują dostępu przychodzącego od wszystkich klientów, tylko niektórych sieci, czy tylko niektórych węzłów?

- punktów końcowych systemu operacyjnego klienta, które po prostu pozwalają na wejście SMB i czy jest to konieczne?

- punktów końcowych systemu operacyjnego klienta, które w ogóle nie muszą uruchamiać usługi serwera SMB?

- spośród wszystkich twoich punktów końcowych, które z nich możemy wymusić, aby umożliwić wysyłanie SMB tylko w najbezpieczniejszy i najbardziej minimalny sposób?

serwery plików i kontrolery domen oczywiście wymagają SMB inbound do pełnienia swojej roli. Inne wbudowane role i funkcje mogą równie dobrze, a wiele z nich udokumentowaliśmy w przeglądzie usług i wymaganiach portów sieciowych dla systemu Windows. DCs i serwery plików prawdopodobnie muszą być dostępne z dowolnego miejsca w sieci, ale niektóre serwery aplikacji mogą po prostu potrzebować dostępu z dwóch innych serwerów aplikacji w tej samej podsieci.

Możesz sprawdzić akcje na serwerach i klientach za pomocą poręcznego skryptu o nazwie Get-FileShares sama Boutrosa i zdecydować, czy te akcje są legalne, były kiedyś legalne, a teraz nie, czy zostały wykonane przez Chada młodszego wildmana, siostrzeńca CTO, którego chciałbyś zwolnić … dygresja. Ten skrypt zademonstrowałem na MS Ignite 2019, złapałem go o 0:9: 45 w mojej prezentacji ” Plan na Z-Day 2020: Windows Server 2008 koniec wsparcia nadchodzi!”

konieczne może być również włączenie kontroli:

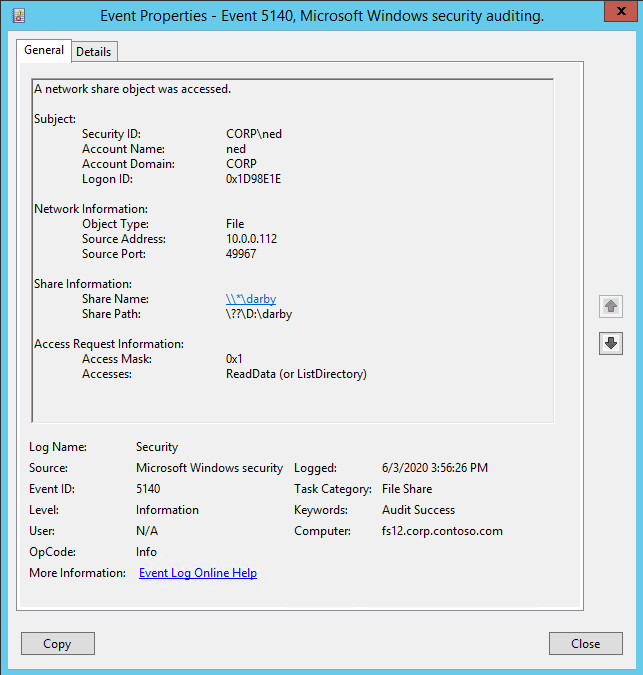

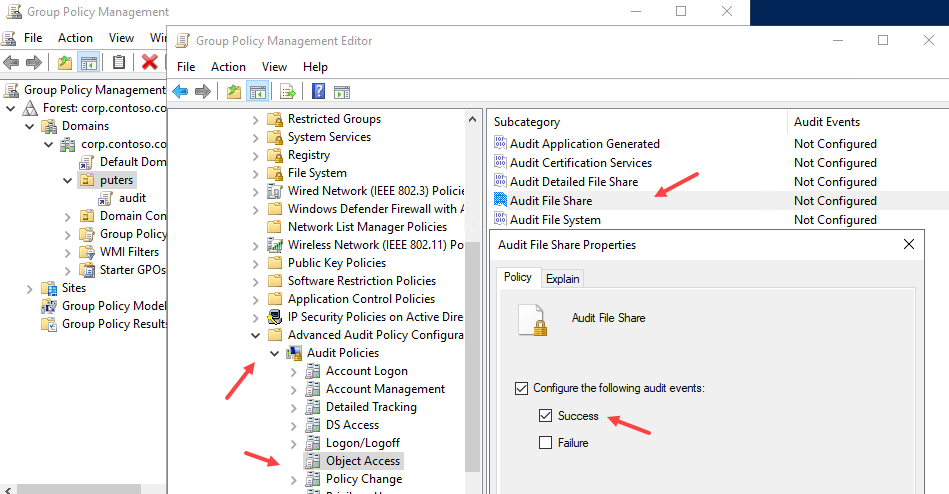

od Windows Vista i Windows Server 2008 masz dostęp do ścieżki audytu dostępu przychodzącego SMB. Włączasz go jako część zasad grupy i wdrażasz do dowolnego zestawu węzłów, które chcesz sprawdzić. Można go znaleźć w:

zasady konfiguracji komputera Ustawienia systemu Windows Ustawienia zabezpieczeń Zaawansowana konfiguracja zasad audytu Zasady audytu dostęp do obiektu akcje plików

So Discovery!

ta ścieżka audytu może być gadatliwa, powinieneś włączyć/wyłączyć w seriach lub zebrać za pomocą rozwiązań do monitorowania dziennika zdarzeń, które uruchamiasz jako część warstwy wykrywania zagrożeń. Oczywiście! Ahem.

sprawdzenie tych dzienników pozwoli Ci wiedzieć, które węzły rozmawiają z którymi punktami końcowymi nad SMB i pomoże Ci zdecydować, czy udziały punktu końcowego są naprawdę używane, które nie muszą istnieć, lub czy serwer nie ma oczywistych klientów SMB.

Konfigurowanie zapory Windows Defender dla bloków przychodzących i wychodzących

Jeśli szukasz przewodnika krok po kroku na temat konfigurowania zapór ogniowych, przejrzyj nasze dokumenty; mój wpis na blogu nigdy nie będzie tak dobry, a także jestem bardzo leniwy. Ale możemy porozmawiać o taktyce. Kluczową rzeczą do zrozumienia jest blokowanie komunikacji przychodzącej i wychodzącej w bardzo deterministyczny sposób przy użyciu reguł, które zawierają wyjątki i dodają dodatkowe bezpieczeństwo połączenia. Częstym atakiem jest przekonanie użytkownika końcowego do dostępu do akcji SMB, tak jak oszukałbyś go, aby uzyskał dostęp do złej strony internetowej. Wyślij im link, przekonaj ich do kliknięcia, a teraz wysyłają poświadczenia NTLM lub uruchamiają mean executables. Polityka wychodzącej zapory sieciowej, która uniemożliwia korzystanie z połączeń SMB nie tylko poza bezpieczeństwem zarządzanej sieci, ale nawet wewnątrz sieci, aby umożliwić dostęp tylko do minimalnego zestawu serwerów, a nie do żadnych innych maszyn, jest prawdziwą boczną obroną ruchu.

odnosisz się tutaj do ustawień zapory SMB, które uniemożliwiają ruchowi SMB boczne połączenia i wchodzenie lub wychodzenie z sieci. Ten KB obejmuje dokładne reguły zapory SMB, które należy ustawić dla połączeń przychodzących i wychodzących, aby pasowały do twojego ekwipunku. Chcę przywołać kilka ważnych punktów w tym KB:

- KB ma szablony reguł przychodzących, które są oparte na dowolnym profilu sieci.

- KB ma szablony reguł wychodzących zdefiniowanych przez profile domenowe / prywatne – tj. zaufane-sieciowe, ale jeden dla profili gości / publicznych. Ta ostatnia jest szczególnie ważna w przypadku wymuszania na urządzeniach mobilnych i domowych komputerach, które pozostawiają bezpieczeństwo zapory blokującej ruch wychodzący. Wymuszanie tego na laptopach zmniejszy szanse na ataki phishingowe wysyłające użytkowników na złośliwe serwery w celu pobrania poświadczeń lub uruchomienia kodu ataku, który zyska na tym przyczółku. W świecie, w którym tak wielu użytkowników wróciło do domu, aby powstrzymać rozprzestrzenianie się choroby, definicja „Twojej sieci” rozszerzyła się.

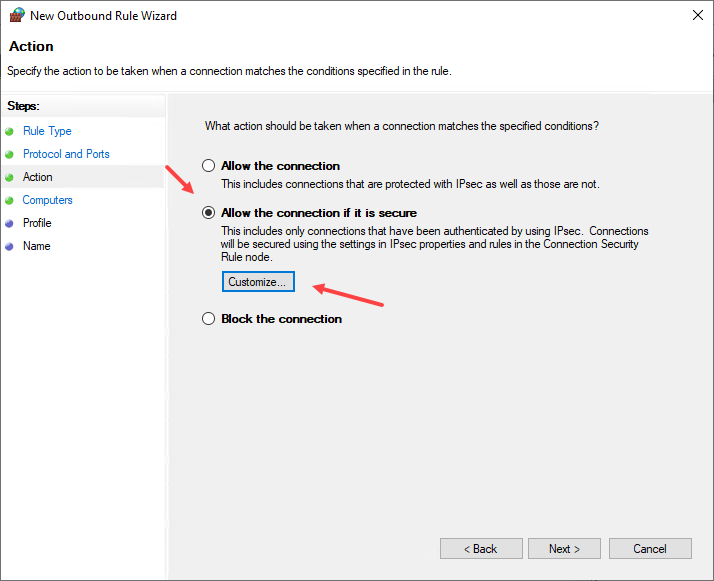

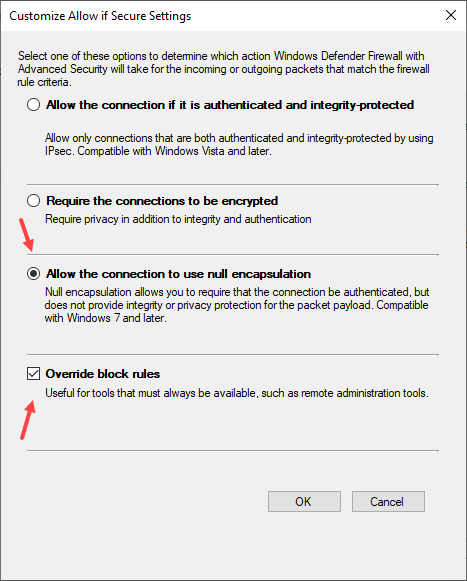

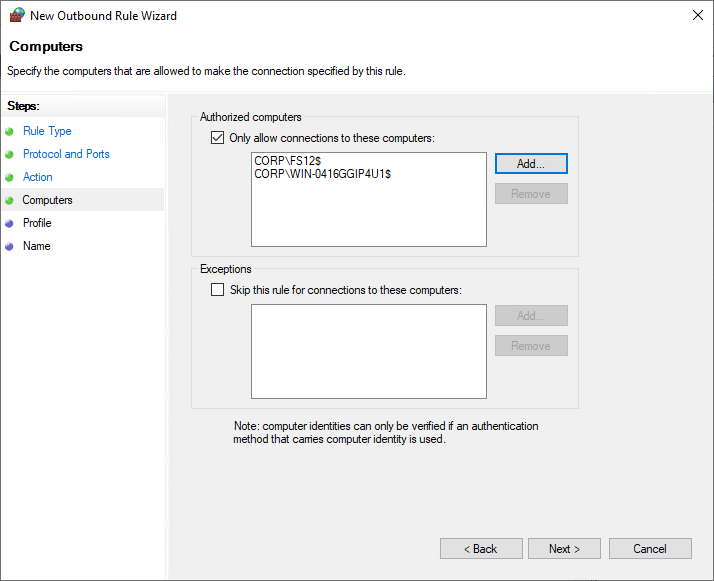

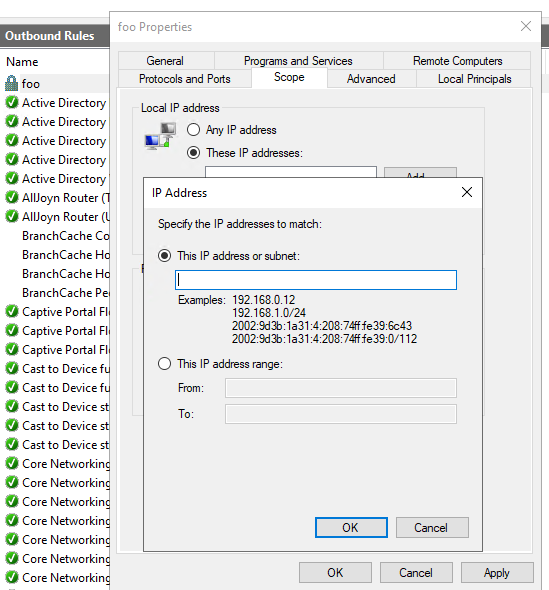

- KB ma szablony do budowania globalnej listy bloków, która zawiera listę „Zezwalaj” na kontrolery domen i serwery plików (co najmniej) oraz bardzo ważną broń w twoich wysiłkach na rzecz zatrzymania połączeń ze złośliwymi zewnętrznymi serwerami o nazwie „Zezwalaj na połączenie, jeśli jest bezpieczne”:

opcja „Zezwól na połączenie, jeśli jest bezpieczne” pozwala nadpisać globalną regułę bloku. Możesz użyć łatwego, ale najmniej bezpiecznego „Zezwól połączeniu na użycie enkapsulacji null” wraz z „zastąp reguły bloków”, które skutecznie polegają na Kerberos i członkostwie domeny w celu uwierzytelnienia. Defender Firewall pozwala na bardziej bezpieczne opcje, takie jak IPSEC, ale będą wymagać od ciebie więcej. Po udostępnieniu tych bezpiecznych opcji połączenia uzyskujesz dostęp do zakresów, takich jak autoryzowane Komputery i adres IP:

jeśli obejrzysz film Jessiki Payne powyżej, dowiesz się o tym więcej. Naprawdę!

Defensywny wpływ tego warstwowania oznacza, że atakujący muszą określić, który mały zestaw dozwolonych serwerów jest prawidłowym celem, który musi być kontrolowany lub zastąpiony bez wykrycia, wszystko w twojej wewnętrznej sieci. Oprogramowanie typu ransomware o szerokim ruchu bocznym i przeskakiwaniu przez Klienta nie będzie już mogło atakować SMB na urządzenie użytkownika końcowego. Kiedy mówię o irytowaniu celu, to właśnie mam na myśli. Tak, wszystkie te rzeczy są możliwe, ale zwiększyłeś swoją szansę na ich złapanie, wymagałeś ogromnej ilości dodatkowego zwiadu i opieki od napastnika, złamałeś tonę leniwego kodu napisanego przez przestępców i szczerze mówiąc, jesteś nieatrakcyjny.

ten rodzaj ochrony wychodzącej w Zaporze systemu Windows jest również świetną techniką dla tych, którzy nie chcą przechodzić swoich pracowników zdalnych COVID przez zmianę zapór domowych routerów, aby zablokować wychodzenie SMB do Internetu, gdy nie używasz VPN. Wiem, że tam jesteście, wszyscy pytaliście mnie o zasady wygasania hasła do konta maszynowego dwa miesiące temu! Nawet jeśli nie mogą uzyskać zasad grupy lub usługi Intune, masz przynajmniej spójny zestaw kroków lub skrypt dla pilota Help Desk.

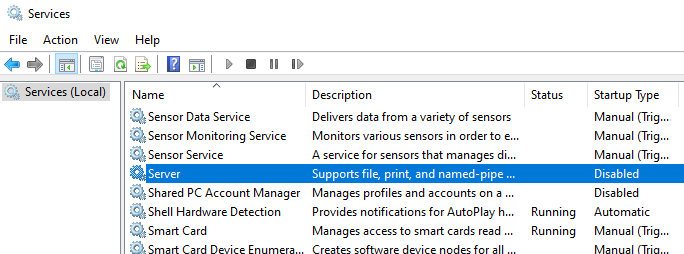

Wyłącz serwer SMB, jeśli jest naprawdę nieużywany

klienci systemu Windows, a nawet niektóre serwery systemu Windows mogą w ogóle nie wymagać działania usługi serwera SMB. Oto Mój własny Laptop z wyłączonym serwerem SMB:

znacznie bezpieczniejszy niż jakikolwiek firewall jest całkowity brak usługi serwera SMB działającej w ogóle. Ten krok, który będzie wymagał fundamentalnego zrozumienia procesów i aplikacji i wiąże się z ryzykiem bardzo mylącego rozwiązywania problemów w ciągu roku po tym, jak zapomnisz o tym.

Uwaga: debatowałem nad tworzeniem tej usługi na żądanie w przyszłości i być może domyślnie wyłączonej w pewnych warunkach i wersjach, takich jak Windows 10 dla użytkowników domowych lub profesjonalnych. Może się to wydawać łatwym do wykonania telefonem, ale nie spędziłeś 7 lat na bólu usuwania SMB1 klienci widzieli, kiedy po raz pierwszy zacząłem go Opcjonalnie i samoinstalować. Początkowo złamałoby to wiele przedsiębiorstw.

Test na małą skalę ręcznie. Wdrażaj falami, korzystając z zasad.

do wprowadzania tych zmian należy używać stopniowych wdrożeń zasad grupy po małych, ręcznie robionych wdrożeniach na wybranych serwerach i klientach-nie po prostu usuwaj tych ustawień wszędzie, bo będziesz miał zły dzień tygodnia Wywiad wyjścia. Polecam zacząć od najcięższego użytkownika SMB – własnego zespołu IT. Nazywamy to ” jedzeniem własnej karmy dla psów .”Jeśli laptopy i aplikacje Twojego zespołu oraz dostęp do udostępniania plików wydają się działać dobrze po ręcznym wdrożeniu reguł zapory przychodzącej i wychodzącej, Utwórz zasady grupy testowej w szerokich środowiskach testowych i QA. Na podstawie wyników rozpocznij pobieranie próbek niektórych maszyn departamentalnych, a następnie rozwiń. Nie spiesz się tutaj – masz dziki zachód od 20 lat, nie posprzątasz nagrobka w weekend.

podsumowanie

kończące kroki SMB. Teraz po prostu powtórz dla NFS, SSH, SFTP, RDP i reszty, zastanawiając się nad wszystkimi równoważnymi opcjami zapory sieciowej MacOS i Linux. Proste! ; D

podsumowując:

- wyciąć dostęp do SMB w firmowych firewallach.

- odciął wychodzący dostęp SMB w korporacyjnej zaporze z wyjątkami dla określonych zakresów IP.

- Inwentaryzacja dla wykorzystania i udziałów SMB.

- Skonfiguruj zaporę Windows Defender dla bloków przychodzących i wychodzących

- Wyłącz serwer SMB, jeśli naprawdę nieużywany

- testuj na małą skalę ręcznie. Wdrażaj falami, korzystając z zasad.

- Maintain maintain maintain. Każdy nowy serwer, który dodasz lub usuniesz z sieci, może teraz mieć wpis w wyjątkach magazynu i zapory. Dobra ochrona obronna to konsekwentna konserwacja.

rozproszone protokoły systemowe pomagają twojej organizacji zarabiać pieniądze i załatwiać sprawy. Jednak oni domagają się szacunku, jeśli chcesz, aby twoje środowisko nieatrakcyjne dla złych ludzi. Komputery, Sieci i użytkownicy nie są dobrzy w obronie siebie: to Twoja praca.