DoS (Denial of Service) Attack Tutorial: Ping of Death ,DDOS

co to jest atak DoS?

DOS jest atakiem używanym do odmowy prawowitym użytkownikom dostępu do zasobu, takiego jak dostęp do strony internetowej, sieci, wiadomości e-mail itp. albo bardzo wolno. DoS to skrót od Denial of Service. Ten rodzaj ataku jest zwykle realizowany przez uderzenie w zasób docelowy, taki jak serwer WWW, który ma zbyt wiele żądań w tym samym czasie. Powoduje to, że serwer nie odpowiada na wszystkie żądania. Efektem tego może być awaria serwerów lub spowolnienie ich.

odcięcie niektórych firm od Internetu może prowadzić do znacznej utraty biznesu lub pieniędzy. Internet i sieci komputerowe zasilają wiele firm. Niektóre organizacje, takie jak bramki płatnicze, witryny e-commerce, całkowicie zależą od internetu do prowadzenia działalności gospodarczej.

w tym samouczku przedstawimy Ci, czym jest denial of service attack, jak jest wykonywany i jak możesz chronić się przed takimi atakami.

tematy omówione w tym samouczku

- rodzaje ataków Dos

- jak działają ataki DoS

- narzędzia ataku DoS

- Ochrona DoS: zapobieganie atakowi

- aktywność hakerska: Ping śmierci

- aktywność hakerska: Uruchom atak DOS

rodzaje ataków Dos

istnieją dwa rodzaje ataków Dos, a mianowicie;

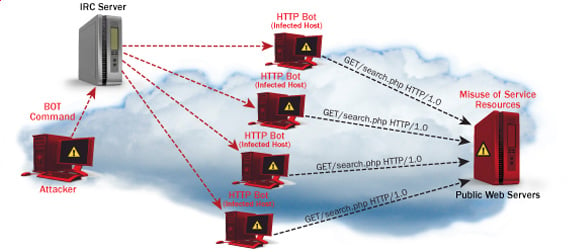

- Dos– ten typ ataku jest wykonywany przez pojedynczy host

- rozproszony DoS– ten typ ataku jest wykonywany przez wiele skompromitowanych maszyn, które wszystkie celują w tę samą ofiarę. Zalewa sieć pakietami danych.

jak działają ataki DoS

przyjrzyjmy się, jak ataki DoS są wykonywane i stosowane techniki. Przyjrzymy się pięciu typom ataków.

Ping śmierci

polecenie ping jest zwykle używane do testowania dostępności zasobów sieciowych. Działa poprzez wysyłanie małych pakietów danych do zasobu sieciowego. Ping śmierci wykorzystuje to i wysyła pakiety danych powyżej maksymalnego limitu (65 536 bajtów), na który pozwala TCP/IP. Fragmentacja TCP / IP rozbija pakiety na małe kawałki, które są wysyłane do serwera. Ponieważ wysłane pakiety danych są większe niż to, co serwer może obsłużyć, serwer może zawiesić, zrestartować lub zawiesić.

Smerf

ten typ ataku wykorzystuje duże ilości protokołu ICMP (Internet Control Message Protocol) ping traffic target at an Internet Broadcast Address. Adres IP odpowiedzi jest sfałszowany z adresem zamierzonej ofiary. Wszystkie odpowiedzi są wysyłane do ofiary zamiast IP używanego do pingowania. Ponieważ jeden adres internetowy może obsługiwać maksymalnie 255 hostów, atak smerfny wzmacnia pojedynczy ping 255 razy. Efektem tego jest spowolnienie sieci do punktu, w którym niemożliwe jest jej użycie.

przepełnienie bufora

bufor jest tymczasową lokalizacją pamięci RAM, która służy do przechowywania danych, aby procesor mógł nimi manipulować przed zapisaniem ich z powrotem na dysk. Bufory mają limit wielkości. Ten typ ataku ładuje bufor większą ilością danych, które może pomieścić. Powoduje to przepełnienie bufora i uszkodzenie przechowywanych danych. Przykładem przepełnienia bufora jest wysyłanie wiadomości e-mail z nazwami plików, które mają 256 znaków.

Teardrop

ten typ ataku wykorzystuje większe pakiety danych. TCP / IP dzieli je na fragmenty, które są montowane na hoście odbierającym. Atakujący manipuluje pakietami podczas ich wysyłania, tak aby nakładały się na siebie. Może to spowodować awarię zamierzonej ofiary podczas próby ponownego złożenia pakietów.

syn attack

SYN jest skróconą formą synchronizacji. Ten rodzaj ataku wykorzystuje trójdrożny uścisk dłoni do nawiązania komunikacji za pomocą TCP. Syn attack działa poprzez zalewanie ofiary niekompletnymi wiadomościami SYN. Powoduje to, że urządzenie ofiary przydziela zasoby pamięci, które nigdy nie są używane, i odmawia dostępu legalnym użytkownikom.

DoS attack tools

oto niektóre z narzędzi, które mogą być użyte do wykonywania ataków DoS.

- Nemesy– to narzędzie może być używane do generowania losowych pakietów. Działa w systemie windows. To narzędzie można pobrać z http://packetstormsecurity.com/files/25599/nemesy13.zip.html. Ze względu na charakter programu, jeśli masz program antywirusowy, najprawdopodobniej zostanie wykryty jako wirus.

- Land and LaTierra– to narzędzie może być używane do fałszowania IP i otwierania połączeń TCP

- Blast– to narzędzie można pobrać zhttp://www.opencomm.co.uk/products/blast/features.php

- Panther – to narzędzie może być używane do zalewania sieci ofiary pakietami UDP.

- botnety-są to tłumy skompromitowanych komputerów w Internecie, które mogą być użyte do przeprowadzenia rozproszonego ataku typu denial of service.

Ochrona DoS: Zapobieganie atakom

organizacja może przyjąć następującą zasadę, aby chronić się przed atakami typu „odmowa usługi”.

- ataki takie jak SYN flooding wykorzystują błędy w systemie operacyjnym. Instalowanie poprawek zabezpieczeń może zmniejszyć ryzyko takich ataków.

- systemy wykrywania włamań mogą być również używane do identyfikacji, a nawet zatrzymania nielegalnych działań

- zapory mogą być używane do zatrzymania prostych ataków DoS, blokując cały ruch pochodzący od atakującego, identyfikując jego IP.Routery

- można skonfigurować za pomocą listy kontroli dostępu, aby ograniczyć dostęp do sieci i usunąć podejrzewany nielegalny ruch.

Hacking Activity: Ping of Death

Zakładamy, że używasz Windows do tego ćwiczenia. Zakładamy również, że masz co najmniej dwa komputery znajdujące się w tej samej sieci. Ataki DOS są nielegalne w sieciach, do których nie masz uprawnień. Dlatego trzeba będzie skonfigurować własną sieć dla tego ćwiczenia.

Otwórz wiersz polecenia na komputerze docelowym

wprowadź polecenie ipconfig. Otrzymasz wyniki podobne do pokazanych poniżej

w tym przykładzie używamy szczegółów mobilnego połączenia szerokopasmowego. Zwróć uwagę na adres IP. Uwaga: aby ten przykład był bardziej efektywny, i musisz użyć sieci LAN.

przełącz się na komputer, którego chcesz użyć do ataku i otwórz wiersz polecenia

pingujemy nasz komputer ofiary z nieskończonymi pakietami danych 65500

wprowadź następujące polecenie

ping 10.128.131.108 –t |65500

tutaj

- „ping” wysyła pakiety danych do ofiary

- „10.128.131.108” to adres IP ofiary

- „-t” oznacza, że pakiety danych powinny być wysyłane do momentu zatrzymania programu

- „-l” określa obciążenie danych, które ma zostać wysłane do ofiary

otrzymasz wyniki podobne do tych pokazanych poniżej

)> odmowa usługi) ataki” src=”https://www.guru99.com/images/EthicalHacking/DOS_Attacks2.png”>

)> odmowa usługi) ataki” src=”https://www.guru99.com/images/EthicalHacking/DOS_Attacks2.png”>

zalanie komputera docelowego pakietami danych nie ma większego wpływu na ofiarę. Aby atak był bardziej skuteczny, powinieneś zaatakować komputer docelowy za pomocą pingów z więcej niż jednego komputera.

powyższy atak może być użyty do ataku na routery, serwery www itp.

Jeśli chcesz zobaczyć efekty ataku na komputerze docelowym, możesz otworzyć Menedżera zadań i wyświetlić działania sieciowe.

- kliknij prawym przyciskiem myszy na pasku zadań

- wybierz Uruchom Menedżera zadań

- kliknij kartę Sieć

- otrzymasz wyniki podobne do następujących

jeśli atak się powiedzie, powinieneś być w stanie zobaczyć zwiększoną aktywność sieciową.

Hacking Activity: Uruchom atak DOS

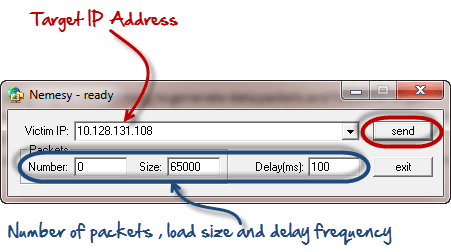

w tym praktycznym scenariuszu użyjemy Nemesy do generowania pakietów danych i zalania komputera docelowego, routera lub serwera.

Jak wspomniano powyżej, Nemesy zostanie wykryty jako nielegalny program przez twój program antywirusowy. Będziesz musiał wyłączyć program antywirusowy do tego ćwiczenia.

- Pobierz Nemesy z http://packetstormsecurity.com/files/25599/nemesy13.zip.html

- rozpakuj go i uruchom program Nemesy.exe

- otrzymasz następujący interfejs

wprowadź docelowy adres IP, w tym przykładzie; użyliśmy docelowego adresu IP, którego użyliśmy w powyższym przykładzie.

tutaj,

- 0 jako liczba pakietów oznacza nieskończoność. Można ustawić go na żądaną liczbę, jeśli nie chcesz wysyłać, pakiety danych infinity

- pole size określa bajty danych do wysłania, a opóźnienie określa przedział czasu w milisekundach.

kliknij przycisk Wyślij

powinieneś zobaczyć następujące wyniki

pasek tytułu pokaże ci liczbę wysłanych pakietów

kliknij przycisk Halt, aby zatrzymać program przed wysyłaniem pakietów danych.

możesz monitorować Menedżera zadań komputera docelowego, aby zobaczyć działania sieciowe.

podsumowanie

- celem ataku typu denial of service jest zablokowanie prawowitym użytkownikom dostępu do zasobów takich jak sieć, serwer itp.

- istnieją dwa rodzaje ataków, odmowa usługi i rozproszona odmowa usługi.

- atak typu denial of service może być przeprowadzony za pomocą syn Flooding, ping of Death, Teardrop, Smurf lub przepełnienia bufora

- łatki bezpieczeństwa dla systemów operacyjnych, Konfiguracja routera, zapory sieciowe i systemy wykrywania włamań mogą być używane do ochrony przed atakami typu denial of service.