Słownik Active Directory-terminy i podstawowe pojęcia

w tym poście zamierzam wymienić i wyjaśnić najczęściej używaną terminologię w Active Directory i powiązanych technologiach.

Jeśli jesteś nowicjuszem w Active Directory, będzie to świetne źródło do zapoznania się z podstawami Active Directory i podstawowymi pojęciami.

pogrupowałem terminy w różnych sekcjach, aby ułatwić ich zrozumienie i odniesienie. Niektóre tematy mogą być bardzo techniczne, podałem krótką i łatwą do zrozumienia terminologię. Następnie podaję dodatkowe zasoby na końcu każdej sekcji, jeśli chcesz dowiedzieć się więcej.

spis treści:

- podstawy Active Directory – Zacznij tutaj

- usługi Active Directory

- DNS Active Directory

- replikacja Active Directory

- bezpieczeństwo Active Directory (uwierzytelnianie, protokoły bezpieczeństwa, uprawnienia)

- Konsole zarządzania Active Directory

- DHCP

- Polityka grupy

podstawy Active Directory

są to podstawowe terminy, które powinieneś znać z gdy mamy do czynienia z Active Directory.

Active Directory

Active Directory to usługa katalogowa, która centralizuje zarządzanie użytkownikami, komputerami i innymi obiektami w sieci. Jego podstawową funkcją jest uwierzytelnianie i autoryzowanie użytkowników i komputerów w domenie windows. Na przykład, gdy użytkownik loguje się do komputera w domenie, sprawdza nazwę użytkownika i hasło przesłane w celu weryfikacji konta. Jeśli jest to prawidłowa nazwa użytkownika i hasło, użytkownik jest uwierzytelniany i logowany na komputerze.

nie daj się pomylić z następującymi trzema terminami, które odnoszą się do Active Directory.

- AD – jest to tylko skrót od Active Directory

- AD DS – jest to serwer, na którym działa rola usługi domeny Active Directory

- kontroler domeny – jest to również serwer, na którym działa rola usługi domeny Active Directory. Zaleca się posiadanie wielu kontrolerów domeny ze względu na przełączanie awaryjne.

Active Directory Web Services (ADWS)

domena

domena jest logiczną strukturą kontenerów i obiektów w Active Directory. Domena zawiera następujące składniki:

- hierarchiczna struktura dla użytkowników, grup, komputerów i innych obiektów

- usługi bezpieczeństwa, które zapewniają uwierzytelnianie i autoryzację zasobów w domenie i innych domenach

- zasady, które są stosowane do użytkowników i komputerów

- nazwa DNS do identyfikacji domeny. Po zalogowaniu się do komputera będącego częścią domeny logujesz się do nazwy domeny DNS. Moja domena DNS to ad.activedirectorypro.com w ten sposób identyfikowana jest moja domena.

drzewo domen

Po dodaniu domeny potomnej do domeny nadrzędnej tworzy się tzw. drzewo domen. Drzewo domen to po prostu seria domen połączonych ze sobą w sposób hierarchiczny, Wszystkie przy użyciu tej samej przestrzeni nazw DNS. Jeśli activedirectorypro.com było dodanie domeny o nazwie training, czyli filmy o nazwie training.activedirectorypro.com oraz videos.activedirectorypro.com. Domeny te są częścią tego samego drzewa domen, a zaufanie jest automatycznie tworzone między domenami nadrzędnymi i podrzędnymi.

poziomy funkcjonalne

Las

las to zbiór drzew domenowych. Drzewo domen ma wspólny schemat i kontener konfiguracji. Drzewo domen jest połączone ze sobą poprzez Transitional trust. Po pierwszej instalacji usługi Active Directory i utworzeniu domeny tworzy się również las.

FQDN – w pełni kwalifikowana nazwa domeny

FSMO

kontroler domeny ma wiele funkcji, które są określane jako role FSMO. Wszystkie te role są zainstalowane na pierwszym kontrolerze domeny w nowym lesie, możesz przenosić role w wielu DCs, aby pomóc w wydajności i przełączaniu awaryjnym.

-

Schema Master – master schematu jest rolą, która obsługuje wszystkie zmiany w schemacie Active Directory.

-

Mistrz nazewnictwa domen – jest to rola, która jest mistrzem nazw domen. Obsługuje przestrzeń nazw i dodaje usuwające nazwy domen.

-

Emulator PDC – ta rola obsługuje zmiany haseł, blokady użytkowników, zasady grupy i jest serwerem czasu dla klientów.

-

rid Master – ta rola jest odpowiedzialna za przetwarzanie zapytań rid pool ze wszystkich DCs w domenie. Gdy obiekty takie jak użytkownicy i komputery są tworzone, mają przypisany unikalny SID i względny ID (RID). Rola rid master zapewnia, że obiekty nie będą miały przypisanych tych samych SID i rid.

-

infrastructure master – jest to rola obejmująca całą domenę używana do odwoływania się do obiektów w innych domenach. Jeśli użytkownicy z domeny a są członkami grupy zabezpieczeń w domenie B, rola master infrastruktury jest używana do odwoływania się do kont w odpowiedniej domenie.

Obiekty

podczas pracy z Active Directory będziesz przede wszystkim pracować z obiektami. Obiekty są definiowane jako grupa atrybutów, które reprezentują zasób w domenie. Obiektom tym przypisywany jest unikalny identyfikator bezpieczeństwa (Sid), który służy do przyznawania lub odmawiania obiektowi dostępu do zasobów w domenie. Domyślne typy obiektów utworzone w nowej domenie w Active Directory to:

- jednostka organizacyjna (OU) – OU jest obiektem kontenera, który może zawierać różne obiekty z tej samej domeny. Będziesz używać ou do przechowywania i organizowania kont użytkowników, kontaktów, komputerów i grup. Obiekty zasad grupy można również powiązać z jednostką OU.

- użytkownicy-konta użytkowników są przypisane do użytkowników, aby uzyskać dostęp do zasobów domeny. Mogą być również używane do uruchamiania programów lub usług systemowych.

- komputer-jest to po prostu komputer, który jest połączony z domeną.

- grupy-istnieją dwa typy obiektów, grupa zabezpieczeń i grupa dystrybucji. Grupa zabezpieczeń to grupa kont użytkowników, które mogą być używane do zapewnienia dostępu do zasobów. Grupy dystrybucyjne są używane do list dystrybucyjnych poczty e-mail.

- kontakty-kontakt jest używany do celów e-mail. Nie można zalogować się do domeny jako kontakt i nie można jej używać do zabezpieczania uprawnień.

- folder współdzielony – gdy publikujesz folder współdzielony w Active Directory, tworzy on obiekt. Publikowanie folderów udostępnionych w reklamie ułatwia użytkownikom znajdowanie plików i folderów udostępnionych w domenie.

- Udostępnij drukarkę – podobnie jak foldery udostępnione możesz publikować drukarki w usłudze Active Directory. Ułatwia to również użytkownikom znajdowanie drukarek w domenie i korzystanie z nich.

LDAP (Lightweight Directory Access Protocol)

Global Catalog (Gc)

globalny serwer katalogowy zawiera pełną replikę wszystkich obiektów i służy do wykonywania wyszukiwań w lesie. Domyślnie pierwszy kontroler domeny w domenie jest oznaczony jako serwer GC, zaleca się posiadanie co najmniej jednego serwera GC dla każdej witryny w celu poprawy wydajności.

Jet Database Engine

Baza Danych Active Directory jest oparta na silniku Jet Blue firmy Microsoft i wykorzystuje Extensible Storage Engine (ESE) do pracy z danymi. Baza danych jest pojedynczym plikiem o nazwie ntds.dit, domyślnie jest przechowywany w folderze % SYSTEMROOT % \NTDS i każdym kontrolerze domeny.

Kosz

kosz Active Directory umożliwia administratorom łatwe odzyskiwanie usuniętych elementów. Jak włączyć Kosz przewodnik krok po kroku.

kontroler domeny tylko do odczytu (RODC)

serwery RODC przechowują kopię bazy danych Active Directory tylko do odczytu i nie zezwalają na zmiany w AD. Jego głównym celem jest dla oddziałów i lokalizacji o słabym bezpieczeństwie fizycznym.

schemat

schemat Active Directory definiuje wszystkie klasy obiektów, które mogą być tworzone i używane w lesie Active Directory. Definiuje również każdy atrybut, który może istnieć w obiekcie. Innymi słowy, jest to schemat przechowywania danych w usłudze Active Directory. Na przykład konto użytkownika jest instancją klasy user, używa atrybutów do przechowywania i dostarczania informacji o tym obiekcie. Konto komputerowe jest kolejną instancją klasy, która również jest zdefiniowana przez jej atrybuty.

istnieje wiele klas I atrybutów, chyba że programowanie lub rozwiązywanie jakiegoś Zaawansowanego problemu nie jest konieczne, aby wiedzieć wszystko o schemacie.

SYSVOL

SYSVOL jest bardzo ważnym folderem, który jest udostępniany na każdym kontrolerze domeny. Domyślna lokalizacja to % SYSTEMROOT % \SYSVOL\SYSVOL i składa się z następujących:

- obiekty zasad grupy

- foldery

- Skrypty

- punkty przyłączeniowe

Tombstone

Tombstone jest usuniętym obiektem z AD, który nie został usunięty z bazy danych, obiekt technicznie pozostaje w bazie przez pewien czas. W tym czasie obiekt może zostać przywrócony.

nazwa obiektu atrybuty

poniżej przedstawiono kilka ważnych atrybutów, które powinieneś znać podczas pracy z Active Directory.

- userPrincipalName (UPN) – jest to wspólna nazwa logowania w formacie adresu e-mail. UPN wygląda tak, [email protected], UPN może być używany do logowania się do domeny windows.

- objectGUID-ten atrybut służy do jednoznacznej identyfikacji konta użytkownika. Nawet jeśli nazwa konta zostanie zmieniona lub przeniesiona, objectGUID nigdy się nie zmieni.

- sAmAccountName-atrybut ten służy do logowania konta do domeny. Był to podstawowy sposób logowania się do domeny dla starszych wersji systemu Windows, nadal może być używany w nowoczesnych wersjach systemu Windows.

- objectSID – ten atrybut jest identyfikatorem bezpieczeństwa (SID) użytkownika. SID jest używany przez serwer do identyfikacji użytkownika i jego członkostwa w grupie, aby upoważnić użytkowników do dostępu do zasobów domeny.

- sIDHistory – ten atrybut zawiera poprzednie Sid dla obiektu user. Jest to potrzebne tylko wtedy, gdy użytkownik przeniósł się do innej domeny.

- Relative Distinguished Name (RDN) – RDN jest pierwszym składnikiem wyróżnionej nazwy. Jest to nazwa obiektu w Active Directory względem jego lokalizacji w strukturze hierarchicznej Ad

- Distinguished Name (DN) – atrybut DN lokalizuje obiekty w katalogu. Atrybut ten jest powszechnie używany przez usługi i aplikacje do lokalizowania obiektów w usłudze Active Directory. DN składa się z następujących komponentów:

- CN – nazwa zwyczajowa

- OU – jednostka organizacyjna

- DC – komponent domenowy

grupy

grupy służą do gromadzenia kont użytkowników, komputerów i obiektów kontaktów do jednostek zarządzających. Tworzenie grup ułatwia kontrolowanie uprawnień do zasobów i przypisywanie zasobów, takich jak drukarki i foldery. Istnieją dwa rodzaje grup

- Dystrybucja – grupy dystrybucyjne są używane przez aplikacje e-mailowe t łatwo wysłać e-mail do grupy użytkowników.

- bezpieczeństwo – grupy zabezpieczeń to grupa kont, które można łatwo przypisać do zasobu lub ubiegać się o uprawnienia. Na przykład, gdybym chciał zablokować folder dla działu HR, mógłbym po prostu umieścić wszystkich pracowników w grupie bezpieczeństwa i zastosować grupę do folderu zamiast każdego indywidualnego konta.

zakres grupy

zakres grupy określa, czy grupa może być zastosowana w domenie lub lesie. Oto trzy zakresy grup:

- uniwersalny – może zawierać obiekty z innych grup uniwersalnych i dowolnej domeny w drzewie lub lesie.

- Globalny-może zawierać obiekty z domeny i być używany w dowolnym drzewie domeny lub lesie.

- domena lokalna – może zawierać obiekty z dowolnej domeny, ale może być zastosowana tylko do domeny, w której została utworzona.

zasoby:

zrozumienie nagrobków, Active Directory i sposobu jej ochrony

schemat Active Directory

poziomy funkcjonalne lasu i domeny

Active Directory: koncepcje Część 1

usługi Active Directory

Active Directory zawiera kilka innych usług, które należą do usług domenowych Active Directory, usługi te obejmują:

Active Directory Certificate Services (AD CS)

jest to rola serwera, która umożliwia budowanie infrastruktury klucza publicznego (PKI) i dostarczanie certyfikatów cyfrowych dla Twojej organizacji. Certyfikaty mogą być używane do szyfrowania ruchu sieciowego, ruchu aplikacji oraz uwierzytelniania użytkowników i komputerów. Gdy widzisz https w adresie przeglądarki, oznacza to, że używa certyfikatu do szyfrowania komunikacji od klienta do serwera.

Usługi domenowe Active Directory (AD DS)

zobacz opis usługi Active Directory

usługi federacyjne Active Directory (AD FS)

Active Directory Lightweight Directory Services (AD LDS)

usługi zarządzania prawami Active Directory (AD RMS)

Active Directory DNS

Domain Name System to usługa, która zapewnia rozdzielczość nazwy, najczęściej nazwy hosta do rozdzielczości adresu IP. W tej sekcji dowiesz się o niektórych ważnych komponentach DNS.

rekordy zasobów

rekord zasobu to wpis w systemie DNS, który pomaga zlokalizować zasoby na podstawie adresu IP lub nazwy domeny. Istnieje wiele typów rekordów zasobów, poniżej znajduje się lista popularnych typów rekordów:

- a – mapuje nazwę hosta na adres IPv4

- AAAA – mapuje nazwę hosta na adres IPv6

- CNAME – mapuje alias na nazwę hosta

- MX – służy do lokalizacji serwera pocztowego

- NS – określa serwer nazw dla domeny

- PTR – mapuje adres IPv4 do nazwy hosta. Rewers płyty A.

- SOA – zawiera informacje administracyjne

- SRV – służy do lokalizacji serwerów hostujących określone usługi

- TXT – może zawierać różne dane. Często używany do weryfikacji domen i względów bezpieczeństwa.

dynamiczny DNS (DDNS)

dynamiczny DNS to metoda rejestracji i dynamicznej aktualizacji rekordów zasobów za pomocą serwera DNS. Pozwala to klientom używającym DHCP na automatyczną aktualizację rekordu DNS po zmianie adresu IP.

Nazwa hosta

strefy

starzenie i usuwanie DNS

jest to funkcja, która może być włączona, aby pomóc zautomatyzować czyszczenie starych rekordów DNS. Stworzyłem osobny post, który wyjaśnia więcej i zawiera instrukcje krok po kroku, aby skonfigurować starzenie i usuwanie DNS.

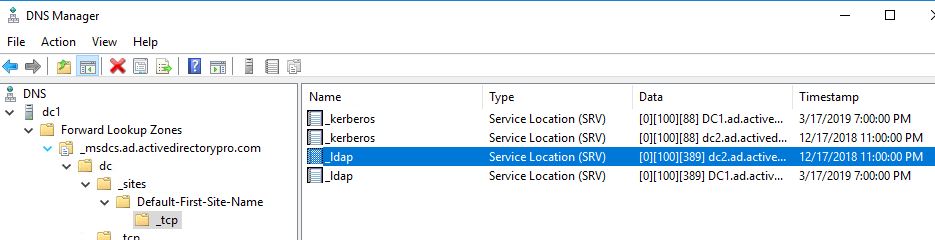

rekordy SRV używane przez Active Directory

w domenie Windows rekordy SRV są używane przez klientów do lokalizowania kontrolerów domeny dla Active Directory. Po zainstalowaniu usługi AD DS proces automatycznie utworzy rekordy SRV dla usługi Active Directory.

- Active Directory tworzy swoje rekordy SRV w następujących folderach, gdzie Domain_Name jest nazwą Twojej domeny:

- Forward Lookup Zones/Domain_Name/_msdcs/dc/_sites/Default-First-Site-Name/_tcp Forward Lookup Zones/Domain_Name/_msdcs/dc/_tcp

Oto zrzut ekranu z mojego DNS:

spedytorzy

spedytorzy DNS to serwery, które rozwiązują nazwy hostów, których wewnętrzny serwer DNS nie może rozwiązać, głównie domeny zewnętrzne, takie jak przeglądanie Internetu. Możesz skonfigurować przekazywanie żądań DNS do dowolnego wybranego serwera, często gdy używany jest dostawca usług internetowych.

podpowiedzi roota

Serwer podpowiedzi roota to kolejna metoda rozwiązywania nazw hostów, których wewnętrzny serwer nie może rozwiązać. Różnica polega na tym, że serwery te służą jako główna strefa DNS dla Internetu. Są one zarządzane przez kilka dużych zorganizowanych dla bezpieczeństwa i redundancji. Możesz używać podpowiedzi root lub forward do rozwiązywania zewnętrznych nazw.

zasoby:

pełna lista typów rekordów zasobów DNS

Jak sprawdzić, czy rekordy DNS SRV zostały utworzone dla kontrolera domeny

wskazówki Root vs Forwarders

najlepsze praktyki DNS

replikacja Active Directory

replikacja jest procesem, który zapewnia replikację zmian wprowadzonych do jednego kontrolera domeny na inne kontrolery domeny w domenie.

Obiekty połączenia

obiekt połączenia określa, które kontrolery domeny replikują się ze sobą, jak często i ich konteksty nazewnicze.

KCC

Sprawdzanie spójności wiedzy (KCC) jest procesem, który działa na wszystkich kontrolerach domeny i generuje topologię replikacji opartą na witrynach, podsieciach i obiektach łącza witryny.

podsieci

podsieć jest logiczną częścią sieci IP. Podsieci są używane do grupowania urządzeń w określoną sieć, często według lokalizacji, budynku lub podłogi. Jeśli masz środowisko wielostanowiskowe, Active Directory musi wiedzieć o twoich podsieciach, aby móc właściwie zidentyfikować najbardziej wydajne zasoby. Jeśli te informacje nie zostaną podane, klienci mogą uwierzytelnić i użyć niewłaściwego kontrolera domeny.

strona

strona jest zbiorem podsieci. Witryny usługi Active Directory pomagają zdefiniować przepływ replikacji i lokalizację zasobów dla klientów, takich jak kontroler domeny.

site Link

site LINK pozwala skonfigurować, które strony są ze sobą połączone.

most łącza witryny

most łącza witryny jest logicznym połączeniem między witrynami. Jest to metoda logicznego reprezentowania przejściowej łączności między witrynami.

Topologia witryny

topologia witryny to mapa, która definiuje łączność sieciową dla replikacji i lokalizację zasobów w lesie Active Directory. Topologia witryny spójna z kilkoma komponentami, w tym witrynami, podsieciami, łączami witryny, mostkami łącza witryny i obiektami połączenia.

replikacja wewnątrz witryny

jest to replikacja, która występuje między kontrolerami domeny w tym samym miejscu.

replikacja między lokalizacjami

w środowisku z wieloma lokalizacjami zmiana w jednym miejscu musi być replikowana do drugiego miejsca. Nazywa się to replikacją międzysektorową.

zasoby:

Jak działa replikacja Active Directory

koncepcje replikacji Active Directory

bezpieczeństwo Active Directory (uwierzytelnianie, protokoły bezpieczeństwa, uprawnienia)

Kerberos

Kerberos to protokół bezpieczeństwa, który bezpiecznie pozwala użytkownikom na udowodnienie swojej tożsamości w celu uzyskania dostępu do zasobów domeny.

Key Distribution Center (KDC)

KDC to usługa, która działa na kontrolerach domeny i dostarcza bilety sesji używane w protokole uwierzytelniania Kerberos.

Service Principal Names (SPN)

SPN jest unikalnym identyfikatorem instancji usługi.

NTLM

NTLM jest zbiorem protokołów bezpieczeństwa używanych do uwierzytelniania, zapewnienia integralności i poufności użytkownikom. Kerberos jest preferowanym protokołem uwierzytelniania i jest używany w nowoczesnych wersjach systemu Windows, NTLM jest nadal dostępny dla starszych klientów i systemów na grupie roboczej.

uprawnienia NTFS

uprawnienia NTFS pozwalają określić, kto ma dostęp do pliku lub folderu. Poniżej znajduje się lista podstawowych uprawnień, które możesz ustawić:

- Pełna kontrola – daje to użytkownikom prawa do dodawania, modyfikowania, przenoszenia i usuwania plików i folderów.

- Modify – daje użytkownikom widok i prawa do modyfikowania

- Read& Execute – daje użytkownikom prawa do wyświetlania i wykonywania

- tylko prawa do odczytu

- Write – right to a file and add new folders

Share Permissions

share permissions określa poziom dostępu do udostępnionych zasobów, takich jak folder. Istnieją trzy podstawowe uprawnienia współdzielone:

- Read – daje użytkownikom prawa do przeglądania folderów i podfolderów

- Change – daje użytkownikom prawa do odczytu i modyfikacji

- Pełna kontrola – daje użytkownikom prawa do modyfikacji, zmiany i odczytu.

lista uznaniowej kontroli dostępu (DACL)

DACL identyfikuje, jakie konto zezwala lub odmawia dostępu do obiektu, takiego jak plik lub folder.

wpisy kontroli dostępu (Ace)

DACL zawiera Asy, ACE określa, jakie konto i jaki poziom dostępu ma być przyznany do zasobu. Jeśli nie ma Asa, system odmawia dostępu do obiektu.

System Access Control List (SACL)

SACL umożliwia administratorom rejestrowanie prób dostępu do obiektu bezpieczeństwa.

drobnoziarnista Polityka haseł

zasoby:

Kerberos dla zapracowanych administratorów

uwierzytelnianie w systemie Windows przegląd techniczny

różnice między uprawnieniami Share i NTFS

listy kontroli dostępu

konsole do zarządzania Active Directory

Ta sekcja zawiera konsole do zarządzania, których będziesz potrzebować do zarządzania różnymi technologiami Active Directory. Aby uzyskać dostęp do tych konsol zarządzających, należy zainstalować narzędzia do zarządzania serwerem zdalnym (RSAT).

Użytkownicy i komputery Active Directory (ADUC)

jest to najczęściej używana konsola do zarządzania użytkownikami, komputerami, grupami i kontaktami.

Skrót: dsa.msc

Active Directory Administrative Center (ADAC)

domeny Active Directory i trusty

ta konsola służy do podniesienia trybu domeny lub poziomu funkcjonalnego domeny lub lasu. Służy również do zarządzania relacjami zaufania.

strony i usługi Active Directory

jest to główna konsola do zarządzania replikacją. Ta konsola służy do zarządzania obiektami topologii witryny, obiektami połączeń, planowaniem replikacji, ręcznym wymuszaniem replikacji, włączaniem globalnego katalogu i włączaniem uniwersalnego buforowania grup.

ADSI Edit

Zarządzanie DFS

ta konsola służy do zarządzania przestrzeniami nazw i replikacji DFS.

DHCP

ta konsola służy do tworzenia zakresów DCHP, przeglądania informacji dzierżawy i wszystkich rzeczy DHCP.

DNS

ta konsola służy do tworzenia stref DNS, rekordów zasobów i zarządzania wszystkimi rzeczami DNS.

Zarządzanie zasadami grupy

PowerShell

zasoby:

Dynamic Host Control Protocol (DHCP)

zakres

- nazwa zakresu – jest to nazwa zakresu. Nadaj mu opisową nazwę, aby łatwo było zidentyfikować urządzenia, do których jest przeznaczony.

- zakres adresów IP – jest to zakres adresów IP, z których mają korzystać urządzenia. Na przykład 10.2.2.0/24

- wykluczenia adresu IP – można określić, aby wykluczyć adres IP z zakresu. Jest to przydatne, jeśli masz urządzenia w podsieci, które potrzebują statycznego adresu IP, takiego jak router lub serwer.

- czas trwania dzierżawy-dzierżawa określa, jak długo klient ma adres IP przed zwróceniem go do puli.

- opcje DHCP – istnieje wiele różnych opcji, które można uwzględnić, gdy DHCP przypisuje adres IP. Więcej na ten temat poniżej

opcje DHCP

istnieje wiele opcji DCHP, poniżej znajdują się najczęściej używane opcje w domenie Windows.

- 003 router – Brama domyślna podsieci

- 005 serwer DNS – adres IP klienta serwera DNS powinien być używany do rozpoznawania nazw.

- 015 nazwa domeny DNS-sufiks DNS, którego klient powinien użyć, często taki sam jak nazwa domeny.

filtrowanie DHCP

filtrowanie DHCP może być używane do odmawiania lub zezwalania urządzeniom na podstawie ich adresu MAC. Na przykład, używam go do blokowania urządzeń mobilnych przed połączeniem się z naszym bezpiecznym Wi-Fi.

Superscopes

superscope jest zbiorem poszczególnych zakresów DHCP. Można tego użyć, gdy chcesz połączyć się z zakresami. Szczerze, nigdy tego nie używałem.

podział zakresów

jest to metoda zapewnienia tolerancji błędów dla zakresu DHCP. Używanie przełączania awaryjnego DHCP nie jest preferowaną metodą tolerancji błędów.

przełączanie awaryjne DHCP

przełączanie awaryjne DCHP było nową funkcją od wersji serwera 2012. Pozwala on dwóm serwerom DHCP na udostępnianie informacji o dzierżawie, zapewniając wysoką dostępność usług DCHP. Jeśli jeden serwer staje się niedostępny, drugi przejmuje kontrolę.

zasoby:

parametry DHCP

zasady grupy

zasady grupy umożliwiają centralne zarządzanie ustawieniami użytkownika i komputera. Zasady grupy można używać do ustawiania zasad haseł, zasad inspekcji, ekranu blokady, dysków map, wdrażania oprogramowania, jednego dysku, ustawień pakietu office 365 i wielu innych.

obiekty zasad grupy (GPO)

GPO to zbiór ustawień zasad, których używasz do stosowania na komputerach lub użytkownikach.

częstotliwość odświeżania zasad grupy

stacje robocze klientów i serwery członkowskie odświeżają swoje zasady co 90 minut. Aby uniknąć przytłaczania kontrolerów domeny, do każdej maszyny dodawany jest losowy interwał przesunięcia. Uniemożliwia to wszystkim maszynom jednoczesne żądanie aktualizacji zasad grupy z DC i potencjalnie jego awarię.

przetwarzanie zasad

zasady grupy stosuje się w następującej kolejności

- lokalna

- strona

- domena

- jednostka organizacyjna (OU)

dziedziczenie bloków

domyślnie obiekty zasad grupy są dziedziczone. Aby zmienić to zachowanie, możesz użyć opcji dziedziczenia bloków na poziomie OU.

No Override

Jeśli chcesz egzekwować zasady i zapobiegać ich blokowaniu, użyj opcji no override.

ustawienia użytkownika

w GPO znajdują się ustawienia użytkownika i komputera. Ustawienia użytkownika dotyczą tylko obiektów użytkownika. Jeśli skonfigurujesz ustawienia użytkownika w GPO, GPO musi być zastosowane do obiektów użytkownika.

Ustawienia komputera

ustawienia komputera w GPO to ustawienia, które można zastosować do komputera. Jeśli skonfigurujesz ustawienia komputera, GPO musi być zastosowane do obiektów komputerowych.

Wynikowy zestaw zasad (RSoP)

Wynikowy zestaw zasad to narzędzie firmy Microsoft wbudowane w System Windows 7 i nowsze wersje. Zapewnia administratorom raport o tym, jakie ustawienia zasad grupy są stosowane do użytkowników i komputerów. Może być również używany do symulacji ustawień do celów planowania.

mam kompletny samouczek w moim artykule Jak używać RSoP do sprawdzania i rozwiązywania problemów z ustawieniami zasad grupy.

Preferencje zasad grupy

Preferencje zasad grupy są używane głównie do konfigurowania ustawień, które można później zmienić na poziomie klienta. Preferencje mają również opcję Zaawansowanego kierowania, np. stosowania do określonego OU, wersji systemu Windows, użytkowników w grupie i tak dalej. Preferencje są często używane do konfiguracji:

- mapowania dysków

- ustawienia rejestru

- instalowanie drukarek

- planowanie zadań

- Ustawianie uprawnień do plików i folderów

- Ustawianie ustawień zasilania

Szablony

możesz zainstalować dodatkowe szablony zasad grupy, aby rozszerzyć domyślne GPO dostarczane przez firmę Microsoft. Niektóre często używane szablony to Office 365, Chrome, Firefox i te dostarczane przez aplikacje innych firm. Szablony są pliki oparte na xml zwykle w formacie ADM lub ADMX rozszerzenie pliku.

zasoby:

Architektura zasad grupy

przegląd zasad grupy

czy coś przegapiłem? Masz coś do powiedzenia? Daj mi znać w komentarzach poniżej.

zalecane narzędzie: SolarWinds Server & Monitor aplikacji

![]()

To narzędzie zostało zaprojektowane do monitorowania Active Directory i innych krytycznych usług, takich jak DNS & DHCP. Szybko wykryje problemy z kontrolerem domeny, zapobiegnie awariom replikacji, śledzi nieudane próby logowania i wiele więcej.

to, co najbardziej podoba mi się w SAM, to łatwy w użyciu pulpit nawigacyjny i funkcje ostrzegania. Ma również możliwość monitorowania maszyn wirtualnych i pamięci masowej.

Pobierz bezpłatną wersję próbną tutaj