Active Directory Glossary-Terms and Fundamental Concepts

In this post, i’m going to list and explain the most commonly used terminology in Active Directory and related technologies.

Se é novo no Active Directory, Este será um grande recurso para se familiarizar com as noções básicas e fundamentais do Active Directory.

agrupei termos em diferentes secções para facilitar a compreensão e a referência. Alguns tópicos podem ser muito técnicos, eu forneci curto e fácil de entender terminologia. Eu, em seguida, fornecer recursos adicionais no final de cada seção, se você deseja aprender mais. índice:

- Active Directory Básico – Iniciar Aqui

- Serviços do Active Directory

- DNS do Active Directory

- a Replicação do Active Directory

- de Segurança do Active Directory (Autenticação, Protocolos de Segurança, Permissões)

- Gerenciamento do Active Directory Consolas

- DHCP

- Política de Grupo

Active Directory Noções básicas

Estes são termos básicos que você deve estar familiarizado com ao lidar com o Active Directory.

Active Directory

Active Directory é um serviço de directório que centraliza a gestão de Utilizadores, Computadores e outros objectos dentro de uma rede. Sua função principal é autenticar e autorizar usuários e computadores em um domínio windows. Por exemplo, quando um usuário assina em um computador no domínio, ele verifica o nome de usuário e senha que foi enviado para verificar a conta. Se for um nome de usuário válido e senha, o Usuário é autenticado e logado no computador.

não se confunda com os três termos que se seguem, todos eles se referem ao Active Directory.

- AD-esta é apenas uma abreviatura para Active Directory

- AD DS-este é um servidor que está a correr o Active Directory Domain Services Role

- Domain Controller – este é também um servidor que executa o Active Directory Domain Service Role. Recomenda-se ter múltiplos controladores de domínio por razões de falha.

Active Directory Web Services (ADWS)

domínio

o domínio é uma estrutura lógica de contentores e objectos dentro do directório activo. Um domínio contém os seguintes componentes:

- Uma estrutura hierárquica para os usuários, grupos, computadores e outros objetos

- Segurança que fornecem serviços de autenticação e de autorização para os recursos do domínio e em outros domínios

- Diretivas que são aplicadas a usuários e computadores

- UM nome de DNS para identificar o domínio. Quando você faz login em um computador que é parte de um domínio você está loginando no nome de domínio DNS. O meu domínio DNS é ad.activedirectorypro.com é assim que o meu domínio é identificado.

Árvore de domínio

quando adiciona um domínio-filho a um domínio-mãe, cria o que é chamado de árvore de domínio. Uma árvore de domínio é apenas uma série de domínios conectados em conjunto de uma forma hierárquica, todos usando o mesmo espaço de nomes DNS. Se activedirectorypro.com era para adicionar um domínio chamado treinamento, ou vídeos que seria nomeado training.activedirectorypro.com e videos.activedirectorypro.com. Estes domínios são parte da mesma árvore de domínio e uma confiança é criada automaticamente entre os domínios pai e filho. os níveis funcionais

os níveis funcionais

Forest

a forest is a collection of domain trees. A árvore de domínio compartilha um esquema comum e um container de configuração. A árvore de domínio está conectada através de uma confiança transitiva. Quando você primeiro instalar diretório ativo e criar um domínio Você também está criando uma floresta.

FQDN – Fully Qualified Domain Name

FSMO

Um controlador de domínio tem várias funções que são referidas como as funções FSMO. Estes papéis estão todos instalados no primeiro controlador de domínio em uma nova floresta, você pode mover papéis através de vários DCs para ajudar com o desempenho e failover.

-

Schema Master – o schema master é um papel de toda a floresta que lida com todas as alterações ao Active Directory schema.

-

Domain Naming Master – This is a forest wide role that is the master of domain names. Ele lida com o espaço de nomes e adicionando a remoção de nomes de domínio.

-

PDC emulador – este papel lida com alterações de senha, bloqueios de usuário, Política de grupo e é o servidor de tempo para os clientes.

-

RID Master – este papel é responsável pelo processamento de pedidos de rid pool de todos os DCs dentro do domínio. Quando objetos como usuários e computadores são criados, eles recebem um SID único e um ID relativo (RID). O RID master role garante que os objetos não recebem os mesmos SID e RIDs.

-

infra – estrutura master-este é um papel amplo de domínio usado para referência de objetos em outros domínios. Se os usuários do domínio a são membros de um grupo de segurança no domínio B, o papel mestre da infra-estrutura é usado para referenciar as contas no domínio correto.

objectos

ao trabalhar com a pasta activa, irá trabalhar principalmente com objectos. Objetos são definidos como um grupo de atributos que representam um recurso no domínio. A estes objetos é atribuído um identificador de segurança único (SID) que é usado para conceder ou negar o acesso do objeto aos recursos no domínio. Os tipos de objectos por omissão criados num novo domínio no directório activo são::

- unidade organizacional (OU) – um OU é um objeto container que pode conter objetos diferentes do mesmo domínio. Você vai usar os OUs para armazenar e organizar, contas de usuário, contatos, computadores e grupos. Você também irá ligar os objetos de política de grupo a um OU.

- as contas de utilizador – utilizadores são atribuídas principalmente aos utilizadores para obter acesso aos recursos do domínio. Eles também podem ser usados para executar programas ou serviços de Sistema.

- computador-este simplesmente é um computador que é unido ao Domínio.grupos

- – Existem dois tipos de objetos, um grupo de segurança e um grupo de distribuição. Um grupo de segurança é um grupo de contas de usuários que podem ser usadas para fornecer acesso a recursos. Os grupos de distribuição são usados para listas de distribuição de E-mail. Contatos-um contato é usado para fins de E-mail. Você não pode acessar o domínio como um contato e ele não pode ser usado para garantir as permissões.

- pasta partilhada-quando publica uma pasta partilhada na pasta activa, cria um objecto. A publicação de pastas compartilhadas para o anúncio torna mais fácil para os usuários encontrar arquivos compartilhados e pastas dentro do domínio.

- partilha a impressora – tal como as pastas partilhadas, poderá publicar as impressoras na pasta activa. Isso também torna mais fácil para os usuários encontrar e usar impressoras no domínio.

LDAP (Lightweight Directory Access Protocol)

Global Catalog (GC)

o servidor global catalog contém uma réplica completa de todos os objetos e é usado para realizar pesquisas em toda a floresta. Por padrão, o primeiro controlador de domínio em um domínio é designado como o servidor GC, é recomendado ter pelo menos um servidor GC para cada site para melhorar o desempenho.

Jet Database Engine

The Active Directory database is based on Microsoft’s Jet Blue engine and utilizes the Extensible Storage Engine (ESE) to work with the data. A base de dados é um único arquivo chamado ntds.dit, por omissão é armazenado na pasta %SYSTEMROOT%\NTDS e em cada controlador de domínio.

reciclar a Lixeira

a lixeira da pasta activa permite aos administradores recuperarem facilmente os itens apagados, o que não é activado por omissão. Como habilitar a Lixeira passo a passo guia.

Controlador de Domínio apenas para leitura (RODC)

os servidores RODC detêm uma cópia apenas para leitura da Base de dados Active Directory e não permitem alterações ao AD. Sua principal finalidade é para filiais e locais com baixa segurança física.

Schema

o esquema de directório activo define todas as classes de objectos que podem ser criadas e usadas numa floresta de Directórios activos. Ele também define cada atributo que pode existir em um objeto. Em outras palavras, é uma planta de como os dados podem ser armazenados em Diretório Ativo. Por exemplo, uma conta de usuário é uma instância da classe de usuário, ela usa atributos para armazenar e fornecer informações sobre esse objeto. Uma conta de computador é outra instância de uma classe que também é definida por seus atributos.

Existem muitas classes e atributos a menos que sua programação ou resolução de problemas algum problema avançado não é necessário saber tudo sobre o esquema.

SYSVOL

o sysvol é uma pasta muito importante que é partilhada em cada controlador de domínio. A localização por omissão é %SYSTEMROOT%\SYSVOL\sysvol e é composta do seguinte:

- Group Policy Objects

- Folders

- Scripts

- Junction Points

Tombstone

Tombstone é um objeto excluído do AD que não foi removido da base de dados, o objeto tecnicamente permanece na base de dados por um período de tempo. Durante este período de tempo o objeto pode ser restaurado.

atributos do nome do objecto

os seguintes atributos são alguns atributos importantes que deverá conhecer quando trabalhar com o Active Directory.

- userPrincipalName (UPN) – este é um nome de logon comum que está no formato de um endereço de E-mail. Uma UPN é assim. [email protected], um UPN pode ser usado para logar em um domínio windows.

- objectGUID – este atributo é usado para identificar uma conta de utilizador de forma única. Mesmo que a conta seja renomeada ou movida, o objetguid nunca muda.

- sAmAccountName – este atributo é o utilizador dos logons de conta num domínio. Foi o principal meio de logon para um domínio para versões mais antigas do Windows, ele ainda pode ser usado em versões modernas do Windows.

- objectSID – este atributo é o identificador de segurança (SID) do utilizador. O SID é usado pelo servidor para identificar um usuário e seus membros de grupo para autorizar o acesso dos usuários aos recursos de domínio.

- sIDHistory-este atributo contém SIDs anteriores para o objecto do utilizador. Isso só é necessário se um usuário se mudou para outro domínio.

- Nome distinguido relativo – RDN) – a RDN é o primeiro componente do nome distinguido. É o nome do objeto no diretório ativo em relação à sua localização na estrutura hierárquica de AD

- Distinguished Name (DN) – o atributo DN localiza objetos no diretório. Este atributo é comumente usado por serviços e aplicações para localizar objetos em Diretório Ativo. um DN é composto pelos seguintes componentes:

- CN – nome comum

- ou – unidade organizacional

- componente do domínio DC

grupos

grupos são utilizados para recolher contas de Utilizadores, Computadores e objectos de contacto em unidades de gestão. Criar grupos torna mais fácil controlar as permissões para os recursos e atribuir recursos como impressoras e pastas. Existem dois tipos de grupos

- distribuição-grupos de Distribuição são usados por aplicações de E-mail t facilmente enviar um e-mail para um grupo de usuários.

- Segurança – grupos de segurança são um grupo de contas que pode ser usado para facilmente atribuir a um recurso ou aplicar para permissões. Por exemplo, se eu quisesse bloquear uma pasta para o departamento de RH, eu poderia apenas colocar todos os funcionários de um grupo de segurança e aplicar o grupo para a pasta em vez de cada conta individual.

âmbito do Grupo

âmbito do grupo identifica se o grupo pode ser aplicado no domínio ou floresta. Aqui estão os três âmbitos de grupo:

- Universal – Pode conter objetos de outros grupos universais e qualquer domínio na árvore ou floresta. Global – pode conter objetos do domínio e ser usado em qualquer árvore ou floresta do domínio.

- domínio Local-pode conter objetos de qualquer domínio, mas só pode ser aplicado ao Domínio em que foi criado.

Recursos:

a Compreensão Lápides, Active Directory, e Como Protegê-lo

Esquema do Active Directory

Floresta e Níveis Funcionais de Domínio

o Active Directory: Conceitos Parte 1

Serviços do Active Directory

o Active Directory inclui vários outros serviços que se enquadram os Serviços de Domínio Active Directory, estes serviços incluem:

Active Directory Certificate Services (AD CS)

Este é um papel do servidor que lhe permite construir uma infra-estrutura de chave pública (PKI) e fornecer certificados digitais para a sua organização. Certificados podem ser usados para criptografar o tráfego de rede, tráfego de aplicativos, e usados para autenticar usuários e computadores. Quando você vê https em um endereço de navegador, isso significa que ele está usando um certificado para criptografar a comunicação do cliente para o servidor.

Active Directory Domain Services (AD DS)

ver Active Directory description

Active Directory Federation Services (AD FS)

Active Directory Lightweight Directory Services (AD LDS)

Active Directory Rights Management Services (AD RMS)

Active Directory DNS

Domain Name System é um serviço que fornece a resolução de nomes, mais comumente hostname à resolução de endereços IP. Nesta seção, você vai aprender sobre alguns dos componentes importantes do DNS.

Resource Records

a resource record is an entry in the DNS system that helps locate resources based on IP or a domain name. Existem muitos tipos de registros de recursos, abaixo, uma lista de comum com os tipos de registro:

- Um – mapeia um nome de host para um endereço IPv4

- AAAA – Mapeia um nome de host para um endereço IPv6

- CNAME – Mapeia um alias para um nome de host

- MX – Usado para localizar um servidor de correio

- NS – Especificações de um servidor de nomes para um domínio

- PTR – Mapeia um endereço IPv4 para um nome de host. O reverso de um recorde.

- SOA – Contém informações administrativas

- SRV – Usado para localizar servidores que hospedam serviços específicos

- TXT – Pode conter vários dados. Muitas vezes usado para verificar domínios e razões de segurança.

DNS dinâmicos (DDNS)

DNS dinâmicos é um método para os clientes registrarem e atualizarem dinamicamente seus registros de recursos com um servidor DNS. Isso permite que os clientes que usam DHCP para atualizar automaticamente seu registro DNS quando seu endereço IP muda.

nome da máquina

Zones

DNS Aging and Scavenging

esta é uma característica que pode ser habilitado para ajudar a automatizar a limpeza de registros de DNS obsoletos. Eu criei um post separado que explica mais e fornece instruções passo a passo para configurar o envelhecimento DNS e limpeza.

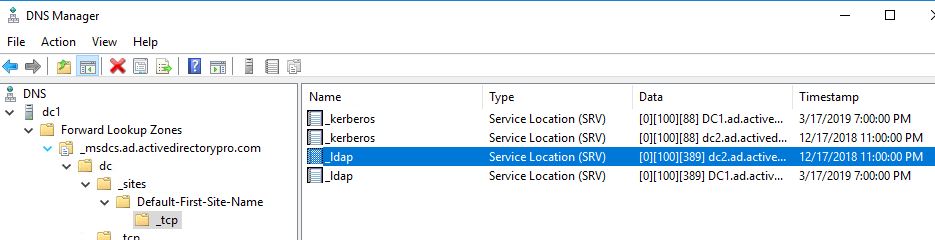

registos SRV usados pelo Directório activo

num domínio Windows, OS registos SRV são usados pelos clientes para localizar controladores de domínio para Directório activo. Quando instalar o serviço AD DS, o processo irá criar automaticamente os registos SRV para o directório activo.

- o Active Directory cria seus registros SRV nas seguintes pastas, onde Domain_Name é o nome do seu domínio:

- Zonas de Pesquisa direta/Domain_Name/_msdcs/dc/_sites/Default-First-Site-Name/_tcp Zonas de Pesquisa direta/Domain_Name/_msdcs/dc/_tcp

Aqui está um screenshot do meu DNS:

Encaminhadores

encaminhadores de DNS são servidores que resolver nomes de máquinas que o seu servidor DNS interno não pode resolver, principalmente domínios externos, tais como a navegação na internet. Você pode configurar para encaminhar pedidos de DNS para qualquer servidor de sua escolha, muitas vezes é usado um ISP.

dicas de raiz

servidor de dicas de raiz é outro método para resolver os nomes das máquinas que o seu servidor interno não consegue resolver. A diferença é que estes servidores servem como a zona DNS raiz para a internet. Eles são gerenciados por vários grandes organizados para segurança e redundância. Você pode usar dicas de raiz ou forwards para resolver nomes externos.recursos:

Lista Completa de recursos de DNS tipos de registo

Como verificar registros SRV de DNS foram criados para um controlador de domínio

as Dicas de Raiz vs Encaminhadores

DNS Melhores Práticas

a Replicação do Active Directory

a Replicação é o processo que garante que as alterações feitas para um controlador de domínio são replicadas para outros controladores de domínio no domínio.

objetos de conexão

o objeto de conexão especifica que os controladores de domínio replicam uns com os outros, com que frequência e seus contextos de nomeação.

KCC

o verificador de consistência do conhecimento (KCC) é um processo que roda em todos os controladores de domínio e gera uma topologia de replicação baseada nos sites, sub-redes e objetos de ligação do site.

sub-redes

uma sub-rede é uma porção lógica de uma rede IP. Sub-redes são usadas para agrupar dispositivos em uma rede específica, muitas vezes por localização, construção ou piso. Se você tem um ambiente multisite, Active Directory precisa saber sobre suas sub-redes para que ele possa identificar corretamente os recursos mais eficientes. Se esta informação não for fornecida, os clientes podem autenticar e usar o controlador de domínio errado.

Site

um site é uma coleção de sub-redes. Os sites de diretórios ativos ajudam a definir o fluxo de replicação e a localização de recursos para clientes como um controlador de domínio.

link do Site

links do Site permitem que você configure quais sites estão conectados uns aos outros.

Ponte de ligação do sítio

uma ponte de ligação do sítio é uma ligação lógica entre sítios. É um método para logicamente representar conectividade transitiva entre sites.

Topologia do Site

a topologia do site é um mapa que define a conectividade da rede para replicação e localização de recursos na floresta de diretórios ativos. A topologia do site consistente de vários componentes, incluindo sites, sub-redes, links do site, pontes de ligação do site, e objetos de conexão.

replicação Intra-Site

Esta é a replicação que ocorre entre controladores de domínio no mesmo site.

replicação Inter-Site

em um ambiente com vários locais, uma mudança em um local precisa ser replicada para o outro local. Isto é chamado de replicação Inter-Site.

Recursos:

Como a Replicação do Active Directory Funciona

a Replicação do Active Directory Conceitos

Segurança do Active Directory (Autenticação, Protocolos de Segurança, Permissões)

Kerberos

o Kerberos é um protocolo de segurança que permite de forma segura provar a sua identidade ao aceder a recursos de domínio.

Key Distribution Center (KDC)

KDC é um serviço que roda em controladores de domínio e fornece bilhetes de sessão usados no Protocolo de autenticação Kerberos.

Service Principal Names (SPN)

SPN é um identificador único de uma instância de serviço.

NTLM

NTLM é uma coleção de protocolos de segurança utilizados para autenticar, fornecer integridade e confidencialidade aos usuários. Kerberos é o protocolo de autenticação preferido e é usado em versões modernas do Windows, NTLM ainda está disponível para clientes mais antigos e sistemas em um grupo de trabalho. as permissões

NTFS

NTFS permitem-lhe definir quem está autorizado a aceder a um ficheiro ou pasta. Abaixo está uma lista das permissões básicas que você pode definir:

- controlo completo – isto dá aos utilizadores os direitos de adicionar, modificar, mover e apagar ficheiros e pastas.

- Modificar – Dá aos usuários visualizar e direitos para modificar

- Leia & Executar – Dá aos usuários visualizar e direitos de execução

- Leia – pronto apenas direitos;

- Escrever direito em um arquivo e adicionar novas pastas

as Permissões de Compartilhamento

As permissões de compartilhamento definir o nível de acesso a recursos compartilhados, como uma pasta. Existem três permissões básicas partilhadas:

- leitura-dá aos utilizadores direitos de visualização da pasta e subpastas

- Alteração – dá aos utilizadores direitos de leitura e modificação

- controlo completo – dá aos utilizadores direitos de modificação, alteração e leitura.

lista Discricionária de controlo de acesso (DACL)

a DACL identifica a conta que permite ou lhe é negado o acesso a um objecto como um ficheiro ou pasta.

entradas de controlo de acesso (ACE)

DACL contém Ases, o ACE define que conta e que nível de acesso deve ser concedido ao recurso. Se nenhum ACE está presente, o sistema nega todo o acesso ao objeto.

System Access Control List (SACL)

a SACL permite aos administradores logar tentativas de acesso a um objeto de segurança.

Política de senha de grão fino

Recursos:

o Kerberos para o Ocupado Admin

a Autenticação do Windows Visão geral Técnica

as Diferenças Entre as Permissões de Compartilhamento e NTFS

Listas de Controle de Acesso

Gerenciamento do Active Directory Consolas

Esta seção inclui os consoles de gerenciamento, você vai precisar usar para gerenciar os diversos Active Directory tecnologias. Terá de instalar as ferramentas de Administração de servidores remotos (RSAT) para aceder a estes consoles de gestão.

Active Directory Users and Computers (ADUC)

Esta é a consola mais usada para gerir utilizadores, computadores, grupos e contactos.

atalho: dsa.msc

Active Directory Administrative Center (ADAC)

Active Directory Domains and Trusts

esta consola é usada para elevar o modo de domínio ou o nível funcional de um domínio ou floresta. Também é usado para gerir relações de confiança.

Active Directory Sites and Services

esta é a consola principal para gerir a replicação. Este console é usado para gerenciar objetos de topologia do site, objetos de conexão, replicação de cronograma, replicação de força manual, ativar o catálogo global, e permitir Cache universal de grupo.

ADSI Edit

DFS Management

This console is used to manage DFS namespaces and DFS replication.

DHCP

este console é usado para criar scopes DCHP, ver informação de locação e todas as coisas DHCP. atalho

DNS

esta consola é usada para criar zonas DNS, registros de recursos e gerenciar todas as coisas DNS.

Group Policy Management

PowerShell

Dynamic Host Control Protocol (DHCP)

Scope

- Scope name – este é o nome do scope. Dê-lhe um nome descritivo para que seja fácil identificar para que dispositivos é.

- intervalo de endereços IP – Este é o intervalo de IP que deseja que os dispositivos usem. Por exemplo, 10.2.2.0/24

- exclusões de endereços IP – você pode especificar para excluir endereço IP do escopo. Isto é útil se você tiver dispositivos na sub-rede que precisam de um IP estático como um roteador ou servidor.

- Duração da locação – a locação especifica quanto tempo um cliente tem um endereço IP antes de devolvê-lo ao pool.

- opções DHCP – existem várias opções diferentes que você pode incluir quando DHCP atribui um endereço IP. Mais sobre isso abaixo

opções DHCP

Existem muitas opções DCHP, abaixo estão as opções mais comumente usadas em um domínio Windows.

- 003 router – a ‘gateway’ por omissão da sub-rede

- 005 DNS server-o endereço IP dos clientes do servidor DNS deve ser usado para a resolução de nomes.

- 015 DNS Domain Name-o sufixo DNS que o cliente deve usar, muitas vezes o mesmo que o nome de domínio.

filtragem DHCP

filtragem DHCP pode ser usado para negar ou permitir dispositivos com base no seu endereço MAC. Por exemplo, eu o uso para bloquear dispositivos móveis de conexão a nossa Wi-Fi segura.

Superscópios

um superscópio é uma coleção de âmbitos DHCP individuais. Isto pode ser usado quando você quer se juntar para scopes juntos. Sinceramente, nunca usei isto.

Split Scopes

This is a method of providing fault tolerance for a DHCP scope. O uso do DHCP failover não é o método preferido para a tolerância a falhas.

DHCP Failover

DCHP failover foi uma nova funcionalidade a começar na versão do servidor 2012. Ele permite que dois servidores DHCP compartilhem informações de Locação que fornecem alta disponibilidade para serviços DCHP. Se um servidor ficar indisponível, o outro servidor assume o comando.

recursos:

parâmetros DHCP

Política de grupo

Política de grupo permite-lhe gerir centralmente a configuração do utilizador e do computador. Você pode usar a Política de grupo para definir políticas de senha, Políticas de auditoria, tela de bloqueio, drives de mapa, implantar software, uma unidade, office 365 configurações e muito mais.

Group Policy Objects (GPO)

GPO’s are a collection of policy settings that you use to apply to computers or users.

frequência de actualização da Política de grupo

estações de trabalho do cliente e servidores membros actualizam as suas políticas a cada 90 minutos. Para evitar sobrecarregar os controladores de domínio seu é um intervalo de deslocamento Aleatório adicionado a cada máquina. Isso impede que todas as máquinas de solicitar upgrades de política de grupo a partir do DC ao mesmo tempo e potencialmente colidir com ele.

as Políticas de processamento de políticas

as Políticas de grupo aplicam-se na seguinte ordem:

- Local

- domínio

- unidade organizacional (OU)

herança de bloco

por omissão, os objectos de política de grupo são herdados. Para alterar este comportamento, você pode usar a opção de herança em bloco em um nível OU.

no Override

Se você quiser fazer valer as políticas e evitar que elas sejam bloqueadas use a opção no override.

configuração do utilizador

num GPO existem configurações do utilizador e do computador. A configuração do utilizador só se aplica aos objectos do utilizador. Se você configurar as configurações do usuário no GPO, o GPO deve ser aplicado aos objetos do Usuário.

configuração do computador

as configurações do computador em um GPO são configurações que podem ser aplicadas a um computador. Se você configurar as configurações do computador, o GPO deve ser aplicado aos objetos do computador.

conjunto resultante de política (RsoP)

conjunto resultante de política é uma ferramenta da Microsoft que é incorporada no Windows 7 e versões posteriores. Ele fornece aos administradores um relatório sobre quais configurações de política de grupo estão sendo aplicadas aos usuários e computadores. Ele também pode ser usado para simular configurações para fins de planejamento.

eu tenho um tutorial completo no meu artigo como usar o RSoP para verificar e resolver as configurações de política do grupo.

as preferências da Política de grupo

as preferências da Política de grupo são usadas principalmente para configurar as opções que podem ser alteradas posteriormente a nível do cliente. Preferências também têm a opção de fazer alguns targeting avançado, como aplicar a um determinado OU, versão do Windows, usuários em um grupo e assim por diante. As preferências são comumente usadas para configurar o seguinte:

- Drive Mappings

- Registry settings

- Install printers

- Schedule tasks

- Set file and folder permissions

- Set power set configuração

Templates

você pode instalar modelos de política de grupo adicionais para estender as GPOs predefinidas fornecidas pela Microsoft. Alguns modelos comuns usados são Office 365, Chrome, Firefox e aqueles fornecidos por aplicações de terceiros. Modelos são arquivos baseados em xml geralmente em um formato ADM ou extensão de arquivo ADMX. recursos: a arquitectura da política do Grupo falhou alguma coisa? Tens alguma coisa para partilhar? Deixe-me saber nos comentários abaixo.

a Ferramenta Recomendada: SolarWinds Server & Monitor de Aplicação

![]()

Este utilitário foi projetado para Monitorar o Active Directory e outros serviços essenciais como DNS & DHCP. Ele irá detectar rapidamente problemas de controle de domínio, prevenir falhas de replicação, tentativas de logon falhadas de pista e muito mais.

O que eu mais gosto sobre SAM é que é fácil de usar o painel de instrumentos e alertar recursos. Ele também tem a capacidade de monitorar máquinas virtuais e armazenamento.Faça o Download do seu ensaio livre aqui.