Beyond the Edge: How to Secure SMB Traffic in Windows

Hiya folks, Ned here again. As organizações são boas a ligar a rede para parar intrusos. Temos de passar à prevenção de comunicações de rede externas e laterais. Com a ascensão da computação móvel e da facilidade dos usuários de phishing, comprometer um dispositivo individual significa que seu escudo externo não é suficiente.hoje discutimos a segurança da sua rede. Estou a focar-me no Windows e no SMB, mas este conselho aplica-se aos outros protocolos e sistemas operacionais. Seu ambiente também usa NFS, SSH, RDP, SFTP, RPC, e muito mais em Windows, Linux e MacOS.vamos bloquear algumas portas!a sua rede forma segmentos e objectivos. Os segmentos são as partições, sejam sub-redes ou VLANs e inclui os seus dispositivos conectados com VPN. Os seus servidores e clientes são os objectivos. Quando se trata de SMB, seus clientes e servidores não estão limitados ao Windows e Windows Server – eles podem servir ambas as tarefas em qualquer edição. Isto não significa apenas hospedar uma partilha SMB para acesso remoto a arquivos; o SMB é, por si só, uma espécie de Protocolo de transporte para muitos outros protocolos de Aplicação legados usando Pipes nomeados, RPC e outras tecnologias para suas ferramentas de gerenciamento e aplicativos.

Por padrão, nenhuma versão do Windows permite a entrada de comunicações SMB após a configuração; as regras built-in do Windows Defender Firewall (anteriormente chamado Windows Firewall) impedem o acesso ao TCP / port 445. No entanto, a firewall permite SMB de saída e se você criar uma partilha SMB, ela permite que as regras da firewall permitam SMB de entrada. Este artigo não exige que você compre 1.000 firewalls de hardware como você está em algum filme hacker fraptástico – trata-se de usar esse Firewall defensor incluído em cada máquina Windows que você possui.o nosso objectivo aqui é tornar muito mais difícil para os seus dados deixarem a rede ou para os seus dispositivos atacarem-se uns aos outros dentro da rede. Não estamos a tentar tornar toda a rede imune a todas as ameaças. Estamos a tentar tornar a sua rede tão irritante para um atacante que eles perdem o interesse e vão atrás de outro alvo.

não estou aqui para lhe ensinar a firewall incorporada, é um produto grande, mas um bem documentado:

- Windows Defender Firewall com o Advanced Security Design Guide

- Windows Defender Firewall com o Advanced Security Deployment Guide

não se preocupe, se ainda estiver a usar o Windows Server 2012 R2 ou… o que o H… Windows 7, estes ainda são aplicáveis.

O que você não sabe é que a minha apresentação favorita de sempre sobre este assunto é a palestra de Jessica Payne “Demystifying the Windows Firewall” no Ignite New Zealand 2016. Se nunca ouviste falar do firewall ou o tens usado durante anos, esta conversa é fantástica, e devias ver tudo.estás a ver? Eu disse-te que era bom! A Jessica é o acordo.

reduzir a matriz SMB

Aqui está o Plano:

- cortar o acesso SMB nas firewalls corporativas.

- acesso SMB cortado na firewall corporativa, com exceções para gamas de IP específicas.

- inventário para a utilização de SMB e acções.

- configurar a Firewall do Windows Defender para os blocos de entrada e saída

- desactivar o servidor de SMB se não for verdadeiramente usado

- testar à mão numa pequena escala. Implantar em ondas, usando a Política.

cortar o acesso SMB de entrada nas firewalls corporativas

a parte mais fácil que você provavelmente já completou. Bloqueia o TCP / porta 445 a chegar da internet nas firewalls do seu hardware. Agora qualquer um dentro de sua rede, incluindo dispositivos conectados com VPN, não será diretamente acessível a partir do exterior.

cortar o acesso SMB outbound na firewall corporativa, com exceções

é extremamente improvável que você vai precisar permitir qualquer SMB outbound para a Internet, a menos que você esteja usando-o como parte de uma oferta pública de nuvem. Com os arquivos Azure SMB você poderia usar um VPN. Devias estar a restringir o tráfego de saída apenas aos intervalos IP de serviço. Documentamos estes aqui.:

- Azure datacenter endereços IP

- Azure aplicativos remotos

- Microsoft O365 endereços IP

Inventário para SMB uso e de acções

Se o nosso objetivo é deixar desnecessários comunicação dentro da sua rede, precisamos de inventário de SMB.

- Quais os parâmetros do servidor que sabe que precisam para permitir que o SMB de entrada desempenhe o seu papel?precisam de acesso de todos os clientes, de certas redes ou de certos nós?

- do seu cliente pontos finais do sistema operacional (Windows 10, por exemplo), quais os que você sabe que necessitam de acesso SMB de entrada

- eles precisam de acesso de entrada de todos os clientes, apenas certas redes, ou apenas certos nós?

- do seu cliente os endpoints, quais os que estão simplesmente permitindo a entrada SMB e é necessário?

- do seu cliente os endpoints, que nem sequer precisa de executar o serviço de servidor SMB?de todos os seus objectivos, quais podemos forçar a permitir apenas SMB de saída da forma mais segura e mínima?

servidores de arquivos e Controladores de domínio ambos obviamente requerem a entrada do SMB para desempenhar o seu papel. Outros papéis e recursos incorporados também podem, e nós documentamos muitos deles em visão geral de Serviço e requisitos de portas de rede para Windows. DCs e servidores de arquivos provavelmente precisam ser acessados de qualquer lugar dentro da rede, mas algum servidor de aplicação pode apenas precisar de acesso de dois outros servidores de aplicação na mesma sub-rede.

Você pode examinar ações em servidores e clientes, através de um simples script chamado Get-FileShares por Sam Boutros e decidir se essas ações são legítimas, eram legítimos e agora não são, ou foram feitas por sérgio junior wildman o CTO sobrinho desejar, você pode disparar sua… eu discordo. Eu demonstrei este script no MS Ignite 2019, pegar que às 0: 9: 45 em minha apresentação ” plano para o dia z 2020: Windows Server 2008 fim do suporte está chegando!”

pode também ser necessário activar a auditoria:

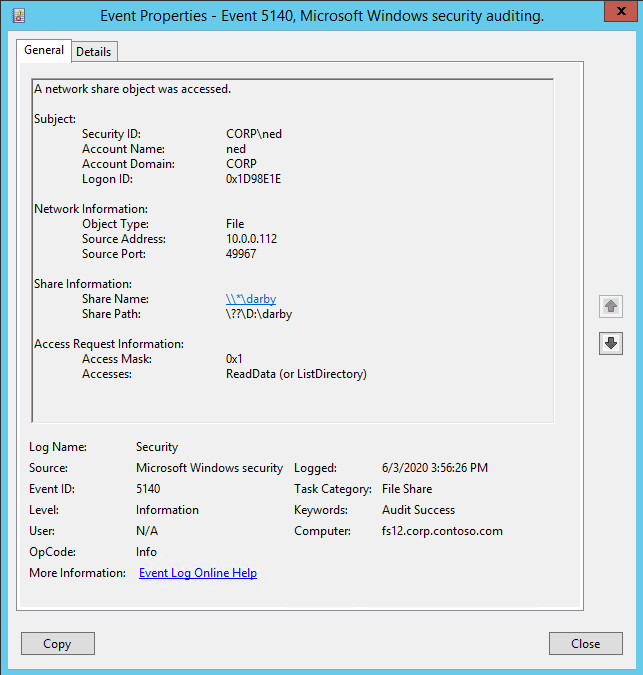

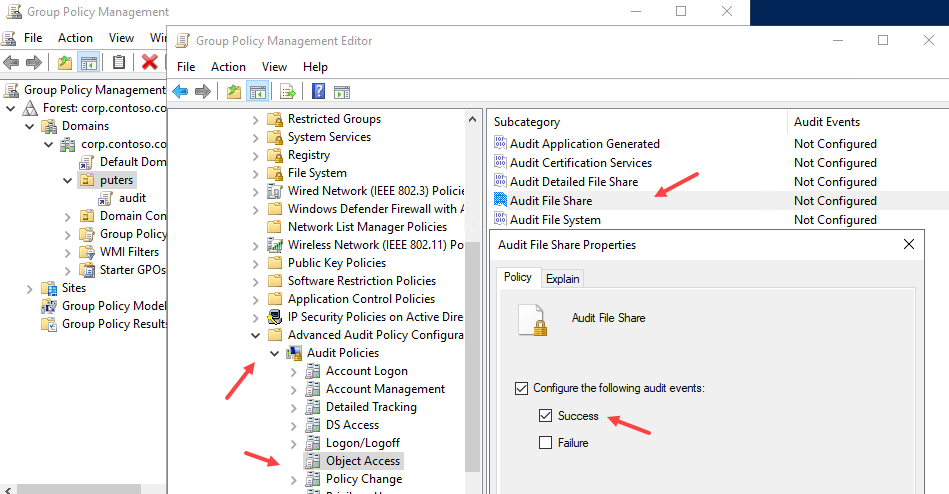

desde o Windows Vista e o Windows Server 2008, teve acesso a uma pista de auditoria do acesso SMB. Você habilita-o como parte da Política de grupo e implanta para qualquer conjunto de nós que você deseja verificar. Ele é encontrado em:

Políticas de configuração do computador Windows configuração de Segurança Políticas avançadas de auditoria Política de configuração de auditoria Políticas de auditoria de configuração de acesso a objetos ações de arquivos

so discoverable!

Esta pista de auditoria pode ficar tagarela, deverá activar / desactivar em explosões ou recolher usando as suas soluções de monitorização de registos de eventos que executa como parte da sua camada de detecção de ameaças. Claro! Ahem.

examinando estes logs, você saberá quais nós estão falando com quais pontos finais sobre SMB e ajudá-lo a decidir se as ações de um endpoint estão realmente em uso, que não precisam existir, ou se o servidor não tem clientes SMB óbvios.

Configure a Firewall do Windows Defender para os blocos de entrada e saída

Se estiver à procura de um guia passo-a-passo sobre a configuração das firewalls, reveja os nossos documentos; o meu post no blog nunca será tão bom e também sou muito preguiçoso. Mas podemos falar de tácticas. A coisa chave a entender é bloquear tanto as comunicações de entrada como de saída de uma forma muito determinística usando regras que incluem exceções e adicionam segurança adicional de conexão. Um ataque comum é convencer um utilizador final a aceder a uma partilha SMB, tal como os enganaria a aceder a um website do mal. Envie-lhes um link, convença-os a clicar, E agora eles estão enviando credenciais NTLM ou executando executáveis médios. Uma política de firewall outbound que impede o uso de conexões SMB não apenas fora da segurança de sua rede gerenciada, mas mesmo dentro de sua rede para apenas permitir o acesso ao conjunto mínimo de servidores e não qualquer outra máquina é a verdadeira defesa do movimento lateral.

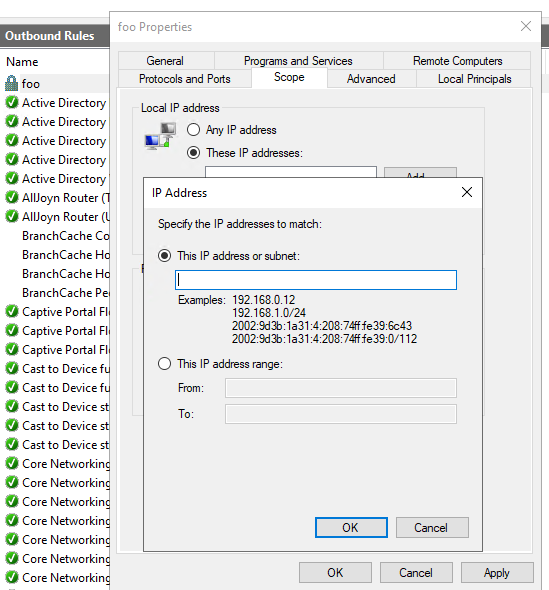

a sua referência aqui para a configuração da firewall SMB está a impedir o tráfego de SMB de ligações laterais e de entrar ou sair da rede. Este KB cobre as regras precisas de firewall SMB que você precisa definir para ligações de entrada e saída para corresponder ao seu inventário. Eu quero chamar alguns pontos importantes nesse KB:

- O KB tem modelos de regras de entrada que é baseado em qualquer tipo de perfil de rede.

- The KB has templates of outbound rules defined by domain / private-i.e. trusted-network profiles but one for the guest / public profiles. Este último é particularmente importante para aplicar em dispositivos móveis e telecomutadores baseados em casa que deixam a segurança de seu firewall bloqueando o tráfego de saída. Reforçar isso em laptops irá reduzir as chances de ataques de phishing enviando usuários para servidores maliciosos para colher credenciais ou executar código de ataque que irá ganhar esse apoio. Em um mundo onde tantos usuários foram para casa para parar a propagação da doença, a definição de “sua rede” se expandiu.

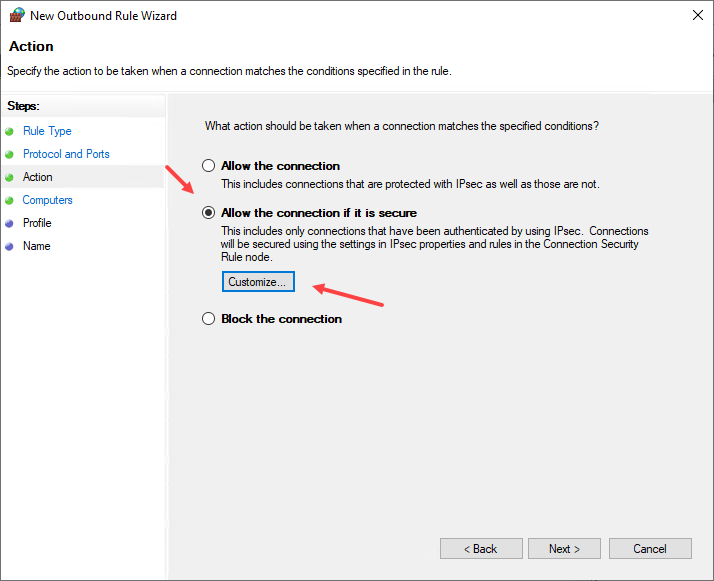

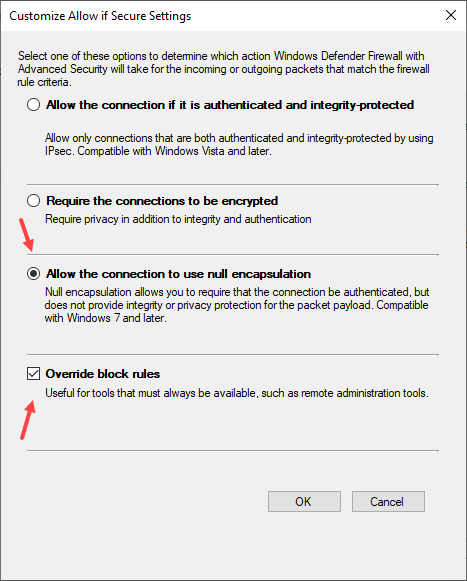

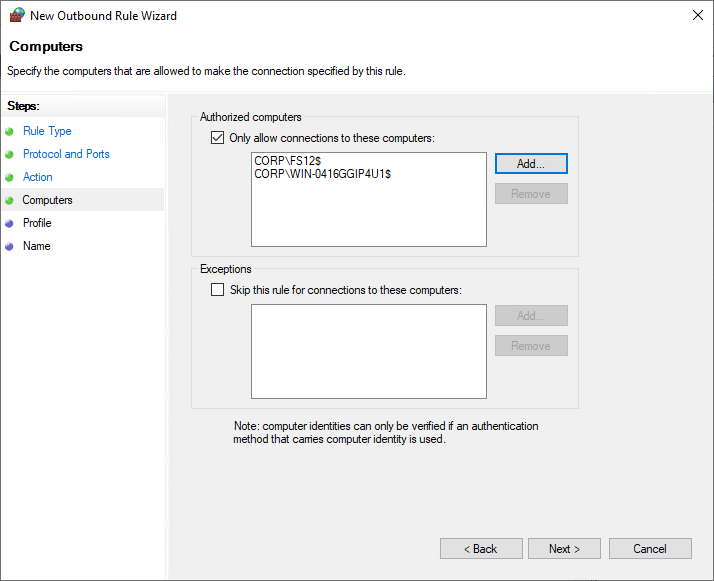

- The KB has templates for building a global block list that contains an “allow” list for Domain Controllers and File Servers (at a minimum) and a very important weapon in your efforts to stop connections to malicious outside servers called “Allow a connection if secure”:

a opção “Permitir a ligação se for segura” permite sobrepor-se a uma regra de bloco global. Você pode usar o fácil, mas menos seguro “permitir que a conexão use encapsulação nula”, juntamente com” override block rules ” que está efetivamente contando com Kerberos e membros do domínio para Autenticação. O Firewall do defensor permite opções mais seguras como o IPSEC, mas elas vão precisar de mais de você. Quando você fornece essas opções de conexão segura, você agora tem acesso a scopes como computadores autorizados e endereço IP:

Se você assistir o vídeo de Jessica Payne acima você vai aprender muito mais sobre isso. A sério!

o impacto defensivo desta estratificação significa que os atacantes devem determinar que pequeno conjunto de servidores permitidos são alvos válidos que devem ser controlados ou substituídos sem detecção, tudo dentro da sua rede interna. Movimento lateral amplo e cliente-hopping ransomware não será mais capaz de piggyback SMB em dispositivo de usuário final. Quando falo em ser demasiado irritante para um alvo, é isto que quero dizer. Sim, todas essas coisas são possíveis, mas você aumentou sua chance de pegá-las, exigiu uma enorme quantidade de reconhecimento e cuidado extra do atacante, quebrou uma tonelada de código preguiçoso escrito por criminosos, e francamente faz você não atraente.

Este tipo de protecção de saída na Firewall do Windows também é uma grande técnica para aqueles que não querem andar os seus telecommuters COVID através da mudança de firewalls do router home para bloquear a saída SMB para a Internet quando você não usa VPN. Sei que andam por aí, todos me perguntaram sobre as regras de validade da senha da conta da máquina há dois meses! Mesmo que eles não possam obter a Política de grupo ou Intune, você pelo menos tem um conjunto consistente de passos ou script para uma mesa de ajuda remota.

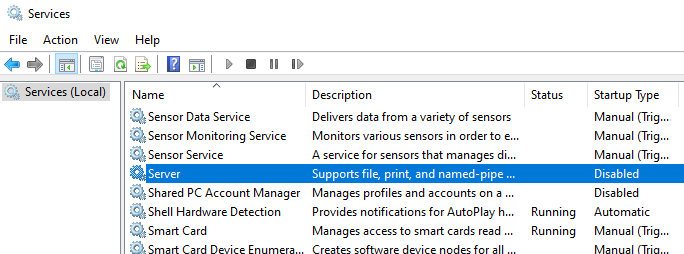

desactiva o servidor de SMB se não for realmente utilizado

os seus clientes do Windows e até mesmo alguns dos seus servidores de Windows podem não necessitar que o serviço de servidor de SMB esteja em execução. Aqui está o meu próprio portátil de superfície de trabalho com o servidor SMB desactivado:

muito mais seguro do que qualquer firewall é a completa falta de um serviço de servidor SMB funcionando em tudo. Este passo que vai exigir que você entenda fundamentalmente seus processos e aplicativos e vem com o risco de uma experiência de solução de problemas muito confusa em um ano depois que você esqueceu de fazer isso.

nota: eu debati fazer este serviço on-demand no futuro e talvez desativado por padrão em certas condições e edições como o Windows 10 para usuários domésticos ou profissionais. Isto pode parecer uma chamada Fácil de fazer, mas você não passou 7 anos de SMB1 remoção de dor que os clientes viram quando eu comecei a torná-lo opcional e auto-desinstalação. Inicialmente, quebraria muitas empresas.

ensaio manual numa pequena escala. Implantar em ondas, usando a Política.

você deve usar os rollouts de políticas de grupo faseadas para fazer estas alterações depois de fazer implementações feitas à mão em pequenos servidores e clientes-não basta explodir estas configurações em todo o lado ou você vai ter uma entrevista de saída de dia ruim semana. Eu recomendo começar com o usuário mais pesado do SMB – sua própria equipe de TI. Chamamos a isto “comer o teu próprio alimento para cães”.”Se os laptops e aplicativos de sua equipe e o acesso de compartilhamento de arquivos aparentarem estar funcionando bem após a implantação manual de suas regras de firewall de entrada e saída, crie a Política de grupo de teste dentro de seus ambientes de teste e QA. Com base nos resultados, começa a recolher amostras de algumas máquinas departamentais, e depois expande-se. Leva o teu tempo aqui. tiveste o oeste selvagem durante 20 anos, não vais limpar a lápide num fim-de-semana.

Wrap-up

que conclui os passos do SMB. Agora repita para NFS, SSH, SFTP, RDP, e o resto, descobrindo todas as opções de firewall equivalentes de MacOS e Linux. Simples! ; D

para recapitular:

- cortar acesso SMB de entrada nas firewalls corporativas.

- acesso SMB cortado na firewall corporativa, com exceções para gamas de IP específicas.

- inventário para a utilização de SMB e acções.

- configurar a Firewall do Windows Defender para os blocos de entrada e saída

- desactivar o servidor de SMB se não for verdadeiramente usado

- testar à mão numa pequena escala. Implantar em ondas, usando a Política.manter manter a manutenção. Todos os servidores novos que adicionar ou Remover da sua rede poderão agora ter uma entrada no seu inventário e excepções de firewall. Boa segurança defensiva é sobre manutenção consistente.os protocolos do sistema distribuídos ajudam a sua organização a ganhar dinheiro e a fazer as coisas. No entanto, eles exigem o seu respeito se quiser tornar o seu ambiente pouco atraente para as pessoas más. Computadores, Redes e usuários não são bons em se defender: esse é o seu trabalho.