dincolo de margine: cum să securizați traficul SMB în Windows

Hiya oameni buni, Ned aici din nou. Organizațiile sunt bune la firewalling marginea rețelei pentru a opri intrușii de intrare. Trebuie să trecem la prevenirea comunicațiilor de ieșire și de rețea laterală. Odată cu creșterea calculului mobil și ușurința utilizatorilor de phishing, compromiterea unui dispozitiv individual înseamnă că scutul dvs. extern nu este suficient.

astăzi discutăm despre securizarea underbelly rețelei. Mă concentrez pe Windows și SMB, dar acest sfat se aplică celorlalte protocoale și sisteme de operare. Mediul dvs. utilizează, de asemenea, NFS, SSH, RDP, SFTP, RPC și multe altele pe Windows, Linux și MacOS.

să blocăm unele porturi!

segmentarea și izolarea punctelor finale

rețeaua dvs. formează segmente și puncte finale. Segmentele sunt partițiile, fie că sunt subrețele sau VLAN-urile și includ dispozitivele conectate la VPN. Serverele și clienții dvs. sunt punctele finale. Când vine vorba de SMB, clienții și serverele dvs. nu se limitează la Windows și Windows Server – pot îndeplini ambele sarcini în orice ediție. Acest lucru nu înseamnă doar găzduirea unei acțiuni SMB pentru accesul la fișiere de la distanță; SMB este el însuși un fel de protocol de transport pentru multe alte protocoale de aplicații vechi care utilizează conducte numite, RPC și alte tehnologii pentru instrumentele și aplicațiile dvs. de gestionare.

în mod implicit, nicio versiune de Windows nu permite comunicații SMB de intrare după configurare; Regulile Windows Defender Firewall încorporate (denumite anterior Firewall Windows) împiedică accesul la TCP / port 445. Cu toate acestea, firewall-ul permite SMB de ieșire și dacă creați o partajare SMB, permite regulilor firewall să permită SMB de intrare. Acest articol nu vă cere să cumpărați 1.000 de firewall – uri hardware ca și cum ați fi într-un film hacker craptastic-este vorba despre utilizarea acelui Firewall Defender inclus în fiecare mașină Windows pe care o dețineți.

scopul nostru aici este de a face mult mai greu pentru datele dvs. să părăsească rețeaua sau pentru dispozitivele dvs. să se atace reciproc în rețea. Nu încercăm să facem întreaga rețea impermeabilă la toate amenințările. Încercăm să facem rețeaua Dvs. atât de iritantă pentru un atacator încât să-și piardă interesul și să meargă după o altă țintă.

nu sunt aici pentru a vă învăța firewall-ul încorporat, este un produs mare, dar unul bine documentat:

- Windows Defender Firewall cu Advanced Security Design Guide

- Windows Defender Firewall cu Advanced Security Deployment Guide

nu vă faceți griji, dacă utilizați în continuare Windows Server 2012 R2 sau… ce h… Windows 7, Acestea sunt încă aplicabile.

ceea ce nu știți este că prezentarea mea preferată absolută despre acest subiect este discursul lui Jessica Payne „demistificarea Firewall-ului Windows” la Ignite New Zealand 2016. Dacă nu ați auzit niciodată de firewall sau îl utilizați de ani de zile, această discuție este minunată și ar trebui să urmăriți totul.

vezi? Ți-am spus că e bună! Jessica este afacere.

reducerea matricei SMB

iată planul:

- tăiați accesul SMB de intrare la firewall-urile corporative.

- tăiați accesul SMB de ieșire la paravanul de protecție corporativ, cu excepții pentru anumite intervale IP.

- Inventar pentru utilizarea SMB și acțiuni.

- configurați Paravanul de protecție Windows Defender pentru blocurile de intrare și ieșire

- dezactivați serverul SMB dacă este cu adevărat neutilizat

- testați manual la scară mică. Implementați în valuri, folosind Politica.

tăiați accesul SMB de intrare la firewall-urile corporative

cea mai ușoară parte pe care probabil ați finalizat-o deja. Blocați intrarea TCP / port 445 de pe internet la firewall-urile hardware. Acum, oricine din rețeaua dvs., inclusiv dispozitivele conectate la VPN, nu va fi accesibil direct din exterior.

tăiați accesul SMB de ieșire la paravanul de protecție corporativ cu excepții

este extrem de puțin probabil că va trebui să permiteți orice SMB de ieșire la Internet, cu excepția cazului în care îl utilizați ca parte a unei oferte publice de cloud. Cu Azure Files SMB ai putea folosi în schimb un VPN. Ar trebui să restricționați traficul de ieșire numai la acele intervale IP de serviciu. Le documentăm aici:

- Azure datacenter adrese IP

- Azure remote apps

- Microsoft O365 adrese IP

Inventar pentru utilizarea SMB și acțiuni

dacă scopul nostru este de a opri comunicarea care nu sunt necesare în interiorul rețelei, avem nevoie de a inventar SMB.

- ce puncte finale de server știți că trebuie să permită SMB de intrare să își îndeplinească rolul?

- au nevoie de acces de intrare de la toți clienții, doar anumite rețele sau doar anumite noduri?

- a punctelor finale rămase ale serverului, care permit pur și simplu intrarea SMB și este necesar?

aceasta a fost partea ușoară. Acum, partea cea mai grea:

- a punctelor finale ale sistemului de operare client (Windows 10, de exemplu), care dintre ele știți că necesită acces SMB de intrare

- au nevoie de acces de intrare de la toți clienții, doar anumite rețele sau doar anumite noduri?

- a punctelor finale ale sistemului de operare client, care permit pur și simplu intrarea SMB și este necesar?

- a punctelor finale ale sistemului de operare client, care nici măcar nu trebuie să ruleze deloc serviciul SMB server?dintre toate punctele dvs. finale, pe care le putem forța să permitem SMB de ieșire numai în modul cel mai sigur și cel mai minimal?

serverele de fișiere și controlerele de domeniu necesită în mod evident intrarea SMB pentru a-și îndeplini rolul. Alte roluri și caracteristici încorporate pot, de asemenea, și am documentat multe dintre ele în prezentarea generală a serviciilor și cerințele porturilor de rețea pentru Windows. DCs și serverele de fișiere trebuie probabil să fie accesate de oriunde din rețea, dar unele servere de aplicații ar putea avea nevoie doar de acces de la alte două servere de aplicații din aceeași subrețea.

puteți examina acțiuni pe servere și clienți folosind un script la îndemână numit Get-FileShares de Sam Boutros și să decidă dacă aceste acțiuni sunt legitime, au fost odată legitime și acum nu sunt, sau au fost făcute de Ciad junior wildman nepotul CTO pe care doriți ai putea foc lui… i digresiune. Am demonstrat acest scenariu la MS Ignite 2019, prindeți-l la 0: 9: 45 în prezentarea mea „Plan pentru Z-Day 2020: Windows Server 2008 sfârșitul de sprijin se apropie!”

poate fi necesar să activați și auditarea:

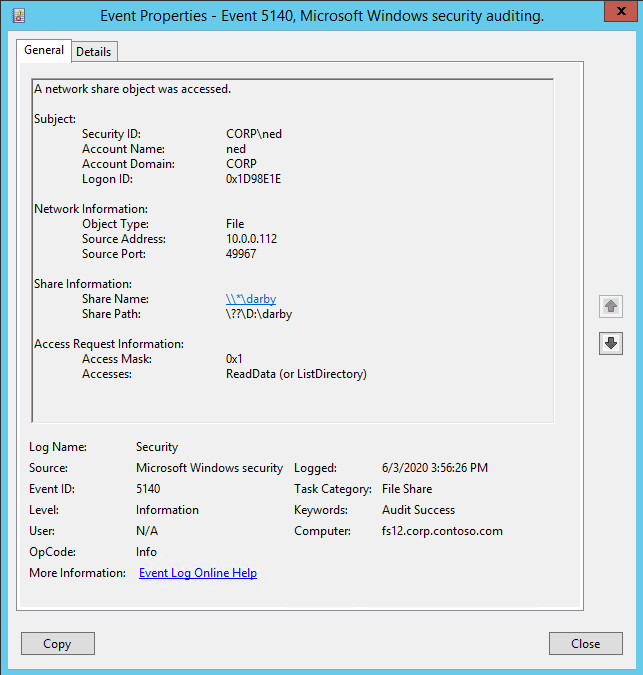

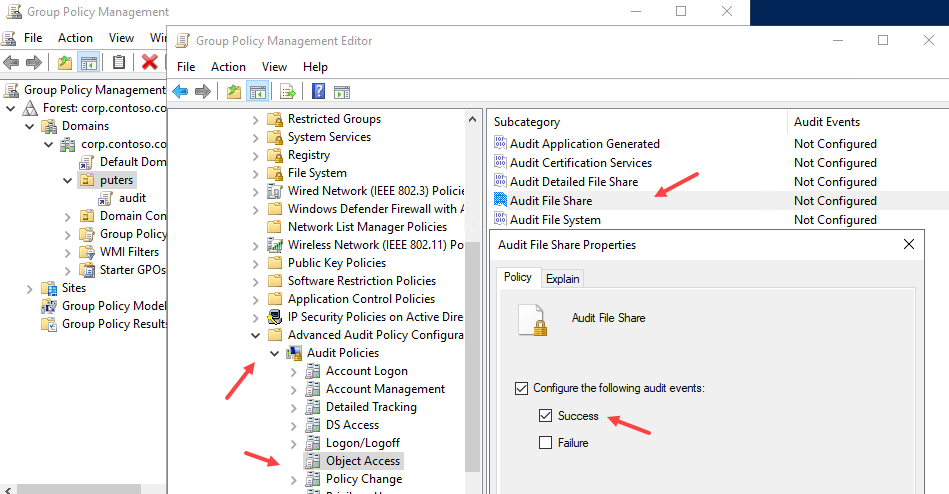

de la Windows Vista și Windows Server 2008 ați avut acces la o pistă de audit a accesului de intrare SMB. Îl activați ca parte a politicii de grup și implementați la orice set de noduri pe care doriți să le verificați. Se găsește în:

Politici de configurare a computerului Setări Windows Setări de securitate politici avansate de Audit configurare Politici de Audit acces obiect partajări de fișiere

atât de descoperit!

această pistă de audit poate deveni vorbăreață, ar trebui să activați / dezactivați în rafale sau să colectați folosind soluțiile de monitorizare a jurnalului de evenimente pe care le executați ca parte a stratului de detectare a amenințărilor. Desigur! Hm.

examinarea acestor jurnale vă va informa care noduri vorbesc cu ce puncte finale peste SMB și vă va ajuta să decideți dacă acțiunile unui punct final sunt într-adevăr utilizate, care nu trebuie să existe sau dacă serverul nu are clienți SMB evidenti.

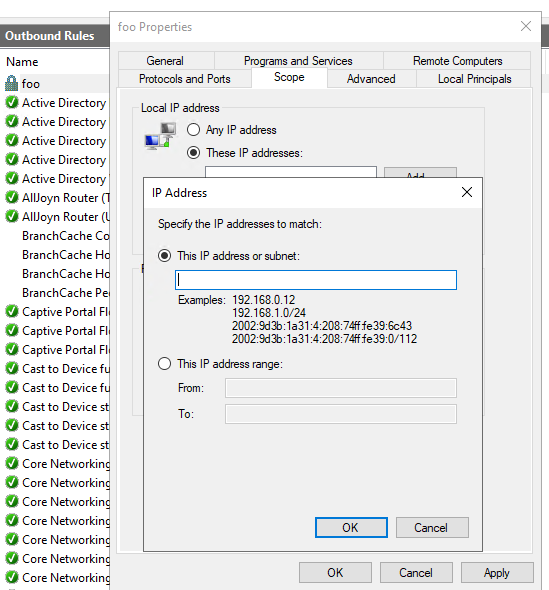

configurați Paravanul de protecție Windows Defender pentru blocurile de intrare și ieșire

Dacă căutați un ghid pas cu pas despre configurarea firewall-urilor, consultați documentele noastre; postarea mea pe blog nu va fi niciodată la fel de bună și, de asemenea, sunt foarte leneș. Dar putem vorbi despre tactici. Lucrul cheie de înțeles este blocarea atât a comunicațiilor de intrare, cât și a celor de ieșire într-un mod foarte determinist, folosind reguli care includ excepții și adaugă securitate suplimentară a conexiunii. Un atac obișnuit este să convingi un utilizator final să acceseze o cotă SMB la fel cum i-ai păcăli să acceseze un site web rău. Trimiteți-le un link, convingeți-i să facă clic, iar acum trimit acreditări NTLM sau execută executabile medii. O politică de firewall de ieșire care împiedică utilizarea conexiunilor SMB nu doar în afara siguranței rețelei gestionate, ci chiar și în interiorul rețelei dvs. pentru a permite accesul doar la setul minim de servere și nu la alte mașini este adevărată apărare a mișcării laterale.

vă referiți aici pentru setările firewall-ului SMB împiedică traficul SMB de la conexiunile laterale și intrarea sau ieșirea din rețea. Acest KB acoperă regulile precise de firewall SMB pe care trebuie să le setați pentru conexiunile de intrare și ieșire pentru a se potrivi cu inventarul dvs. Vreau să sun câteva puncte importante în faptul că KB:

- KB are șabloane de reguli de intrare care se bazează pe orice tip de profil de rețea.

- KB are șabloane de reguli de ieșire definite de profiluri de domeniu/privat – adică de încredere – rețea, dar unul pentru profilurile de oaspeți / publice. Acesta din urmă este deosebit de important pentru a pune în aplicare pe dispozitive mobile și telecommuters home-based care lasă siguranța firewall-ul blocarea traficului de ieșire. Aplicarea acestui lucru pe laptopuri va reduce șansele ca atacurile de phishing să trimită utilizatorii către servere rău intenționate pentru a recolta acreditări sau a rula cod de atac care va câștiga acest punct de sprijin. Într-o lume în care atât de mulți utilizatori au plecat acasă pentru a opri răspândirea bolii, definiția „rețelei dvs.” s-a extins.

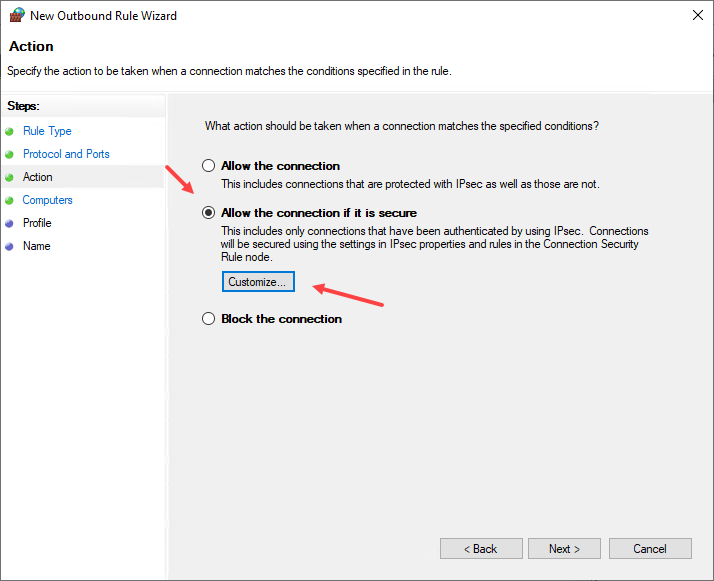

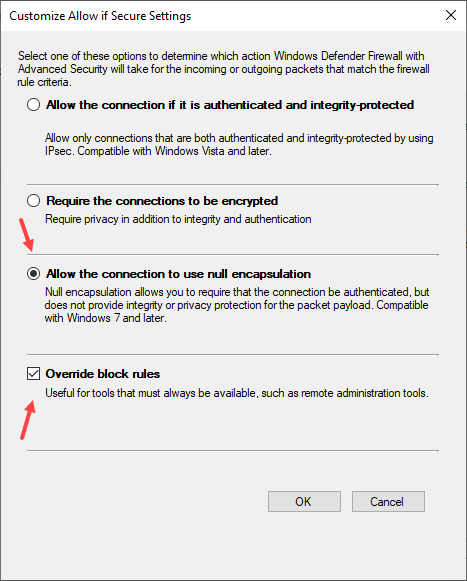

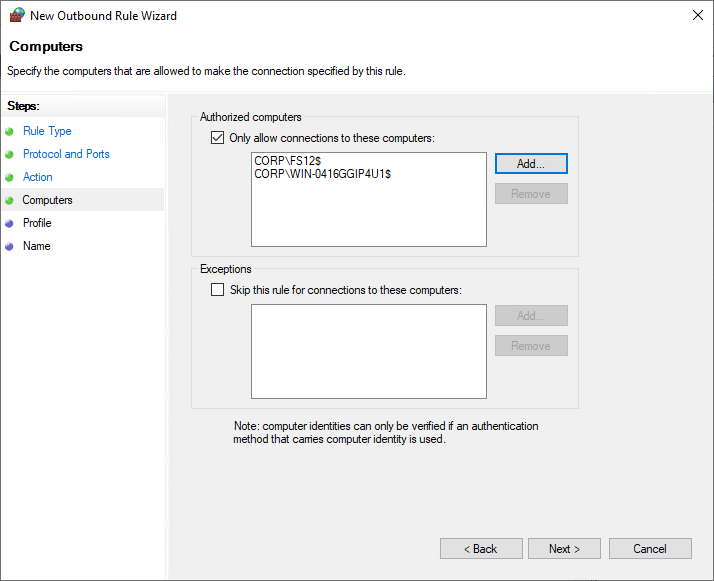

- KB are șabloane pentru construirea unei liste globale de blocuri care conține o listă” permite „pentru controlerele de domeniu și serverele de Fișiere (cel puțin) și o armă foarte importantă în eforturile dvs. de a opri conexiunile la serverele externe rău intenționate numite „permiteți o conexiune dacă este sigură”:

opțiunea „Permiteți conexiunea dacă este sigură” permite suprascrierea unei reguli globale de blocare. Puteți utiliza ușor, dar cel mai puțin sigur „permite conexiunea de a utiliza încapsulare null”, împreună cu „reguli bloc suprascrie”, care se bazează în mod eficient pe Kerberos și de membru domeniu pentru autentificare. Defender Firewall permite opțiuni mai sigure, cum ar fi IPSEC, dar vor necesita mai mult de la dvs. Când furnizați aceste opțiuni de conectare securizată, acum aveți acces la domenii precum computerele autorizate și adresa IP:

dacă vizionați videoclipul lui Jessica Payne de mai sus, veți afla mai multe despre acest lucru. Serios!

impactul defensiv al acestei stratificări înseamnă că atacatorii trebuie să determine care set mic de servere permise sunt ținte valide care trebuie controlate sau înlocuite fără detectare, toate în rețeaua ta interioară. Mișcare laterală largă și client-hopping ransomware nu va mai fi capabil să piggyback SMB pe dispozitivul utilizatorului final. Când vorbesc despre a fi prea iritant de o țintă, aceasta este ceea ce vreau să spun. Da, toate aceste lucruri sunt posibile, dar ți-ai mărit șansa de a le prinde, ai cerut o cantitate imensă de recunoaștere și îngrijire suplimentară de la atacator, ai rupt o tonă de cod leneș scris de infractori și, sincer, te face neatractiv.

acest tip de protecție de ieșire la Paravanul de protecție Windows este, de asemenea, o tehnică excelentă pentru cei care nu doresc să-și plimbe telecommuterii COVID prin schimbarea firewall-urilor routerului de acasă pentru a bloca ieșirea SMB către Internet atunci când nu utilizați VPN. Știu că sunteți acolo, m-ați întrebat cu toții despre regulile de expirare a parolei contului mașinii acum două luni! Chiar dacă nu pot obține Politica de grup sau Intune, aveți cel puțin un set consistent de pași sau script pentru o telecomandă Help Desk.

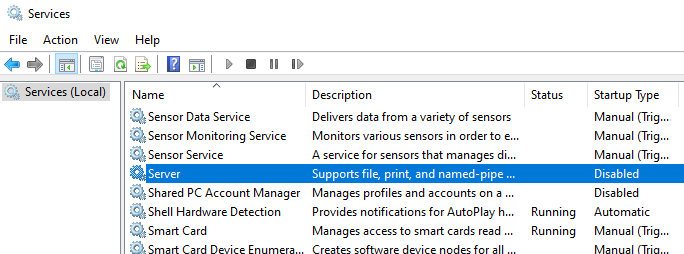

dezactivați SMB Server dacă într-adevăr neutilizate

clienții Windows și chiar unele dintre serverele Windows nu poate necesita serviciul SMB Server pentru a fi difuzate la toate. Iată propriul meu Laptop de suprafață de lucru cu serverul SMB dezactivat:

mult mai sigur decât orice firewall este lipsa completă a unui serviciu de server SMB care rulează deloc. Acest pas care vă va cere să înțelegeți în mod fundamental procesele și aplicațiile dvs. și vine cu riscul unei experiențe de depanare foarte confuze într-un an după ce ați uitat să faceți acest lucru.

notă: am dezbătut crearea acestui serviciu la cerere în viitor și poate dezactivat în mod implicit în anumite condiții și ediții precum Windows 10 pentru utilizatorii de acasă sau Professional. Acest lucru ar putea părea un apel ușor de făcut, dar nu ați petrecut 7 ani de clienți SMB1 removal pain când am început să-l fac opțional și să-l dezinstalez. Aceasta ar rupe inițial o mulțime de întreprinderi.

testați manual la scară mică. Implementați în valuri, folosind Politica.

ar trebui să utilizați implementări de politici de grup pe etape pentru a face aceste modificări după ce faceți implementări la scară mică, realizate manual pe servere și clienți selectați-nu doar să distrugeți aceste setări peste tot sau veți avea un interviu de ieșire din săptămâna zilei proaste. Vă recomand să începeți cu cel mai greu utilizator al SMB – propria echipă IT. Noi numim acest lucru ” mananca propriul dogfood .”Dacă laptopurile și aplicațiile echipei dvs. și accesul la partajarea fișierelor par să funcționeze bine după implementarea manuală a regulilor firewall-ului de intrare și de ieșire, creați o politică de grup de testare în mediile dvs. largi de testare și QA. Pe baza rezultatelor, începeți să eșantionați câteva mașini departamentale, apoi extindeți-vă. Ia-ți timp aici – ai avut vestul sălbatic de 20 de ani, nu vei curăța Tombstone într-un weekend.

Wrap-up

care încheie pașii SMB. Acum repetați doar pentru NFS, SSH, SFTP, RDP și restul, imaginându-vă toate opțiunile de firewall echivalente ale MacOS și Linux. Simplu! ; D

pentru a recapitula:

- tăiați accesul SMB de intrare la firewall-urile corporative.

- tăiați accesul SMB de ieșire la paravanul de protecție corporativ, cu excepții pentru anumite intervale IP.

- Inventar pentru utilizarea SMB și acțiuni.

- configurați Paravanul de protecție Windows Defender pentru blocurile de intrare și ieșire

- dezactivați serverul SMB dacă este cu adevărat neutilizat

- testați manual la scară mică. Implementați în valuri, folosind Politica.

- Menține menține menține. Fiecare server nou pe care îl adăugați sau îl eliminați din rețea poate avea acum o intrare în inventarul dvs. și excepții de firewall. O bună securitate defensivă înseamnă o întreținere consecventă.

protocoalele de sistem distribuite ajută organizația dvs. să câștige bani și să facă lucrurile. Cu toate acestea, ei cer respectul tău dacă vrei să-ți faci mediul neatractiv pentru oamenii răi. Computerele, rețelele și utilizatorii nu se pricep să se apere: asta e treaba ta.