Active Directory Glossar – Begriffe und grundlegende Konzepte

In diesem Beitrag werde ich die am häufigsten verwendete Terminologie in Active Directory und verwandten Technologien auflisten und erklären.

Wenn Sie neu in Active Directory sind, ist dies eine großartige Ressource, um sich mit den Grundlagen und grundlegenden Konzepten von Active Directory vertraut zu machen.

Ich habe Begriffe in verschiedenen Abschnitten zusammengefasst, um das Verständnis und die Referenzierung zu erleichtern. Einige Themen können sehr technisch sein, ich habe kurze und leicht verständliche Terminologie zur Verfügung gestellt. Ich stelle dann am Ende jedes Abschnitts zusätzliche Ressourcen zur Verfügung, wenn Sie mehr erfahren möchten.

Inhaltsverzeichnis:

- Active Directory–Grundlagen – Hier starten

- Active Directory-Dienste

- Active Directory DNS

- Active Directory-Replikation

- Active Directory-Sicherheit (Authentifizierung, Sicherheitsprotokolle, Berechtigungen)

- Active Directory-Verwaltungskonsolen

- DHCP

- Gruppenrichtlinien

Active Directory-Grundlagen

Dies sind grundlegende Begriffe, mit denen Sie vertraut sein sollten, wenn Sie umgang mit Active Directory.

Active Directory

Active Directory ist ein Verzeichnisdienst, der die Verwaltung von Benutzern, Computern und anderen Objekten innerhalb eines Netzwerks zentralisiert. Seine Hauptfunktion besteht darin, Benutzer und Computer in einer Windows-Domäne zu authentifizieren und zu autorisieren. Wenn sich ein Benutzer beispielsweise bei einem Computer in der Domäne anmeldet, überprüft er den Benutzernamen und das Kennwort, die zur Überprüfung des Kontos übermittelt wurden. Wenn es sich um einen gültigen Benutzernamen und ein gültiges Kennwort handelt, wird der Benutzer authentifiziert und am Computer angemeldet.

Lassen Sie sich nicht mit den folgenden drei Begriffen verwechseln, die sich alle auf Active Directory beziehen.

- AD – Dies ist nur eine Abkürzung für Active Directory

- AD DS – Dies ist ein Server, auf dem die Active Directory–Domänendienstrolle ausgeführt wird

- Domänencontroller – Dies ist auch ein Server, auf dem die Active Directory-Domänendienstrolle ausgeführt wird. Aus Failover-Gründen wird empfohlen, mehrere Domänencontroller zu verwenden.

Active Directory-Webdienste (ADWS)

Domäne

Die Domäne ist eine logische Struktur von Containern und Objekten innerhalb von Active Directory. Eine Domäne enthält die folgenden Komponenten:

- Eine hierarchische Struktur für Benutzer, Gruppen, Computer und andere Objekte

- Sicherheitsdienste zur Authentifizierung und Autorisierung von Ressourcen in der Domäne und anderen Domänen

- Richtlinien, die auf Benutzer und Computer angewendet werden

- Ein DNS-Name zur Identifizierung der Domäne. Wenn Sie sich bei einem Computer anmelden, der Teil einer Domäne ist, melden Sie sich beim DNS-Domänennamen an. Meine DNS-Domain ist ad.activedirectorypro.com , so wird meine Domain identifiziert.

Domänenbaum

Wenn Sie einer übergeordneten Domäne eine untergeordnete Domäne hinzufügen, erstellen Sie einen sogenannten Domänenbaum. Ein Domänenbaum ist nur eine Reihe von Domänen, die hierarchisch miteinander verbunden sind und alle denselben DNS-Namespace verwenden. Wenn activedirectorypro.com war eine Domain namens Training hinzuzufügen, oder Videos würde es benannt werden training.activedirectorypro.com und videos.activedirectorypro.com. Diese Domänen sind Teil desselben Domänenbaums, und es wird automatisch eine Vertrauensstellung zwischen der übergeordneten und der untergeordneten Domäne erstellt.

Funktionsebenen

Gesamtstruktur

Eine Gesamtstruktur ist eine Sammlung von Domänenbäumen. Die Domänenstruktur teilt sich ein gemeinsames Schema und einen gemeinsamen Konfigurationscontainer. Der Domänenbaum ist durch eine transitive Vertrauensstellung miteinander verbunden. Wenn Sie Active Directory zum ersten Mal installieren und eine Domäne erstellen, erstellen Sie auch eine Gesamtstruktur.

FQDN – Vollqualifizierter Domänenname

FSMO

Ein Domänencontroller verfügt über mehrere Funktionen, die als FSMO-Rollen bezeichnet werden. Diese Rollen sind alle auf dem ersten Domänencontroller in einer neuen Gesamtstruktur installiert.

-

Schema Master – Der Schema Master ist eine gesamtstrukturweite Rolle, die alle Änderungen am Active Directory-Schema übernimmt.

-

Domain Naming Master – Dies ist eine waldweite Rolle, die der Master von Domainnamen ist. Es behandelt den Namespace und das Hinzufügen und Entfernen von Domänennamen.

-

PDC Emulator – Diese Rolle übernimmt Passwortänderungen, Benutzersperrungen, Gruppenrichtlinien und ist der Zeitserver für die Clients.

-

RID–Master – Diese Rolle ist für die Verarbeitung von RID-Poolanforderungen von allen DCs innerhalb der Domäne verantwortlich. Wenn Objekte wie Benutzer und Computer erstellt werden, erhalten sie eine eindeutige SID und eine relative ID (RID). Die RID-Masterrolle stellt sicher, dass Objekten nicht dieselben SID und RIDs zugewiesen werden.

-

Infrastructure Master – Dies ist eine domänenweite Rolle, die verwendet wird, um Objekte in anderen Domänen zu referenzieren. Wenn Benutzer aus Domäne A Mitglieder einer Sicherheitsgruppe in Domäne B sind, wird die Infrastrukturmasterrolle verwendet, um auf die Konten in der richtigen Domäne zu verweisen.

Objekte

Wenn Sie mit Active Directory arbeiten, arbeiten Sie hauptsächlich mit Objekten. Objekte werden als eine Gruppe von Attributen definiert, die eine Ressource in der Domäne darstellen. Diesen Objekten wird eine eindeutige Sicherheits-ID (SID) zugewiesen, die verwendet wird, um dem Objekt den Zugriff auf Ressourcen in der Domäne zu gewähren oder zu verweigern. Die in einer neuen Domäne in Active Directory erstellten Standardobjekttypen sind:

- Organisationseinheit (OU) – Eine OU ist ein Containerobjekt, das verschiedene Objekte aus derselben Domäne enthalten kann. Sie verwenden Organisationseinheiten zum Speichern und Organisieren von Benutzerkonten, Kontakten, Computern und Gruppen. Sie verknüpfen auch Gruppenrichtlinienobjekte mit einer Organisationseinheit.

- Benutzer – Benutzerkonten werden in erster Linie Benutzern zugewiesen, um Zugriff auf Domänenressourcen zu erhalten. Sie können auch zum Ausführen von Programmen oder Systemdiensten verwendet werden.

- Computer – Dies ist einfach ein Computer, der der Domäne beigetreten ist.

- Gruppen – Es gibt zwei Arten von Objekten, eine Sicherheitsgruppe und eine Verteilergruppe. Eine Sicherheitsgruppe ist eine Gruppierung von Benutzerkonten, die verwendet werden können, um Zugriff auf Ressourcen bereitzustellen. Verteilergruppen werden für E-Mail-Verteilerlisten verwendet.

- Kontakte – Ein Kontakt wird für E-Mail-Zwecke verwendet. Sie können sich nicht als Kontakt an der Domäne anmelden und sie kann nicht zum Sichern von Berechtigungen verwendet werden.

- Freigegebener Ordner – Wenn Sie einen freigegebenen Ordner in Active Directory veröffentlichen, wird ein Objekt erstellt. Das Veröffentlichen freigegebener Ordner in AD erleichtert Benutzern das Auffinden freigegebener Dateien und Ordner in der Domäne.

- Drucker freigeben – Genau wie freigegebene Ordner können Sie Drucker in Active Directory veröffentlichen. Dies erleichtert es Benutzern auch, Drucker in der Domäne zu finden und zu verwenden.

LDAP (Lightweight Directory Access Protocol)

Global Catalog (GC)

Der Global Catalog Server enthält ein vollständiges Replikat aller Objekte und wird für die gesamtstrukturweite Suche verwendet. Standardmäßig wird der erste Domänencontroller in einer Domäne als GC-Server bezeichnet, es wird empfohlen, mindestens einen GC-Server für jeden Standort zu haben, um die Leistung zu verbessern.

Jet Database Engine

Die Active Directory-Datenbank basiert auf Microsofts Jet Blue Engine und nutzt die Extensible Storage Engine (ESE), um mit den Daten zu arbeiten. Die Datenbank ist eine einzelne Datei namens ntds.dit, standardmäßig wird es im Ordner% SYSTEMROOT% \ NTDS und jedem Domänencontroller gespeichert.

Papierkorb

Mit dem Active Directory-Papierkorb können Administratoren gelöschte Elemente problemlos wiederherstellen. So aktivieren Sie den Papierkorb Schritt für Schritt Anleitung.

Schreibgeschützter Domänencontroller (RODC)

RODC-Server enthalten eine schreibgeschützte Kopie der Active Directory-Datenbank und erlauben keine Änderungen an AD. Sein Hauptzweck ist für Niederlassungen und Standorte mit schlechter physischer Sicherheit.

Schema

Das Active Directory-Schema definiert jede Objektklasse, die in einer Active Directory-Gesamtstruktur erstellt und verwendet werden kann. Es definiert auch jedes Attribut, das in einem Objekt vorhanden sein kann. Mit anderen Worten, es ist eine Blaupause dafür, wie Daten in Active Directory gespeichert werden können. Ein Benutzerkonto ist beispielsweise eine Instanz der Benutzerklasse und verwendet Attribute, um Informationen zu diesem Objekt zu speichern und bereitzustellen. Ein Computerkonto ist eine weitere Instanz einer Klasse, die ebenfalls durch ihre Attribute definiert ist.

Es gibt viele Klassen und Attribute, es sei denn, Sie programmieren oder beheben ein fortgeschrittenes Problem, es ist nicht notwendig, alles über das Schema zu wissen.

SYSVOL

Das sysvol ist ein sehr wichtiger Ordner, der auf jedem Domänencontroller freigegeben wird. Der Standardspeicherort ist %SYSTEMROOT%\SYSVOL\sysvol und besteht aus folgendem:

- Gruppenrichtlinienobjekte

- Ordner

- Skripte

- Knotenpunkte

Tombstone

Tombstone ist ein gelöschtes Objekt aus AD, das nicht aus der Datenbank entfernt wurde. Während dieser Zeit kann das Objekt wiederhergestellt werden.

Objektnamenattribute

Im Folgenden sind einige wichtige Attribute aufgeführt, mit denen Sie bei der Arbeit mit Active Directory vertraut sein sollten.

- userPrincipalName (UPN) – Dies ist ein gebräuchlicher Anmeldename im Format einer E-Mail-Adresse. Ein UPN sieht so aus, [email protected] , ein UPN kann verwendet werden, um sich in eine Windows-Domäne einzuloggen.

- objectGUID – Dieses Attribut wird verwendet, um ein Benutzerkonto eindeutig zu identifizieren. Selbst wenn das Konto umbenannt oder verschoben wird, ändert sich die objectGUID nie.

- sAMAccountName – Dieses Attribut wird für Kontoanmeldungen an eine Domäne verwendet. Es war das primäre Mittel, um eine Domäne für ältere Windows-Versionen anmelden, kann es immer noch auf modernen Versionen von Windows verwendet werden.

- objectSid – Dieses Attribut ist die Sicherheits-ID (SID) des Benutzers. Die SID wird vom Server verwendet, um einen Benutzer und seine Gruppenmitgliedschaft zu identifizieren und Benutzern den Zugriff auf Domänenressourcen zu autorisieren.

- sIDHistory – Dieses Attribut enthält vorherige SIDs für das Benutzerobjekt. Dies ist nur erforderlich, wenn ein Benutzer zu einer anderen Domäne gewechselt ist.

- Relativer Distinguished Name (RDN) – Der RDN ist die erste Komponente des definierten Namens. Es ist der Name des Objekts in Active Directory relativ zu seiner Position in der hierarchischen Struktur von AD

- Distinguished Name (DN) – Das DN-Attribut sucht Objekte im Verzeichnis. Dieses Attribut wird häufig von Diensten und Anwendungen zum Suchen von Objekten in Active Directory verwendet. ein DN besteht aus den folgenden Komponenten:

- CN – common name

- OU – Organisationseinheit

- DC – Domänenkomponente

Gruppen

Gruppen werden verwendet, um Benutzerkonten, Computer- und Kontaktobjekte in Verwaltungseinheiten zu sammeln. Durch das Erstellen von Gruppen können Sie die Berechtigungen für Ressourcen einfacher steuern und Ressourcen wie Drucker und Ordner zuweisen. Es gibt zwei Arten von Gruppen

- Verteilung – Verteilergruppen werden von E-Mail-Anwendungen verwendet, um problemlos eine E-Mail an eine Gruppe von Benutzern zu senden.

- Sicherheit – Sicherheitsgruppen sind eine Gruppe von Konten, die zum einfachen Zuweisen zu einer Ressource oder zum Beantragen von Berechtigungen verwendet werden können. Wenn ich beispielsweise einen Ordner für die Personalabteilung sperren möchte, kann ich einfach alle Mitarbeiter in eine Sicherheitsgruppe einfügen und die Gruppe anstelle jedes einzelnen Kontos auf den Ordner anwenden.

Gruppenbereich

Der Gruppenbereich gibt an, ob die Gruppe in der Domäne oder Gesamtstruktur angewendet werden kann. Hier sind die drei Gruppenbereiche:

- Universal – Kann Objekte aus anderen universellen Gruppen und jeder Domäne in der Struktur oder Gesamtstruktur enthalten.

- Global – Kann Objekte aus der Domäne enthalten und in jeder Domänenstruktur oder Gesamtstruktur verwendet werden.

- Domain Local – Kann Objekte aus jeder Domäne enthalten, kann aber nur auf die Domäne angewendet werden, in der sie erstellt wurde.

Ressourcen:

Verständnis von Tombstones, Active Directory und wie man es schützt

Active Directory-Schema

Gesamtstruktur- und Domänenfunktionsebenen

Active Directory: Konzepte Teil 1

Active Directory-Dienste

Active Directory umfasst mehrere andere Dienste, die unter die Active Directory-Domänendienste fallen. Zu diesen Diensten gehören:

Active Directory Certificate Services (AD CS)

Dies ist eine Serverrolle, mit der Sie eine Public-Key-Infrastruktur (PKI) erstellen und digitale Zertifikate für Ihre Organisation bereitstellen können. Zertifikate können zum Verschlüsseln des Netzwerk- und Anwendungsverkehrs sowie zur Authentifizierung von Benutzern und Computern verwendet werden. Wenn Sie https in einer Browseradresse sehen, bedeutet dies, dass ein Zertifikat verwendet wird, um die Kommunikation vom Client zum Server zu verschlüsseln.

Active Directory-Domänendienste (AD DS)

Siehe Active Directory-Beschreibung

Active Directory-Verbunddienste (AD FS)

Active Directory Lightweight Directory Services (AD LDS)

Active Directory Rights Management Services (AD RMS)

Active Directory DNS

Domain Name System ist ein Dienst, der die Namensauflösung bereitstellt, am häufigsten die Auflösung von Hostnamen in IP-Adressen. In diesem Abschnitt erfahren Sie mehr über einige der wichtigsten Komponenten von DNS.

Resource Records

Ein Resource Record ist ein Eintrag im DNS-System, der beim Auffinden von Ressourcen anhand der IP-Adresse oder eines Domänennamens hilft. Es gibt viele Arten von Ressourceneinträgen, unten finden Sie eine Liste gängiger Datensatztypen:

- A – Ordnet einen Hostnamen einer IPv4–Adresse zu

- AAAA – Ordnet einen Hostnamen einer IPv6–Adresse zu

- CNAME – Ordnet einen Alias einem Hostnamen zu

- MX – Wird zum Auffinden eines Mailservers verwendet

- NS – Ordnet einen Nameserver für eine Domäne zu

- PTR – Ordnet eine IPv4-Adresse einem hostname. Die Rückseite eines A-Datensatzes.

- SOA – Enthält administrative Informationen

- SRV – Wird verwendet, um Server zu finden, die bestimmte Dienste hosten

- TXT – Kann verschiedene Daten enthalten. Wird häufig zur Überprüfung von Domains und aus Sicherheitsgründen verwendet.

Dynamisches DNS (DDNS)

Dynamisches DNS ist eine Methode, mit der Clients ihre Ressourceneinträge bei einem DNS-Server registrieren und dynamisch aktualisieren können. Auf diese Weise können Clients, die DHCP verwenden, ihren DNS-Eintrag automatisch aktualisieren, wenn sich ihre IP-Adresse ändert.

Hostname

Zonen

DNS Aging and Scavenging

Dies ist eine Funktion, die aktiviert werden kann, um die Bereinigung veralteter DNS-Einträge zu automatisieren. Ich habe einen separaten Beitrag erstellt, der mehr erklärt und Schritt für Schritt Anweisungen zum Konfigurieren der DNS-Alterung und -reinigung enthält.

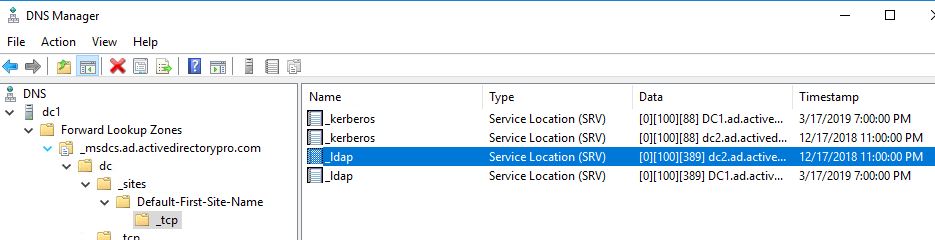

Von Active Directory verwendete SRV-Datensätze

In einer Windows-Domäne werden SRV-Datensätze von Clients zum Auffinden von Domänencontrollern für Active Directory verwendet. Wenn Sie den AD DS-Dienst installieren, erstellt der Prozess automatisch die SRV-Datensätze für Active Directory.

- Active Directory erstellt seine SRV-Einträge in den folgenden Ordnern, wobei Domain_Name der Name Ihrer Domain ist:

- Forward Lookup Zones/Domain_Name/_msdcs/dc/_sites/Default-First-Site-Name/_tcp Forward Lookup Zones/Domain_Name/_msdcs/dc/_tcp

Hier ist ein Screenshot von meinem DNS:

Weiterleitungen

DNS-Weiterleitungen sind Server, die Hostnamen auflösen, die Ihr interner DNS-Server nicht auflösen kann, hauptsächlich externe Domänen wie das Surfen im Internet. Sie können DNS-Anfragen an einen beliebigen Server Ihrer Wahl weiterleiten, oft wird ein ISP verwendet.

Root Hints

Root hint Server ist eine weitere Methode, um Hostnamen aufzulösen, die Ihr interner Server nicht auflösen kann. Der Unterschied besteht darin, dass diese Server als Root-DNS-Zone für das Internet dienen. Sie werden aus Sicherheits- und Redundanzgründen von mehreren großen Unternehmen verwaltet. Sie können entweder Root-Hinweise oder Forwards verwenden, um externe Namen aufzulösen.

Ressourcen:

Vollständige Liste der DNS-Ressourceneintragstypen

Überprüfen, ob SRV-DNS-Einträge für einen Domänencontroller erstellt wurden

Root-Hinweise gegen Weiterleitungen

DNS-Best Practices

Active Directory-Replikation

Replikation ist der Prozess, der sicherstellt, dass an einem Domänencontroller vorgenommene Änderungen auf andere Domänencontroller in der Domäne repliziert werden.

Verbindungsobjekte

Das Verbindungsobjekt gibt an, welche Domänencontroller wie oft und in welchem Namenskontext miteinander repliziert werden.

KCC

Der Knowledge Consistency Checker (KCC) ist ein Prozess, der auf allen Domänencontrollern ausgeführt wird und eine Replikationstopologie generiert, die auf den Sites, Subnetzen und Site Link-Objekten basiert.

Subnetze

Ein Subnetz ist ein logischer Teil eines IP-Netzwerks. Subnetze werden verwendet, um Geräte in einem bestimmten Netzwerk zu gruppieren, häufig nach Standort, Gebäude oder Etage. Wenn Sie über eine Umgebung mit mehreren Standorten verfügen, muss Active Directory über Ihre Subnetze Bescheid wissen, damit die effizientesten Ressourcen ordnungsgemäß identifiziert werden können. Wenn diese Informationen nicht bereitgestellt werden, können sich Clients authentifizieren und den falschen Domänencontroller verwenden.

Site

Eine Site ist eine Sammlung von Subnetzen. Mithilfe der Active Directory-Standorte können Sie den Replikationsfluss und den Ressourcenstandort für Clients wie einen Domänencontroller definieren.

Site-Link

Mit Site-Links können Sie konfigurieren, welche Sites miteinander verbunden sind.

Site Link Bridge

Eine Site Link Bridge ist eine logische Verbindung zwischen Sites. Es ist eine Methode, um transitive Konnektivität zwischen Standorten logisch darzustellen.

Standorttopologie

Die Standorttopologie ist eine Zuordnung, die die Netzwerkkonnektivität für die Replikation und den Speicherort für Ressourcen in der Active Directory-Gesamtstruktur definiert. Die Standorttopologie besteht aus mehreren Komponenten, einschließlich Standorten, Subnetzen, Standortverknüpfungen, Standortverknüpfungsbrücken und Verbindungsobjekten.

Standortinterne Replikation

Hierbei handelt es sich um eine Replikation zwischen Domänencontrollern am selben Standort.

Standortübergreifende Replikation

In einer Umgebung mit mehreren Standorten muss eine Änderung an einem Standort auf den anderen Standort repliziert werden. Dies wird als standortübergreifende Replikation bezeichnet.

Ressourcen:

Funktionsweise der Active Directory-Replikation

Konzepte der Active Directory-Replikation

Active Directory-Sicherheit (Authentifizierung, Sicherheitsprotokolle, Berechtigungen)

Kerberos

Kerberos ist ein Sicherheitsprotokoll, mit dem Benutzer ihre Identität sicher nachweisen können, um Zugriff auf Domänenressourcen zu erhalten.

Key Distribution Center (KDC)

KDC ist ein Dienst, der auf Domänencontrollern ausgeführt wird und Sitzungstickets bereitstellt, die im Kerberos-Authentifizierungsprotokoll verwendet werden.

Dienstprinzipalnamen (SPN)

SPN ist ein eindeutiger Bezeichner einer Dienstinstanz.

NTLM

NTLM ist eine Sammlung von Sicherheitsprotokollen, die verwendet werden, um Benutzer zu authentifizieren, Integrität und Vertraulichkeit zu gewährleisten. Kerberos ist das bevorzugte Authentifizierungsprotokoll und wird in modernen Windows-Versionen verwendet, NTLM ist für ältere Clients und Systeme in einer Arbeitsgruppe weiterhin verfügbar.

NTFS-Berechtigungen

Mit NTFS-Berechtigungen können Sie festlegen, wer auf eine Datei oder einen Ordner zugreifen darf. Nachfolgend finden Sie eine Liste der grundlegenden Berechtigungen, die Sie festlegen können:

- Volle Kontrolle – Dies gibt Benutzern die Rechte zum Hinzufügen, Ändern, Verschieben und Löschen von Dateien und Ordnern.

- Modify – Gibt Benutzern Ansicht und Rechte zum Ändern

- Read & Execute – Gibt Benutzern Ansicht und Rechte zum Ausführen

- Read – ready only rights

- Write – right to a file and add new folders

Share Permissions

Share permissions Definieren Sie die Zugriffsebene auf freigegebene Ressourcen wie einen Ordner. Es gibt drei grundlegende freigegebene Berechtigungen:

- Lesen – Gibt Benutzern Rechte auf den Ordner und Unterordner anzuzeigen

- Ändern – Gibt Benutzern Lese– und Änderungsrechte

- Volle Kontrolle – Gibt Benutzern ändern, ändern und Leserechte.

Diskretionäre Zugriffssteuerungsliste (DACL)

Eine DACL identifiziert, welches Konto den Zugriff auf ein Objekt wie eine Datei oder einen Ordner zulässt oder verweigert.

Access Control Entries (ACE)

DACL enthält ACEs, das ACE definiert, welches Konto und welche Zugriffsebene auf die Ressource gewährt werden soll. Wenn kein ACE vorhanden ist, verweigert das System den Zugriff auf das Objekt.

System Access Control List (SACL)

Mit der SACL können Administratoren Zugriffsversuche auf ein Sicherheitsobjekt protokollieren.

Feinkörnige Kennwortrichtlinie

Ressourcen:

Kerberos für den vielbeschäftigten Administrator

Technische Übersicht zur Windows-Authentifizierung

Unterschiede zwischen Freigabe- und NTFS-Berechtigungen

Zugriffssteuerungslisten

Active Directory-Verwaltungskonsolen

Dieser Abschnitt enthält die Verwaltungskonsolen, die Sie zum Verwalten der verschiedenen Active Directory-Technologien verwenden müssen. Sie müssen die Remote Server Administration Tools (RSAT) installieren, um auf diese Verwaltungskonsolen zugreifen zu können.

Active Directory-Benutzer und -Computer (ADUC)

Dies ist die am häufigsten verwendete Konsole zum Verwalten von Benutzern, Computern, Gruppen und Kontakten.

Abkürzung: dsa.msc

Active Directory Administrative Center (ADAC)

Active Directory-Domänen und Vertrauensstellungen

Diese Konsole wird verwendet, um den Domänenmodus oder die Funktionsebene einer Domäne oder Gesamtstruktur zu erhöhen. Es wird auch verwendet, um Vertrauensbeziehungen zu verwalten.

Active Directory-Sites und -Dienste

Dies ist die Hauptkonsole zum Verwalten der Replikation. Diese Konsole wird verwendet, um Standorttopologieobjekte und Verbindungsobjekte zu verwalten, die Replikation zu planen, die Replikation manuell zu erzwingen, den globalen Katalog zu aktivieren und das universelle Gruppencaching zu aktivieren.

ADSI Edit

DFS-Verwaltung

Diese Konsole wird zum Verwalten von DFS-Namespaces und DFS-Replikation verwendet.

DHCP

Diese Konsole wird verwendet, um DCHP-Bereiche zu erstellen, Lease-Informationen und alles, was mit DHCP zu tun hat, anzuzeigen.

DNS

Diese Konsole wird zum Erstellen von DNS-Zonen, Ressourceneinträgen und zum Verwalten aller DNS-Dinge verwendet.

Gruppenrichtlinienverwaltung

PowerShell

Ressourcen:

Dynamic Host Control Protocol (DHCP)

Scope

- Bereichsname – Dies ist der Name des Bereichs. Geben Sie ihm einen beschreibenden Namen, damit Sie leicht erkennen können, für welche Geräte er bestimmt ist.

- IP-Adressbereich – Dies ist der IP-Bereich, den die Geräte verwenden sollen. Beispiel 10.2.2.0/24

- IP–Adressausschlüsse – Sie können angeben, dass die IP-Adresse vom Gültigkeitsbereich ausgeschlossen werden soll. Dies ist nützlich, wenn Sie Geräte im Subnetz haben, die eine statische IP-Adresse benötigen, z. B. einen Router oder Server.

- Lease duration – Die Lease gibt an, wie lange ein Client eine IP-Adresse hat, bevor er sie an den Pool zurückgibt.

- DHCP-Optionen – Es gibt eine Reihe verschiedener Optionen, die Sie einschließen können, wenn DHCP eine IP-Adresse zuweist. Mehr dazu weiter unten

DHCP-Optionen

Es gibt viele DCHP-Optionen, unten sind die am häufigsten verwendeten Optionen in einer Windows-Domäne.

- 003 Router – Das Standardgateway des Subnetzes

- 005 DNS-Server – Die IP-Adresse des DNS-Servers, den Clients für die Namensauflösung verwenden sollen.

- 015 DNS-Domänenname – Das DNS-Suffix, das der Client verwenden sollte, oft das gleiche wie der Domänenname.

DHCP-Filterung

Mit der DHCP-Filterung können Geräte basierend auf ihrer MAC-Adresse verweigert oder zugelassen werden. Zum Beispiel verwende ich es, um mobile Geräte daran zu hindern, eine Verbindung zu unserem sicheren WLAN herzustellen.

Superscopes

Ein Superscope ist eine Sammlung einzelner DHCP-Bereiche. Dies kann verwendet werden, wenn Sie Bereiche zusammen verbinden möchten. Ehrlich gesagt habe ich das noch nie benutzt.

Bereiche aufteilen

Dies ist eine Methode zur Bereitstellung von Fehlertoleranz für einen DHCP-Bereich. Die Verwendung von DHCP-Failover ist nicht die bevorzugte Methode für die Fehlertoleranz.

DHCP-Failover

DCHP-Failover war eine neue Funktion, die in der Serverversion 2012 gestartet wurde. Es ermöglicht zwei DHCP-Servern, Lease-Informationen gemeinsam zu nutzen und eine hohe Verfügbarkeit für DCHP-Dienste bereitzustellen. Wenn ein Server nicht verfügbar ist, übernimmt der andere Server.

Ressourcen:

DHCP-Parameter

Gruppenrichtlinien

Mit Gruppenrichtlinien können Sie Benutzer- und Computereinstellungen zentral verwalten. Sie können Gruppenrichtlinien verwenden, um Kennwortrichtlinien, Überwachungsrichtlinien, Bildschirm sperren, Laufwerke zuordnen, Software bereitstellen, ein Laufwerk, Office 365-Einstellungen und vieles mehr festzulegen.

Gruppenrichtlinienobjekte (GPO)

Gruppenrichtlinienobjekte sind eine Sammlung von Richtlinieneinstellungen, die Sie auf Computer oder Benutzer anwenden.

Häufigkeit der Aktualisierung von Gruppenrichtlinien

Client-Workstations und Mitgliedsserver aktualisieren ihre Richtlinien alle 90 Minuten. Um zu vermeiden, dass die Domänencontroller überfordert werden, wird jedem Computer ein zufälliges Offset-Intervall hinzugefügt. Dadurch wird verhindert, dass alle Computer gleichzeitig Gruppenrichtlinien-Upgrades vom DC anfordern und möglicherweise abstürzen.

Richtlinienverarbeitung

Gruppenrichtlinien gelten in der folgenden Reihenfolge

- Lokal

- Standort

- Domäne

- Organisationseinheit (OU)

Blockvererbung

Standardmäßig werden Gruppenrichtlinienobjekte vererbt. Um dieses Verhalten zu ändern, können Sie die Option Blockvererbung auf Organisationsebene verwenden.

Keine Überschreibung

Wenn Sie Richtlinien erzwingen und verhindern möchten, dass sie blockiert werden, verwenden Sie die Option Keine Überschreibung.

Benutzereinstellungen

In einem Gruppenrichtlinienobjekt gibt es Benutzer- und Computereinstellungen. Benutzereinstellungen gelten nur für Benutzerobjekte. Wenn Sie Benutzereinstellungen im Gruppenrichtlinienobjekt konfigurieren, muss das Gruppenrichtlinienobjekt auf Benutzerobjekte angewendet werden.

Computereinstellungen

Die Computereinstellungen in einem Gruppenrichtlinienobjekt sind Einstellungen, die auf einen Computer angewendet werden können. Wenn Sie die Computereinstellungen konfigurieren, muss das Gruppenrichtlinienobjekt auf Computerobjekte angewendet werden.

Resultant Set of Policy (RsoP)

Resultant Set of Policy ist ein Microsoft-Tool, das in Windows 7 und späteren Versionen integriert ist. Administratoren erhalten einen Bericht darüber, welche Gruppenrichtlinieneinstellungen auf Benutzer und Computer angewendet werden. Es kann auch verwendet werden, um Einstellungen für Planungszwecke zu simulieren.

Ich habe ein komplettes Tutorial in meinem Artikel Wie man RSoP verwendet, um Gruppenrichtlinieneinstellungen zu überprüfen und zu beheben.

Gruppenrichtlinieneinstellungen

Gruppenrichtlinieneinstellungen werden hauptsächlich zum Konfigurieren von Einstellungen verwendet, die später auf Clientebene geändert werden können. Sie haben auch die Möglichkeit, einige erweiterte Targeting wie die Anwendung auf eine bestimmte OU, Windows-Version, Benutzer in einer Gruppe und so weiter zu tun. Einstellungen werden häufig verwendet, um Folgendes zu konfigurieren:

- Laufwerkzuordnungen

- Registrierungseinstellungen

- Drucker installieren

- Aufgaben planen

- Datei- und Ordnerberechtigungen festlegen

- Energieeinstellungen festlegen

Vorlagen

Sie können zusätzliche Gruppenrichtlinienvorlagen installieren, um die von Microsoft bereitgestellten Standardrichtlinienobjekte zu erweitern. Einige häufig verwendete Vorlagen sind Office 365, Chrome, Firefox und solche, die von 3rd-Party-Anwendungen bereitgestellt werden. Vorlagen sind XML-basierte Dateien in der Regel in einem ADM-Format oder ADMX-Dateierweiterung.

Ressourcen:

Gruppenrichtlinienarchitektur

Gruppenrichtlinienübersicht

Habe ich etwas verpasst? Haben Sie etwas zu teilen? Lassen Sie es mich in den Kommentaren unten wissen.

Empfohlenes Tool: SolarWinds Server & Application Monitor

![]()

Dieses Dienstprogramm wurde entwickelt, um Active Directory und andere kritische Dienste wie DNS & DHCP zu überwachen. Es erkennt schnell Probleme mit dem Domänencontroller, verhindert Replikationsfehler, verfolgt fehlgeschlagene Anmeldeversuche und vieles mehr.

Was mir an SAM am besten gefällt, sind die einfach zu bedienenden Dashboard- und Alarmierungsfunktionen. Es hat auch die Fähigkeit, virtuelle Maschinen und Speicher zu überwachen.

Laden Sie hier Ihre kostenlose Testversion herunter