Beyond the Edge: So sichern Sie den SMB-Datenverkehr in Windows

Hallo Leute, Ned wieder hier. Organisationen sind gut darin, den Netzwerkrand mit Firewalls zu versehen, um eingehende Eindringlinge zu stoppen. Wir müssen weitermachen, um ausgehende und laterale Netzwerkkommunikation zu verhindern. Mit dem Aufkommen von Mobile Computing und der Leichtigkeit von Phishing-Benutzern bedeutet die Kompromittierung eines einzelnen Geräts, dass Ihr externer Schutzschild nicht ausreicht.

Heute besprechen wir, wie Sie den Unterbauch Ihres Netzwerks sichern können. Ich konzentriere mich auf Windows und SMB, aber dieser Rat gilt für Ihre anderen Protokolle und Betriebssysteme. Ihre Umgebung verwendet auch NFS, SSH, RDP, SFTP, RPC und mehr unter Windows, Linux und macOS.

Lassen Sie uns einige Ports blockieren!

Segmentierung und Endpunktisolation

Ihr Netzwerk bildet Segmente und Endpunkte. Segmente sind die Partitionen, seien es Subnetze oder VLANs, und umfassen Ihre mit VPN verbundenen Geräte. Ihre Server und Clients sind die Endpunkte. Wenn es um SMB geht, sind Ihre Clients und Server nicht auf Windows und Windows Server beschränkt – sie können beide Aufgaben in jeder Edition erfüllen. SMB ist selbst eine Art Transportprotokoll für viele andere ältere Anwendungsprotokolle, die Named Pipes, RPC und andere Technologien für Ihre Verwaltungstools und Apps verwenden.

Standardmäßig erlaubt keine Windows-Version eingehende SMB-Kommunikation nach der Einrichtung; die integrierten Regeln der Windows Defender-Firewall (früher Windows-Firewall genannt) verhindern den Zugriff auf TCP / Port 445. Wenn Sie eine SMB-Freigabe erstellen, werden die Firewallregeln aktiviert, um eingehende SMB zuzulassen. In diesem Artikel wird nicht verlangt, dass Sie 1.000 Hardware-Firewalls kaufen, wie Sie es in einem Craptastic-Hacker-Film tun – es geht darum, diese Defender-Firewall zu verwenden, die in jedem Windows-Computer enthalten ist, den Sie besitzen.

Unser Ziel ist es, es für Ihre Daten viel schwieriger zu machen, das Netzwerk zu verlassen, oder für Ihre Geräte, sich innerhalb des Netzwerks gegenseitig anzugreifen. Wir versuchen nicht, das gesamte Netzwerk für alle Bedrohungen undurchlässig zu machen. Wir versuchen, Ihr Netzwerk für einen Angreifer so irritierend zu machen, dass er einfach das Interesse verliert und ein anderes Ziel verfolgt.

Ich bin nicht hier, um Ihnen die integrierte Firewall beizubringen, es ist ein großes Produkt, aber ein gut dokumentiertes:

- Windows Defender Firewall mit Advanced Security Design Guide

- Windows Defender Firewall mit Advanced Security Deployment Guide

Keine Sorge, wenn Sie noch Windows Server 2012 R2 oder … was zum Teufel … Windows 7 verwenden, sind diese immer noch anwendbar.Was Sie nicht wissen, ist, dass meine absolute Lieblingspräsentation zu diesem Thema Jessica Paynes Vortrag „Demystifying the Windows Firewall“ auf der Ignite New Zealand 2016 ist. Wenn Sie noch nie von der Firewall gehört haben oder sie seit Jahren verwenden, ist dieser Vortrag großartig und Sie sollten sich das Ganze ansehen.

Sehen? Ich sagte doch, es war gut! Jessica ist der Deal.

Reduzierung der SMB-Matrix

Hier ist der Plan:

- Reduzieren Sie den eingehenden SMB-Zugriff an den Unternehmensfirewalls.

- Unterbinden Sie den ausgehenden SMB-Zugriff an der Unternehmensfirewall mit Ausnahmen für bestimmte IP-Bereiche.

- Inventar für SMB-Nutzung und Freigaben.

- Konfigurieren Sie die Windows Defender-Firewall für eingehende und ausgehende Blöcke

- Deaktivieren Sie den SMB-Server, wenn er wirklich nicht verwendet wird

- Testen Sie in kleinem Maßstab von Hand. Bereitstellung in Wellen mithilfe von Richtlinien.

Schneiden Sie den eingehenden SMB-Zugriff auf die Unternehmensfirewalls

Der einfachste Teil, den Sie wahrscheinlich bereits abgeschlossen haben. Blockieren Sie TCP / Port 445 aus dem Internet an Ihren Hardware-Firewalls. Jetzt ist jeder in Ihrem Netzwerk, einschließlich VPN-verbundener Geräte, nicht direkt von außen zugänglich.

Ausgehenden SMB-Zugriff an der Unternehmensfirewall mit Ausnahmen unterbinden

Es ist äußerst unwahrscheinlich, dass Sie ausgehende SMB ins Internet zulassen müssen, es sei denn, Sie verwenden es als Teil eines Public Cloud-Angebots. Mit Azure Files SMB können Sie stattdessen ein VPN verwenden. Sie sollten diesen ausgehenden Datenverkehr nur auf diese Dienst-IP-Bereiche beschränken. Diese dokumentieren wir hier:

- Azure Datacenter IP-Adressen

- Azure Remote apps

- Microsoft O365 IP-Adressen

Inventarisierung für SMB-Nutzung und Freigaben

Wenn es unser Ziel ist, unnötige Kommunikation in Ihrem Netzwerk zu stoppen, müssen wir SMB inventarisieren.

- Von welchen Serverendpunkten wissen Sie, dass sie eingehenden SMB erlauben müssen, ihre Rolle zu erfüllen?

- Benötigen sie eingehenden Zugriff von allen Clients, nur von bestimmten Netzwerken oder nur von bestimmten Knoten?

- Von den verbleibenden Endpunkten des Servers, welche erlauben einfach SMB Inbound und ist es notwendig?

Das war der einfache Teil. Nun der schwierige Teil:

- Von Ihren Client-Betriebssystem-Endpunkten (z. B. Windows 10), von denen Sie wissen, dass sie eingehenden SMB-Zugriff benötigen

- Benötigen sie eingehenden Zugriff von allen Clients, nur bestimmten Netzwerken oder nur bestimmten Knoten?

- Von Ihren Client-OS-Endpunkten, welche erlauben einfach SMB Inbound und ist es notwendig?

- Ihrer Client-OS-Endpunkte, die den SMB-Server-Dienst überhaupt nicht ausführen müssen?

- Welche Ihrer Endpunkte können wir zwingen, ausgehende SMB nur auf die sicherste und minimalste Weise zuzulassen?

Dateiserver und Domänencontroller benötigen offensichtlich SMB Inbound, um ihre Rolle zu erfüllen. Andere integrierte Rollen und Funktionen können ebenfalls vorhanden sein, und wir haben viele davon in Service overview und network port requirements für Windows dokumentiert. Auf DCs und Dateiserver muss wahrscheinlich von überall im Netzwerk zugegriffen werden, aber einige Anwendungsserver benötigen möglicherweise nur Zugriff von zwei anderen Anwendungsservern im selben Subnetz.

Sie können Freigaben auf Servern und Clients mit einem praktischen Skript namens Get-FileShares von Sam Boutros untersuchen und entscheiden, ob diese Freigaben legitim sind, einmal legitim waren und jetzt nicht, oder von Chad the Junior Wildman, dem Neffen des CTO, erstellt wurden Sie wünschen, Sie könnten ihn feuern … ich schweife ab. Ich habe dieses Skript auf der MS Ignite 2019 um 0:9:45 Uhr in meiner Präsentation „Plan für den Z-Day 2020″ gezeigt: Windows Server 2008 Ende der Unterstützung kommt!“

Möglicherweise müssen Sie auch die Überwachung aktivieren:

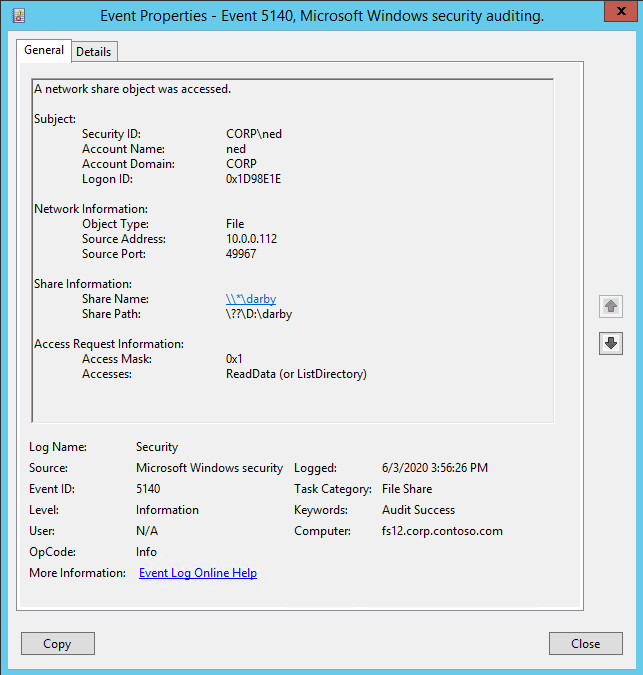

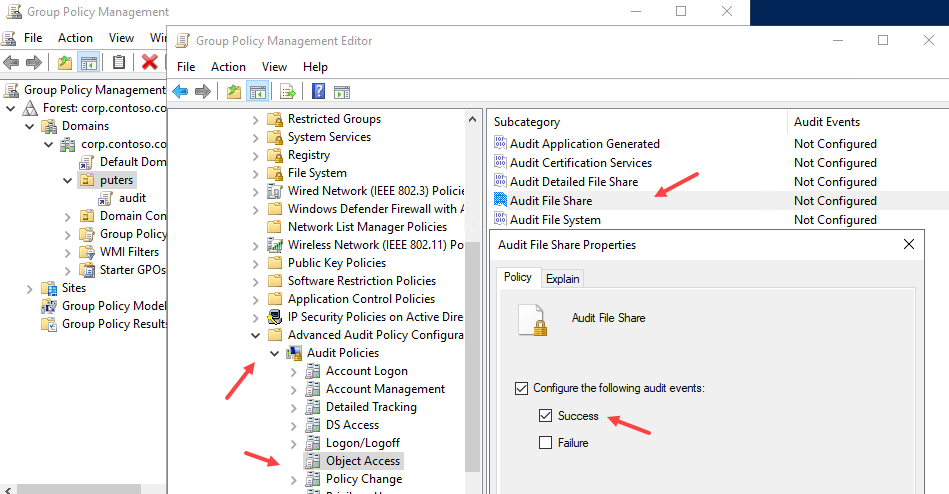

Seit Windows Vista und Windows Server 2008 haben Sie Zugriff auf einen Audit-Trail des eingehenden SMB-Zugriffs. Sie aktivieren es als Teil der Gruppenrichtlinie und stellen es auf beliebigen Knoten bereit, die Sie überprüfen möchten. Es ist zu finden unter:

Computerkonfigurationsrichtlinien Windows-Einstellungen Sicherheitseinstellungen Erweiterte Überwachungsrichtlinienkonfiguration Überwachungsrichtlinien Objektzugriff Dateifreigaben

So auffindbar!

Dieser Audit-Trail kann gesprächig werden, Sie sollten ihn in Bursts aktivieren / deaktivieren oder mithilfe Ihrer Ereignisprotokollüberwachungslösungen sammeln, die Sie als Teil Ihrer Bedrohungserkennungsschicht ausführen. Selbstverständlich! Hm.Wenn Sie diese Protokolle untersuchen, erfahren Sie, welche Knoten mit welchen Endpunkten über SMB kommunizieren, und können entscheiden, ob die Freigaben eines Endpunkts wirklich verwendet werden, die nicht vorhanden sein müssen oder ob der Server keine offensichtlichen SMB-Kunden hat.

Konfigurieren der Windows Defender-Firewall für eingehende und ausgehende Blöcke

Wenn Sie nach einer Schritt-für-Schritt-Anleitung zum Konfigurieren von Firewalls suchen, lesen Sie unsere Dokumente; Mein Blogbeitrag wird nie so gut sein und ich bin auch sehr faul. Aber wir können über Taktik reden. Das Wichtigste ist, eingehende und ausgehende Kommunikation auf sehr deterministische Weise mithilfe von Regeln zu blockieren, die Ausnahmen enthalten und zusätzliche Verbindungssicherheit bieten. Ein häufiger Angriff besteht darin, einen Endbenutzer davon zu überzeugen, auf eine SMB-Freigabe zuzugreifen, so wie Sie ihn dazu verleiten würden, auf eine böse Website zuzugreifen. Senden Sie ihnen einen Link per E-Mail, überzeugen Sie sie zum Klicken, und jetzt senden sie NTLM-Anmeldeinformationen oder führen die ausführbaren Dateien aus. Eine ausgehende Firewallrichtlinie, die die Verwendung von SMB-Verbindungen nicht nur außerhalb der Sicherheit Ihres verwalteten Netzwerks, sondern auch innerhalb Ihres Netzwerks verhindert, um nur den Zugriff auf die Mindestanzahl von Servern und nicht auf andere Computer zu ermöglichen, ist eine echte Lateral Movement Defense.

Sie verweisen hier auf die Einstellungen der SMB-Firewall, um zu verhindern, dass SMB-Datenverkehr Verbindungen herstellt und das Netzwerk betritt oder verlässt. Dieses KB behandelt die genauen SMB-Firewallregeln, die Sie für eingehende und ausgehende Verbindungen festlegen müssen, um Ihrem Inventar zu entsprechen. Ich möchte einige wichtige Punkte in dieser KB hervorheben:

- Die KB enthält Vorlagen für eingehende Regeln, die auf jeder Art von Netzwerkprofil basieren.

- Die KB verfügt über Vorlagen für ausgehende Regeln, die nach Domänen– / privaten – dh vertrauenswürdigen – Netzwerkprofilen definiert sind, aber eine für die Gast- / öffentlichen Profile. Letzteres ist besonders wichtig, auf mobilen Geräten und Home-based Telearbeiter zu erzwingen, die die Sicherheit Ihrer Firewall blockieren ausgehenden Datenverkehr verlassen. Wenn Sie dies auf Laptops erzwingen, verringert sich die Wahrscheinlichkeit, dass Phishing-Angriffe Benutzer an böswillige Server senden, um Anmeldeinformationen zu sammeln oder Angriffscode auszuführen, der diesen Fuß fasst. In einer Welt, in der so viele Benutzer nach Hause gegangen sind, um die Ausbreitung von Krankheiten zu stoppen, hat sich die Definition von „Ihrem Netzwerk“ erweitert.

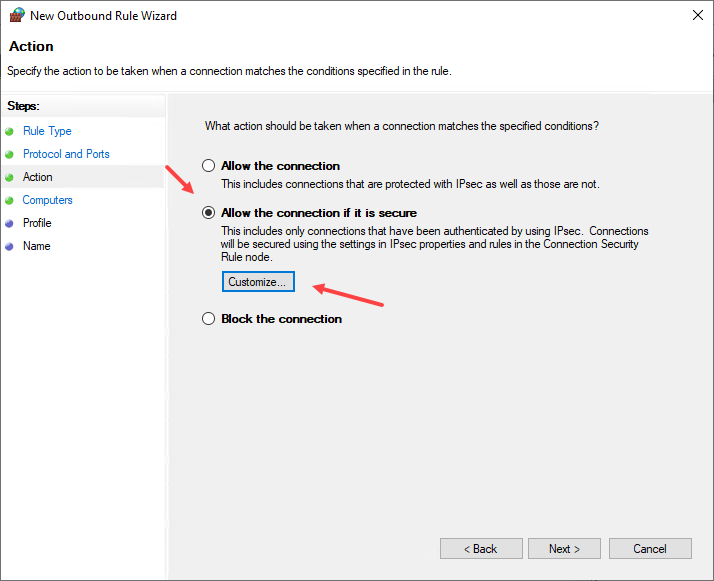

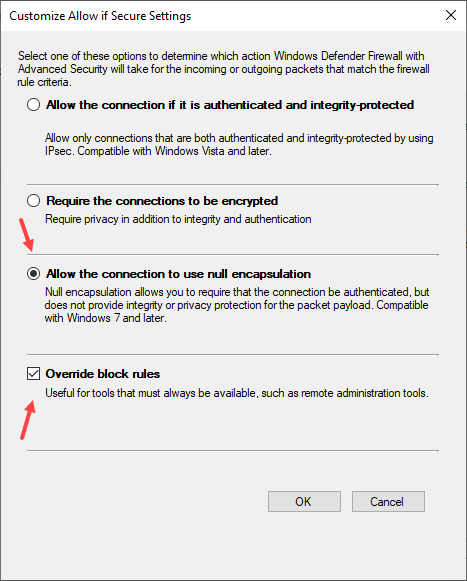

- Die KB verfügt über Vorlagen zum Erstellen einer globalen Blockliste, die eine Liste „Zulassen“ für Domänencontroller und Dateiserver (mindestens) und eine sehr wichtige Waffe enthält, um Verbindungen zu böswilligen externen Servern zu stoppen, die als „Verbindung zulassen“ bezeichnet werden wenn sicher“:

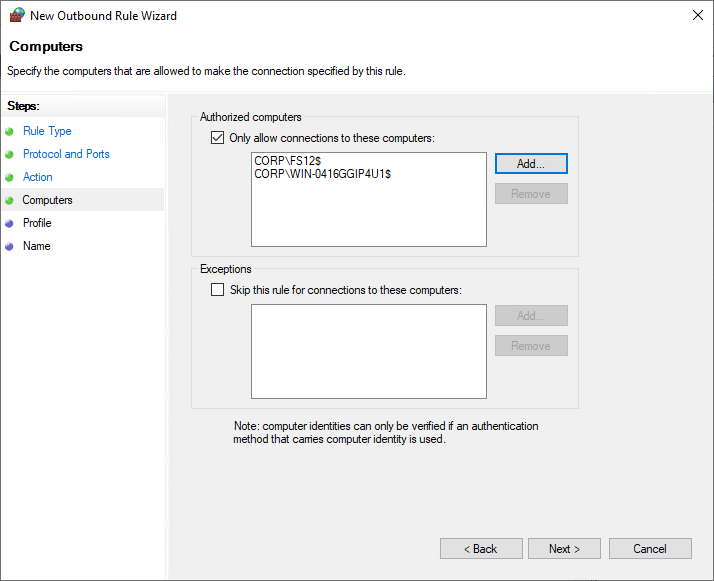

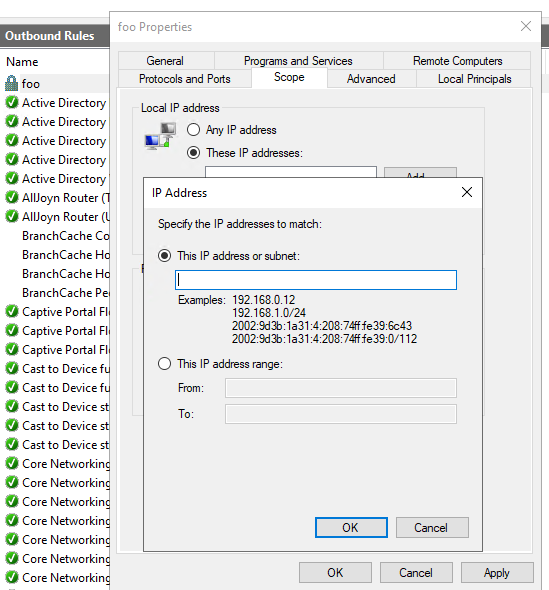

Die Option „Verbindung zulassen, wenn sie sicher ist“ ermöglicht das Überschreiben einer globalen Blockregel. Sie können die einfache, aber am wenigsten sichere Option „Zulassen, dass die Verbindung die Null-Kapselung verwendet“ zusammen mit „Blockregeln überschreiben“ verwenden, die effektiv auf Kerberos und Domänenmitgliedschaft für die Authentifizierung angewiesen ist. Defender Firewall ermöglicht sicherere Optionen wie IPSEC, aber sie werden mehr von Ihnen verlangen. Wenn Sie diese sicheren Verbindungsoptionen bereitstellen, erhalten Sie jetzt Zugriff auf Bereiche wie autorisierte Computer und IP-Adresse:

Wenn Sie Jessica Paynes Video oben ansehen, erfahren Sie viel mehr darüber. Wirklich!

Die defensive Wirkung dieser Schichtung bedeutet, dass Angreifer bestimmen müssen, welche kleine Gruppe von erlaubten Servern gültige Ziele sind, die ohne Erkennung kontrolliert oder ersetzt werden müssen, alles innerhalb Ihres inneren Netzwerks. Breite seitliche Bewegung und Client-Hopping Ransomware wird nicht mehr in der Lage sein, SMB auf Endbenutzergerät Huckepack. Wenn ich davon spreche, ein Ziel zu irritieren, meine ich das. Ja, all diese Dinge sind möglich, aber Sie haben Ihre Chance, sie zu fangen, erhöht, eine große Menge an zusätzlicher Aufklärung und Sorgfalt vom Angreifer verlangt, eine Menge faulen Codes von Kriminellen gebrochen und Sie ehrlich gesagt unattraktiv gemacht.

Diese Art des ausgehenden Schutzes an der Windows-Firewall ist auch eine großartige Technik für diejenigen, die ihre EIGENEN Telearbeiter nicht durch die Firewalls Ihres Heimrouters führen möchten, um ausgehende SMB-Verbindungen zum Internet zu blockieren, wenn Sie kein VPN verwenden. Ich weiß, dass Sie da draußen sind, Sie haben mich alle vor zwei Monaten nach den Regeln für den Ablauf des Passworts für Maschinenkonten gefragt! Selbst wenn sie keine Gruppenrichtlinien oder Intune erhalten können, verfügen Sie zumindest über einen konsistenten Satz von Schritten oder Skripten für eine Helpdesk-Fernbedienung.

SMB-Server deaktivieren, wenn er nicht verwendet wird

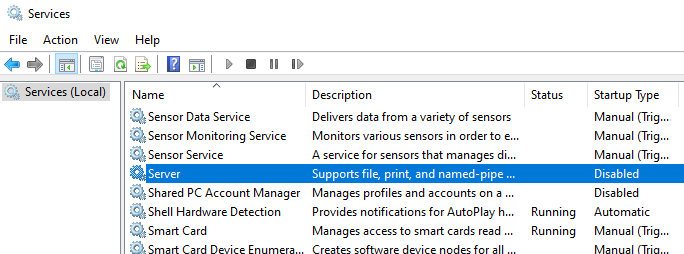

Ihre Windows-Clients und sogar einige Ihrer Windows-Server erfordern möglicherweise nicht, dass der SMB-Serverdienst überhaupt ausgeführt wird. Hier ist mein eigener Work Surface Laptop mit deaktiviertem SMB-Server:

Weitaus sicherer als jede Firewall ist das völlige Fehlen eines SMB-Serverdienstes, der überhaupt ausgeführt wird. Dieser Schritt erfordert ein grundlegendes Verständnis Ihrer Prozesse und Apps und birgt das Risiko einer sehr verwirrenden Fehlerbehebung in einem Jahr, nachdem Sie dies vergessen haben.

Hinweis: Ich habe darüber nachgedacht, diesen Dienst in Zukunft auf Abruf bereitzustellen und ihn möglicherweise unter bestimmten Bedingungen und Editionen wie Windows 10 für Heimanwender oder professionelle Benutzer standardmäßig zu deaktivieren. Dies mag wie ein einfacher Anruf erscheinen, aber Sie haben nicht 7 Jahre SMB1-Entfernungsschmerzen verbracht, die Kunden gesehen haben, als ich anfing, es optional zu machen und sich selbst zu deinstallieren. Es würde zunächst viele Unternehmen brechen.

Test in kleinem Maßstab von Hand. Bereitstellung in Wellen mithilfe von Richtlinien.

Sie sollten schrittweise Gruppenrichtlinien-Rollouts verwenden, um diese Änderungen vorzunehmen, nachdem Sie kleine, handgemachte Bereitstellungen auf ausgewählten Servern und Clients durchgeführt haben. Ich empfehle, mit dem schwersten Benutzer von SMB zu beginnen – Ihrem eigenen IT-Team. Wir nennen dies „Essen Sie Ihr eigenes Hundefutter .“ Wenn die Laptops und Apps Ihres Teams sowie der Dateifreigabezugriff nach der manuellen Bereitstellung Ihrer eingehenden und ausgehenden Firewallregeln gut zu funktionieren scheinen, erstellen Sie Testgruppenrichtlinien in Ihren umfassenden Test- und QS-Umgebungen. Beginnen Sie anhand der Ergebnisse mit der Probenahme einiger Abteilungsmaschinen und erweitern Sie sie dann. Nehmen Sie sich hier Zeit – Sie haben den wilden Westen seit 20 Jahren, Sie werden Tombstone nicht an einem Wochenende aufräumen.

Zusammenfassung

Damit sind die SMB-Schritte abgeschlossen. Jetzt wiederholen Sie einfach für NFS, SSH, SFTP, RDP und den Rest, herauszufinden, alle gleichwertigen Firewall-Optionen von macOS und Linux. Einfach! ;D

Zur Zusammenfassung:

- Schneiden Sie den eingehenden SMB-Zugriff an den Unternehmensfirewalls ab.

- Unterbinden Sie den ausgehenden SMB-Zugriff an der Unternehmensfirewall mit Ausnahmen für bestimmte IP-Bereiche.

- Inventar für SMB-Nutzung und Freigaben.

- Konfigurieren Sie die Windows Defender-Firewall für eingehende und ausgehende Blöcke

- Deaktivieren Sie den SMB-Server, wenn er wirklich nicht verwendet wird

- Testen Sie in kleinem Maßstab von Hand. Bereitstellung in Wellen mithilfe von Richtlinien.

- Pflegen pflegen pflegen. Jeder neue Server, den Sie Ihrem Netzwerk hinzufügen oder daraus entfernen, kann jetzt einen Eintrag in Ihrem Inventar und Firewall-Ausnahmen haben. Bei guter defensiver Sicherheit geht es um konsequente Wartung.

Verteilte Systemprotokolle helfen Ihrer Organisation, Geld zu verdienen und Dinge zu erledigen. Sie verlangen jedoch Ihren Respekt, wenn Sie Ihre Umgebung für schlechte Menschen unattraktiv machen möchten. Computer, Netzwerke und Benutzer können sich nicht gut verteidigen: Das ist Ihre Aufgabe.