Beyond the Edge: How to Secure SMB Traffic in Windows

Hiya folks, Ned here again. Järjestöt ovat hyviä estämään tunkeutujia tulittamasta verkon reunaa. Meidän on siirryttävä estämään lähteviä ja sivusuuntaisia verkkoviestintöjä. Mobiililaskennan ja tietojenkalastelun helppouden myötä yksittäisen laitteen vaarantuminen tarkoittaa, että ulkoinen suojasi ei riitä.

tänään keskustellaan verkon alivoiman turvaamisesta. Keskityn Windowsiin ja SMB: hen, mutta tämä neuvo koskee muita protokollia ja käyttöjärjestelmiä. Ympäristösi käyttää myös NFS: ää, SSH: ta, RDP: tä, SFTP: tä, RPC: tä ja paljon muuta Windowsissa, Linuxissa ja MacOS: ssa.

Let ’ s block some ports!

segmentointi ja päätepisteiden eristäminen

verkostosi muodostaa segmenttejä ja päätepisteitä. Segmentit ovat osioita, olivatpa ne aliverkostoja tai Vlaaneja ja sisältävät VPN-kytketyt laitteesi. Palvelimet ja asiakkaat ovat päätepisteitä. Kun se tulee SMB, asiakkaat ja palvelimet eivät rajoitu Windows ja Windows Server-ne voivat palvella molempia tehtäviä tahansa painos. Tämä ei tarkoita vain SMB-osuuden hostaamista etätiedostojen käyttöä varten; SMB on itsessään eräänlainen kuljetusprotokolla monille muille vanhoille sovellusprotokollille, jotka käyttävät nimettyjä putkia, RPC: tä ja muuta tekniikkaa hallintatyökaluillesi ja sovelluksillesi.

oletuksena mikään Windows-versio ei salli saapuvaa SMB-viestintää asennuksen jälkeen; sisäänrakennetut Windows Defenderin palomuurisäännöt (joita aiemmin kutsuttiin Windowsin palomuuriksi) estävät pääsyn TCP / port 445: een. Kuitenkin, palomuuri ei salli lähtevän SMB ja jos luot SMB jaa, se mahdollistaa palomuurin säännöt sallia saapuvan SMB. Tämä artikkeli ei vaadi ostat 1,000 laitteisto palomuurit kuin olet jossain craptastic hakkeri elokuva – se on noin käyttämällä että Defender palomuuri sisältyvät jokaiseen Windows kone omistat.

tavoitteenamme on tehdä datasi poistumisesta verkosta paljon vaikeampaa tai laitteidesi hyökätä toisiaan vastaan verkon sisällä. Emme yritä tehdä koko verkostoa läpäisemättömäksi kaikille uhkille. Yritämme tehdä verkkosi niin ärsyttäväksi hyökkääjälle, että he vain menettävät kiinnostuksensa ja lähtevät jonkun toisen kohteen perään.

i ’m not here to te the built-in firewall, it’ s a big product but a well-dokumented one:

- Windows Defender Firewall with Advanced Security Design Guide

- Windows Defender Firewall with Advanced Security Deployment Guide

Don ’t worry, if you’ re still using Windows Server 2012 R2 or… what the H… Windows 7, these are still applicable.

mitä et tiedä on, että ehdoton suosikkiesitykseni tästä aiheesta on Jessica Paynen puhe ”Demystifying the Windows Firewall” Ignite New Zealand 2016-tapahtumassa. Jos et ole koskaan kuullut palomuurista tai olet käyttänyt sitä vuosia, tämä puhe on mahtava, ja sinun pitäisi katsoa koko juttu.

See? Sanoinhan, että se on hyvä! Jessica on sopimus.

SMB-matriisin pienentäminen

tässä suunnitelma:

- leikkaa inbound SMB-pääsy yritysten palomuureihin.

- leikkaa ulospäin suuntautuva SMB-yhteys yrityksen palomuurissa poikkeuksena tietyt IP-alueet.

- inventaario SMB: n käytöstä ja osakkeista.

- Määritä Windows Defenderin palomuuri saapuville ja lähteville lohkoille

- Poista SMB-palvelin käytöstä, jos se on todella käyttämätön

- testaa pienimuotoisesti käsin. Otetaan käyttöön aaltoina käyttäen käytäntöä.

leikkaa inbound SMB-pääsy yritysten palomuureihin

helpoin osuus, jonka olet todennäköisesti jo suorittanut. Estä TCP / port 445 saapuva internetistä laitteiston palomuurit. Nyt kukaan verkon sisällä, mukaan lukien VPN-kytketyt laitteet, ei ole suoraan saatavilla ulkopuolelta.

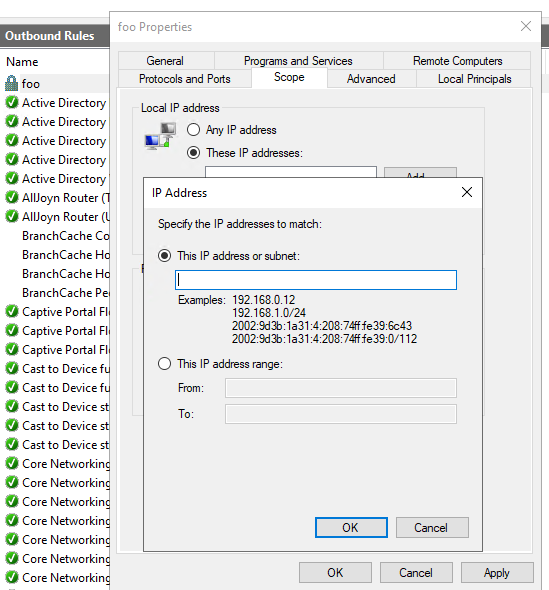

leikkaa lähtevä SMB-yhteys yrityksen palomuurissa poikkeuksin

on erittäin epätodennäköistä, että sinun tarvitsee sallia lähtevä SMB internetiin, ellet käytä sitä osana julkista pilvitarjontaa. Azure Files SMB: n avulla voit sen sijaan käyttää VPN: ää. Sinun pitäisi rajoittaa, että lähtevän liikenteen vain ne palvelun IP-alueet. Dokumentoimme ne täällä:

- Azure datakeskuksen IP-osoitteet

- Microsoft O365 IP-osoitteet

inventaario SMB: n käytöstä ja osakkeista

Jos tavoitteenamme on lopettaa tarpeeton viestintä verkon sisällä, meidän on inventoitava SMB.

- mitä palvelimen päätepisteitä tiedät tarvitsevan, jotta inbound SMB voi suorittaa tehtävänsä?

- tarvitsevatko he saapuvan pääsyn kaikilta asiakkailta, vain tietyistä verkoista vai vain tietyistä solmuista?

- palvelimesta jäljellä olevat päätepisteet, mitkä vain sallivat SMB: n saapumisen ja onko se tarpeen?

Tämä oli helppo osuus. Nyt vaikein osa:

- Asiakkaan käyttöjärjestelmän päätepisteet (esimerkiksi Windows 10), mitkä niistä tiedät vaativat saapuvan SMB-yhteyden

- tarvitsevatko ne saapuvan pääsyn kaikilta asiakkailta, vain tietyistä verkoista vai vain tietyistä solmuista?

- asiakasos: n päätepisteistä, mitkä yksinkertaisesti sallivat SMB: n saapumisen ja onko se tarpeen?

- asiakkaasi OS-päätelaitteista, joiden ei edes tarvitse suorittaa SMB-palvelinpalvelua lainkaan?

- kaikista päätepisteistäsi, mitkä voimme pakottaa sallimaan vain lähtevän SMB: n turvallisimmalla ja mahdollisimman vähäisellä tavalla?

tiedostopalvelimet ja toimialueen ohjaimet vaativat molemmat ilmeisesti SMB inboundin suorittamaan tehtävänsä. Muut sisäänrakennetut roolit ja ominaisuudet voivat myös ja olemme dokumentoineet monet niistä palvelun yleiskatsauksessa ja verkon portin vaatimukset Windowsille. DCs-ja tiedostopalvelimia on todennäköisesti käytettävä mistä tahansa verkon sisältä, mutta jotkut sovelluspalvelimet saattavat tarvita vain pääsyn kahdelta muulta saman aliverkon sovelluspalvelimelta.

voit tutkia osakkeita palvelimilla ja asiakkaita käyttäen kätevä script nimeltään Get-FileShares Sam Boutros ja päättää, jos nämä osakkeet ovat laillisia, olivat kerran laillisia ja nyt eivät ole, tai tehtiin Chad nuorempi wildman CTO: n veljenpoika toivot voit ampua hänen… I eksyä. Osoitin tämän käsikirjoituksen MS Ignite 2019: ssä, catch that at 0: 9: 45 in my presentation ” suunnitelma Z-päivä 2020: Windows Server 2008 tuen loppu on tulossa!”

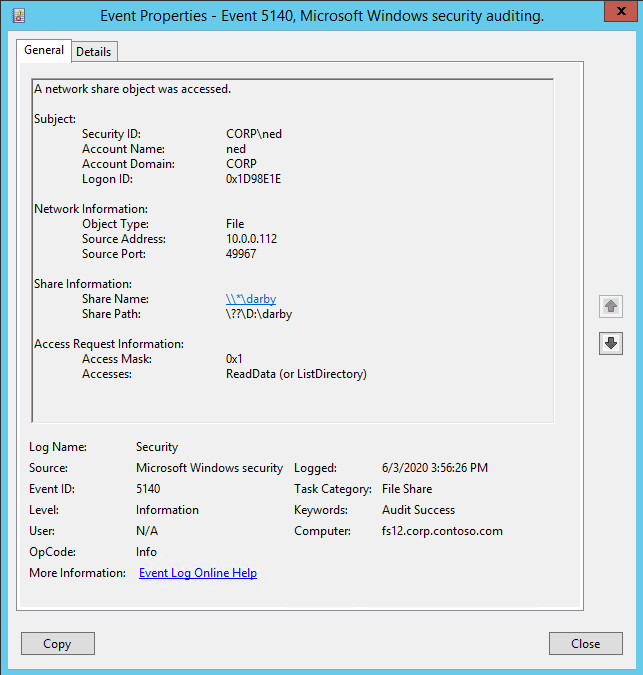

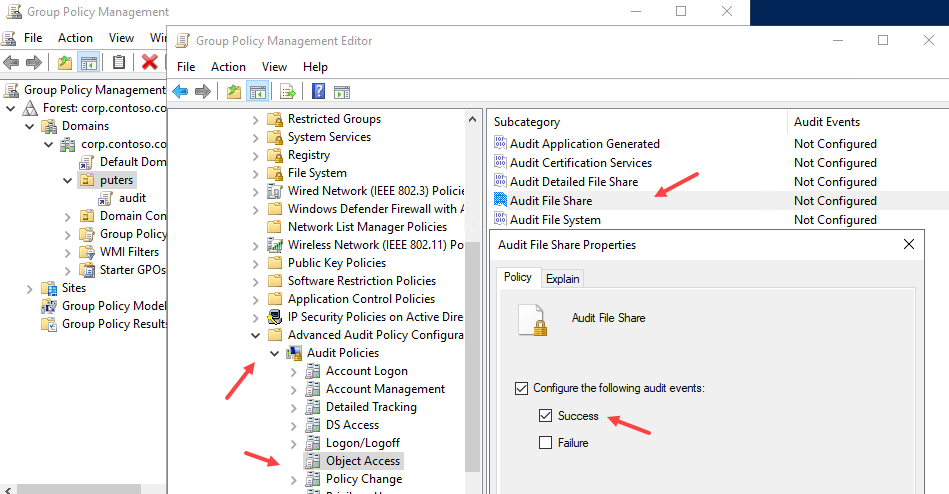

saatat joutua ottamaan käyttöön myös auditoinnin:

Windows Vistan ja Windows Server 2008: n jälkeen sinulla on ollut pääsy kirjausketjuun SMB inbound Accessista. Otat sen käyttöön osana ryhmäkäytäntöä ja siirryt mihin tahansa solmukohtaan, jonka haluat tarkistaa. Se löytyy kohdasta:

tietokoneen määrityskäytännöt Windowsin asetukset Suojausasetukset Advanced Audit Policy Configuration Audit Policies Object Access File Shares

niin löydettävissä!

tämä kirjausketju voi muuttua puheliaaksi, sinun tulisi ottaa käyttöön / poistaa käytöstä purkauksissa tai kerätä käyttämällä tapahtumalokin seurantaratkaisuja, jotka suoritat osana uhkien tunnistustasoasi. Tietysti! Hei.

tutkimalla nämä lokit voit tietää, mitkä solmut puhuvat mille päätepisteille yli SMB ja auttaa sinua päättämään, jos päätepisteen osakkeet ovat todella käytössä, joita ei tarvitse olla olemassa, tai jos palvelimella ei ole ilmeistä SMB asiakkaita.

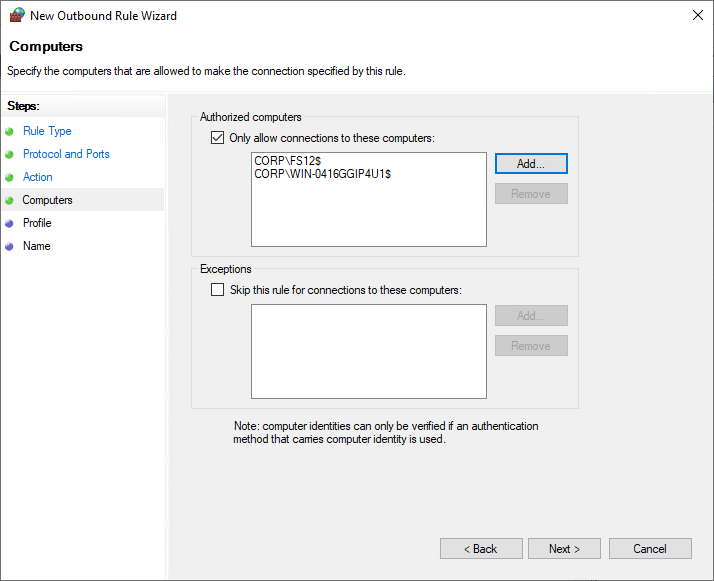

Configure Windows Defender Firewall for inbound and outbound blocks

If you ’ re looking for a step-by-step guide on configuring firewalls, review our docs; my blog post will never be as good and also I am very lazy. Mutta voimme puhua taktiikasta. Tärkeintä on ymmärtää sekä saapuvan että lähtevän viestinnän estäminen hyvin deterministisellä tavalla käyttämällä sääntöjä, jotka sisältävät poikkeuksia ja lisäävät yhteyden turvallisuutta. Yleinen hyökkäys on saada loppukäyttäjä käyttämään SMB-jakoa aivan kuten huijaisit heitä pääsemään pahalle verkkosivustolle. Lähetä heille linkki, vakuuta heidät klikkaamaan, ja nyt he lähettävät pitkin NTLM-tunnistetietoja tai käyttävät mean executables-tiedostoja. Lähtevä palomuurikäytäntö, joka estää SMB-yhteyksien käytön ei vain hallinnoidun verkon turvallisuuden ulkopuolella, mutta jopa verkon sisällä, jotta vain pääsy vähimmäisjoukkoon palvelimia eikä muita koneita on totta sivusuunnassa liikkeen puolustus.

tässä viitataan SMB-palomuurin asetuksiin, jotka estävät SMB-liikenteen lateraaliyhteyksistä ja verkkoon pääsystä tai sieltä poistumisesta. Tämä KB kattaa tarkat SMB-palomuurisäännöt, jotka sinun on asetettava saapuville ja lähteville yhteyksille vastaamaan varastoasi. Haluan nostaa esiin muutamia tärkeitä seikkoja, että KB:

- KB: ssä on malleja inbound-säännöistä, jotka perustuvat mihin tahansa verkkoprofiiliin.

- KB: ssä on lähtevien sääntöjen mallit, jotka on määritelty domain/private – eli trusted – network-profiilien mukaan, mutta yksi vieras / julkinen profiili. Jälkimmäinen on erityisen tärkeää valvoa mobiililaitteissa ja koti-pohjainen etätyökoneet, jotka jättävät turvallisuuden palomuuri estää lähtevän liikenteen. Tämän valvominen kannettavissa tietokoneissa vähentää mahdollisuuksia tietojenkalasteluhyökkäyksiin, jotka lähettävät käyttäjiä haitallisiin palvelimiin keräämään valtakirjoja tai ajamaan hyökkäyskoodia, joka saa jalansijaa. Maailmassa, jossa niin monet käyttäjät ovat lähteneet kotiin pysäyttämään tautien leviämistä, ”oman verkon” määritelmä on laajentunut.

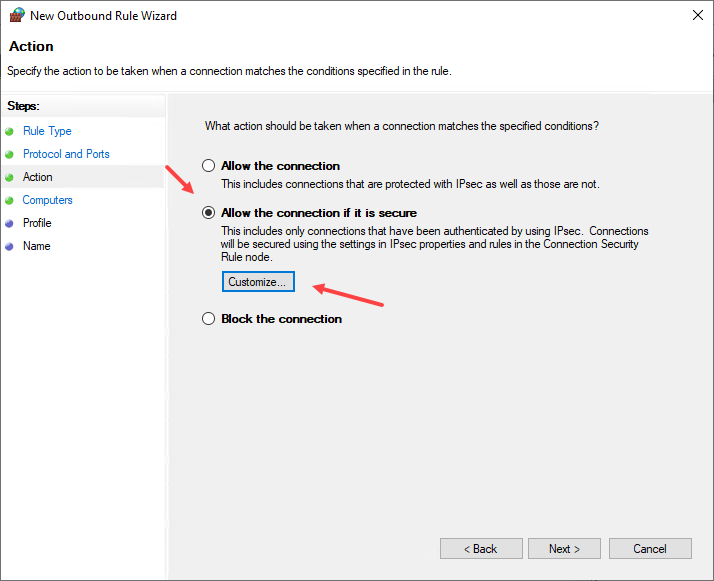

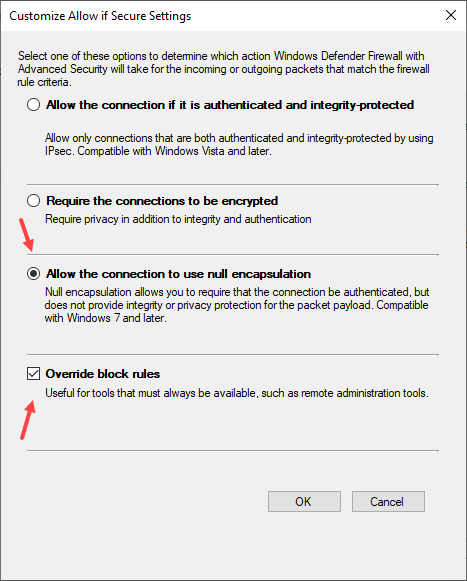

- KB: llä on malleja globaalin estolistan rakentamiseen, joka sisältää” salli ”- listan toimialueen ohjaimille ja tiedostopalvelimille (vähintään) ja erittäin tärkeä ase pyrkimyksissäsi pysäyttää yhteydet haitallisiin ulkopuolisiin palvelimiin nimeltään ”Salli yhteys, jos se on turvallinen”:

”Allow the connection if is secure” – asetus mahdollistaa globaalin blokkisäännön ohittamisen. Voit käyttää helppoa mutta vähiten turvallista ”salli yhteyden käyttää null encapsulation” yhdessä ”override block rules”, joka luottaa tehokkaasti Kerberos ja verkkotunnuksen jäsenyys todennus. Defender Firewall mahdollistaa turvallisemmat vaihtoehdot, kuten IPSEC, mutta ne vaativat sinulta enemmän. Kun annat nämä suojatut yhteysvaihtoehdot, saat nyt käyttöoikeuden käyttökohteisiin, kuten valtuutettuihin tietokoneisiin ja IP-osoitteeseen:

Jos katsot Jessica Paynen videon yllä, opit tästä paljon lisää. Oikeasti!

tämän kerrospukeutumisen puolustava vaikutus tarkoittaa, että hyökkääjien on määritettävä, mitkä pienet sallitut palvelimet ovat kelvollisia kohteita, joita on hallittava tai vaihdettava havaitsematta, kaikki sisäverkossa. Laaja sivuttaisliike ja asiakashyppely ransomware eivät enää pysty takaamaan SMB: tä loppukäyttäjän laitteessa. Kun puhun kohteen ärsyttämisestä, tarkoitan tätä. Kyllä, kaikki nuo asiat ovat mahdollisia, mutta olet lisännyt mahdollisuuksiasi saada ne kiinni, vaatinut valtavasti ylimääräistä tiedustelua ja huolenpitoa hyökkääjältä, rikkonut tonnin rikollisten kirjoittamaa laiskaa koodia ja suoraan sanottuna tekee sinusta vastenmielisen.

tämänkaltainen Windowsin palomuurin lähtevä suojaus on myös loistava tekniikka niille, jotka eivät halua kävellä COVID-TELEKOMMUNIKAATTOREILLAAN muuttuvien kotireitittimen palomuurien läpi estääkseen SMB: n lähtemisen Internetiin, kun et käytä VPN: ää. Tiedän, että olette siellä, te kaikki kysyitte minulta konetilin salasanan vanhentumissäännöistä kaksi kuukautta sitten! Vaikka he eivät saa ryhmäkäytäntöä tai Intunea, sinulla on ainakin johdonmukainen joukko ohjeita tai komentosarjaa Help Desk remotelle.

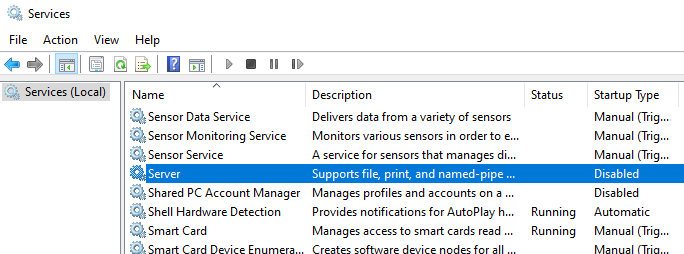

Poista SMB-palvelin käytöstä, jos se on todella käyttämätön

Windows-asiakkaasi ja jopa jotkin Windows-palvelimesi eivät välttämättä vaadi SMB-Palvelinpalvelua toimimaan lainkaan. Tässä oma Työtasoinen kannettava tietokone, jossa SMB-palvelin on poistettu käytöstä:

paljon turvallisempaa kuin mikään palomuuri on se, että SMB-palvelinpalvelu ei toimi lainkaan. Tämä vaihe, joka vaatii sinua pohjimmiltaan ymmärtämään prosesseja ja sovelluksia ja mukana on riski erittäin sekava vianmäärityskokemus vuoden kuluttua olet unohtanut tehdä tämän.

huomautus: Olen keskustellut tehdä tämän palvelun on-demand tulevaisuudessa ja ehkä käytöstä oletuksena tietyissä olosuhteissa ja versiot, kuten Windows 10 kotikäyttäjille tai ammattilainen. Tämä saattaa tuntua helppo soittaa, mutta et ole viettänyt 7 vuotta SMB1 poisto kipua asiakkaat näkivät, kun aloitin tehdä valinnainen ja itse asennuksen poistaminen. Se romuttaisi aluksi paljon yrityksiä.

testi pienessä mittakaavassa käsin. Otetaan käyttöön aaltoina käyttäen käytäntöä.

sinun tulisi käyttää vaiheittaista ryhmäkäytäntöjen käyttöönottoa näiden muutosten tekemiseen sen jälkeen, kun olet tehnyt pieniä, käsintehtyjä käyttöönottoja valikoiduilla palvelimilla ja asiakkailla-älä vain räjäytä näitä asetuksia kaikkialla tai joudut huonoon päiväviikkoon exit-haastatteluun. Suosittelen aloittamaan SMB: n raskaimmasta käyttäjästä-omasta IT-tiimistäsi. Kutsumme tätä ” Oman koiranruoan syömiseksi .”Jos tiimisi kannettavat tietokoneet ja sovellukset ja tiedostojen jako-oikeudet näyttävät toimivan hyvin saapuvien ja lähtevien palomuurisääntöjen käyttöönoton jälkeen, luo testiryhmäkäytäntö laajassa testi-ja LAADUNVARMISTUSYMPÄRISTÖSSÄSI. Tulosten perusteella, aloita näytteenotto joitakin osastojen koneita, sitten laajentaa ulos. Täällä on ollut villi länsi 20 vuotta, eikä hautakiveä siivota viikonloppuna.

Wrap-up

, joka päättää SMB-vaiheet. Nyt vain toistaa NFS, SSH, SFTP, RDP, ja loput, mietitään kaikki vastaavat palomuuri vaihtoehtoja MacOS ja Linux. Yksinkertaista! ; D

to recap:

- Cut inbound SMB access at the corporate firewalls.

- leikkaa ulospäin suuntautuva SMB-yhteys yrityksen palomuurissa poikkeuksena tietyt IP-alueet.

- inventaario SMB: n käytöstä ja osakkeista.

- Määritä Windows Defenderin palomuuri saapuville ja lähteville lohkoille

- Poista SMB-palvelin käytöstä, jos se on todella käyttämätön

- testaa pienimuotoisesti käsin. Otetaan käyttöön aaltoina käyttäen käytäntöä.

- Ylläpitäkää ylläpitoa. Jokaisella uudella palvelimella, jonka lisäät tai poistat verkosta, voi nyt olla merkintä varaston ja palomuurin poikkeuksissa. Hyvässä puolustussuojauksessa on kyse johdonmukaisesta ylläpidosta.

hajautetun järjestelmän protokollat auttavat organisaatiota tekemään rahaa ja saamaan asioita aikaiseksi. Ne vaativat kuitenkin kunnioitustasi, jos haluat tehdä ympäristöstäsi vastenmielisen pahoille ihmisille. Tietokoneet, Verkot ja käyttäjät eivät ole hyviä puolustamaan itseään: se on sinun tehtäväsi.