Beyond the Edge: How to Secure SMB Traffic in Windows

Hiya folks, Ned hier weer. Organisaties zijn goed in firewalling de netwerkrand om inkomende indringers te stoppen. We moeten verder gaan met het voorkomen van uitgaande en laterale netwerkcommunicatie. Met de opkomst van mobile computing en het gemak van phishing-gebruikers, afbreuk te doen aan een individueel apparaat betekent dat uw externe schild is niet genoeg.

vandaag bespreken we het beveiligen van de onderbuik van uw netwerk. Ik richt me op Windows en SMB, maar dit advies is van toepassing op uw andere protocollen en besturingssystemen. Uw omgeving maakt ook gebruik van NFS, SSH, RDP, SFTP, RPC en meer op Windows, Linux en MacOS.

laten we enkele poorten blokkeren!

segmentatie en endpoint isolatie

uw netwerk vormt segmenten en eindpunten. Segmenten zijn de partities, of ze nu subnetten of VLAN ‘ s en omvat uw VPN-aangesloten apparaten. Uw servers en clients zijn de eindpunten. Als het gaat om SMB, uw clients en servers zijn niet beperkt tot Windows en Windows Server – ze kunnen beide taken op elke editie. Dit betekent niet alleen het hosten van een SMB share Voor remote file access; SMB is zelf een soort van transport protocol voor vele andere legacy applicatie protocollen met behulp van Named Pipes, RPC, en andere technologie voor uw management tools en apps.

standaard staat geen enkele versie van Windows binnenkomende SMB-communicatie toe na de installatie; de ingebouwde Windows Defender Firewall (voorheen Windows Firewall genoemd) regels verhinderen toegang tot tcp / poort 445. De firewall staat echter uitgaand SMB toe en als u een SMB-share maakt, kunnen de firewallregels inkomend SMB toestaan. Dit artikel is niet veeleisend je koopt 1,000 hardware firewalls als je in sommige craptastic Hacker film-het gaat over het gebruik van die Defender Firewall opgenomen in elke Windows-machine die u bezit.

ons doel hier is om het veel moeilijker te maken voor uw gegevens om het netwerk te verlaten of voor uw apparaten om elkaar binnen het netwerk aan te vallen. We proberen niet het hele netwerk ongevoelig te maken voor alle bedreigingen. We proberen je netwerk zo irritant te maken voor een aanvaller dat ze gewoon hun interesse verliezen en achter een ander doelwit aan gaan.

Ik ben hier niet om u de ingebouwde firewall te leren, het is een groot product, maar een goed gedocumenteerde:

- Windows Defender Firewall met Advanced Security Design Guide

- Windows Defender Firewall met Advanced Security Deployment Guide

maak je geen zorgen, als u nog steeds Windows Server 2012 R2 gebruikt of… wat de h… Windows 7, Deze zijn nog steeds van toepassing.

wat u niet weet is dat mijn absolute favoriete presentatie ooit over dit onderwerp Jessica Payne ‘ s talk “Demystifying the Windows Firewall” is op Ignite New Zealand 2016. Als je nog nooit van de firewall hebt gehoord of deze al jaren gebruikt, is deze talk geweldig, en je moet het hele ding bekijken.

zie? Ik zei toch dat het goed was! Jessica is de deal.

Reducing your SMB matrix

Hier is het plan:

- Cut inbound SMB access at the corporate firewalls.

- knip uitgaande SMB-toegang af op de bedrijfsfirewall met uitzonderingen voor specifieke IP-bereiken.

- inventaris voor SMB-gebruik en aandelen.

- configureer Windows Defender Firewall voor inkomende en uitgaande blokken

- schakel SMB-Server uit als deze echt niet wordt gebruikt

- Test op kleine schaal met de hand. Implementeren in golven, met behulp van beleid.

knip binnenkomende SMB-toegang bij de corporate firewalls

het makkelijkste deel dat u waarschijnlijk al hebt voltooid. Blokkeer TCP/ poort 445 inkomend van het internet op uw hardware firewalls. Nu is iedereen binnen uw netwerk, inclusief VPN-verbonden apparaten, niet direct toegankelijk van buitenaf.

Cut uitgaande SMB toegang op de corporate firewall met uitzonderingen

Het is uiterst onwaarschijnlijk dat u een uitgaande SMB naar het Internet moet toestaan, tenzij u het gebruikt als onderdeel van een openbare cloudaanbieding. Met Azure Files SMB kun je in plaats daarvan een VPN gebruiken. U moet dat uitgaand verkeer beperken tot alleen die service IP-bereiken. We documenteren die hier:

- Azure datacenter IP-adressen

- Azure remote apps

- Microsoft O365 IP-adressen

inventaris voor SMB-gebruik en shares

als ons doel is om onnodige communicatie binnen uw netwerk te stoppen, moeten we SMB inventariseren.

- welke servereindpunten moeten volgens u inkomend SMB toestaan hun rol uit te voeren?

- hebben ze binnenkomende toegang nodig van alle clients, alleen bepaalde netwerken, of alleen bepaalde knooppunten?

- van de resterende eindpunten van de server, welke staan SMB gewoon toe en is het nodig?

Dit was het makkelijke deel. Nu het harde deel:

- van uw client OS endpoints (Windows 10, bijvoorbeeld), welke weet u vereisen inkomende SMB-toegang

- hebben ze inkomende toegang nodig van alle clients, alleen bepaalde netwerken, of alleen bepaalde knooppunten?

- van uw client OS endpoints, welke staan SMB gewoon inbound toe en is het nodig?

- van uw client OS endpoints, die niet eens de SMB server service hoeven te draaien?

- van al uw eindpunten, welke kunnen we forceren om uitgaande SMB alleen op de veiligste en meest minimale manier toe te staan?

bestandsservers en domeincontrollers beide vereisen duidelijk SMB inkomend om hun rol uit te voeren. Andere ingebouwde rollen en functies kunnen net zo goed en we hebben veel van hen gedocumenteerd in Service overzicht en netwerk poort eisen voor Windows. DCs en bestandsservers moeten waarschijnlijk overal in het netwerk worden benaderd, maar sommige toepassingsservers hebben misschien gewoon toegang nodig vanaf twee andere toepassingsservers op hetzelfde subnet.

u kunt shares op servers en clients bekijken met behulp van een handig script genaamd Get-FileShares van Sam Boutros en beslissen of deze shares legitiem zijn, ooit legitiem waren en nu niet, of werden gemaakt door Chad de junior wildman de neef van de CTO waarvan u wenst dat u zijn… ik dwaal af. Ik demonstreerde dit script op MS Ignite 2019, vangen dat op 0: 9: 45 in mijn presentatie ” Plan voor Z-dag 2020: Windows Server 2008 einde van de ondersteuning komt eraan!”

u moet mogelijk ook controle inschakelen:

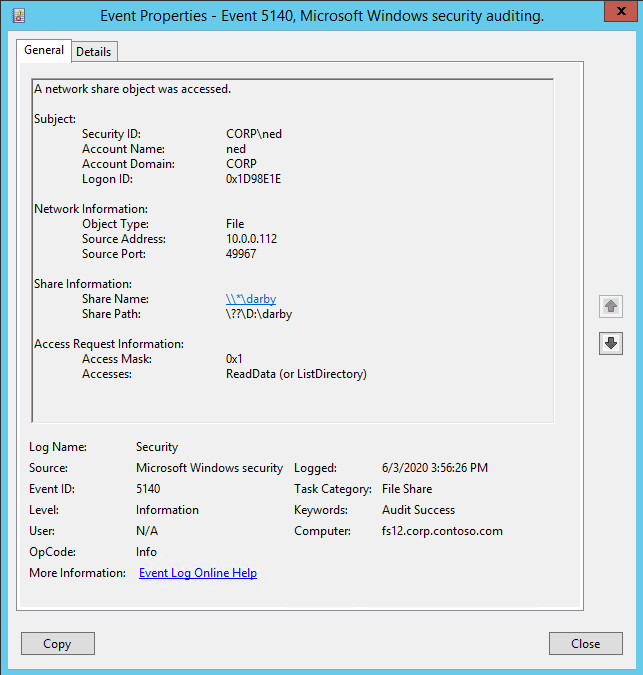

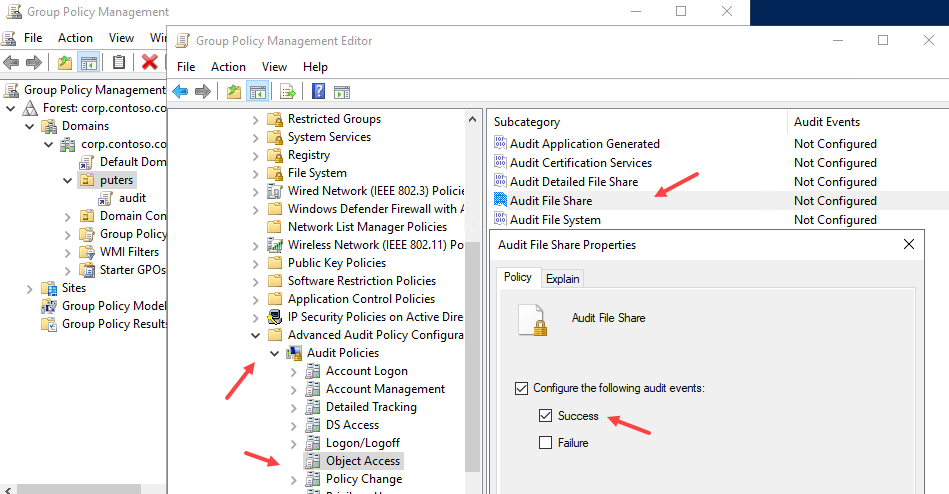

sinds Windows Vista en Windows Server 2008 heeft u toegang tot een audit trail van SMB binnenkomende toegang. U schakelt het in als onderdeel van Groepsbeleid en implementeert het op elke set knooppunten die u wilt controleren. Het is te vinden onder:

Computerconfiguratiebeleid Windows-instellingen Beveiligingsinstellingen Geavanceerd controlebeleid configuratie controlebeleid objecttoegang bestandsshares

zo vindbaar!

deze audit trail kan spraakzaam worden, u moet in – / uitschakelen in bursts of verzamelen met behulp van uw gebeurtenislogboek monitoring oplossingen die u uitvoert als onderdeel van uw bedreigingsdetectie laag. Natuurlijk! Ahem.

het onderzoeken van deze logs zal u laten weten met welke knooppunten wordt gesproken met welke eindpunten over SMB en zal u helpen te bepalen of de shares van een eindpunt echt in gebruik zijn, die niet hoeven te bestaan, of als de server geen duidelijke SMB-klanten heeft.

configureer Windows Defender Firewall voor inkomende en uitgaande blokken

Als u op zoek bent naar een stap-voor-stap handleiding over het configureren van firewalls, bekijk dan onze documenten; mijn blogpost zal nooit zo goed zijn en ik ben ook erg lui. Maar we kunnen over tactiek praten. Het belangrijkste om te begrijpen is het blokkeren van zowel inkomende als uitgaande communicatie op een zeer deterministische manier met behulp van regels die uitzonderingen bevatten en extra verbindingsbeveiliging toevoegen. Een veel voorkomende aanval is om een eindgebruiker te overtuigen om toegang te krijgen tot een SMB-aandeel, net zoals je hen zou verleiden om toegang te krijgen tot een kwaadaardige website. E-mail hen een link, overtuig hen om te klikken, en nu zijn ze het verzenden langs NTLM referenties of het uitvoeren van mean executables. Een uitgaande firewallbeleid dat het gebruik van SMB-verbindingen niet alleen buiten de veiligheid van uw beheerde netwerk voorkomt, maar zelfs binnen uw netwerk om alleen toegang te verlenen tot de minimale set servers en niet tot andere machines, is een echte laterale bewegingsverdediging.

u verwijst hier naar SMB firewall instellingen voorkomt SMB verkeer van laterale verbindingen en het invoeren of verlaten van het netwerk. Deze KB behandelt de precieze SMB-firewallregels die u moet instellen voor inkomende en uitgaande verbindingen die overeenkomen met uw voorraad. Ik wil een paar belangrijke punten noemen in die KB:

- De KB heeft sjablonen van Binnenkomende regels die gebaseerd zijn op elk type netwerkprofiel.

- De KB heeft sjablonen van uitgaande regels gedefinieerd door domain/private – dat wil zeggen trusted – network profielen, maar één voor de guest/public profielen. Dit laatste is vooral belangrijk om af te dwingen op mobiele apparaten en thuis-gebaseerde telewerkers die de veiligheid van uw firewall te verlaten blokkeren uitgaand verkeer. Het afdwingen van dit op laptops zal de kans op phishing-aanvallen te verminderen het verzenden van gebruikers naar kwaadaardige servers om referenties te oogsten of uitvoeren aanval code die zal krijgen dat voet aan de grond. In een wereld waar zoveel gebruikers naar huis zijn gegaan om de verspreiding van ziekten te stoppen, is de definitie van “uw netwerk” uitgebreid.

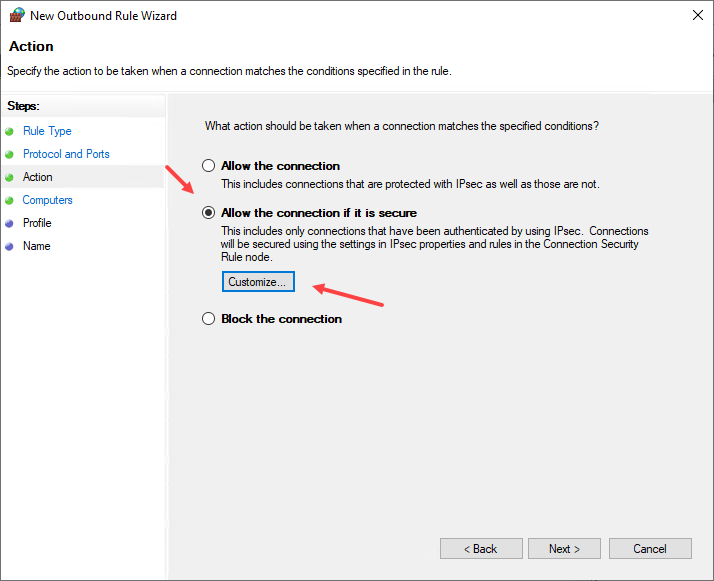

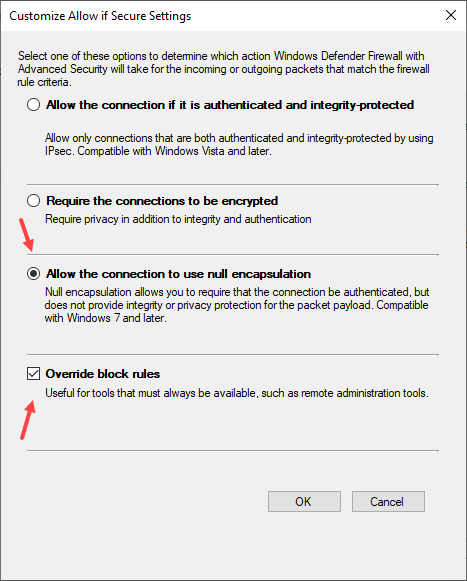

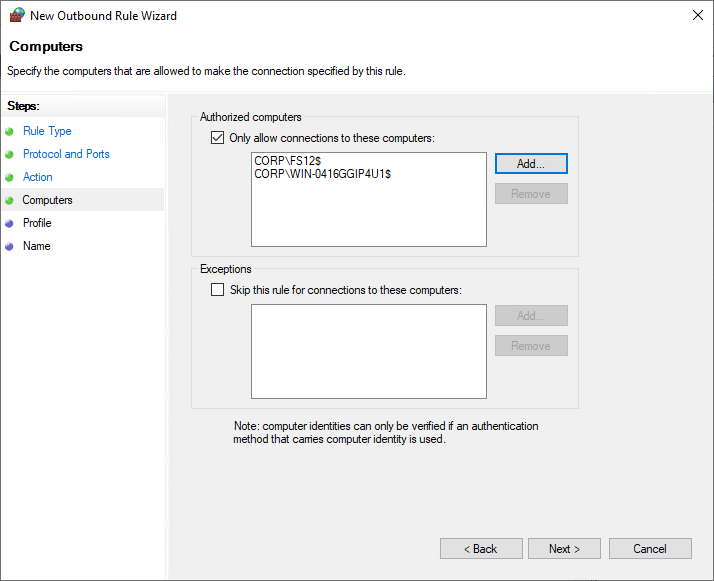

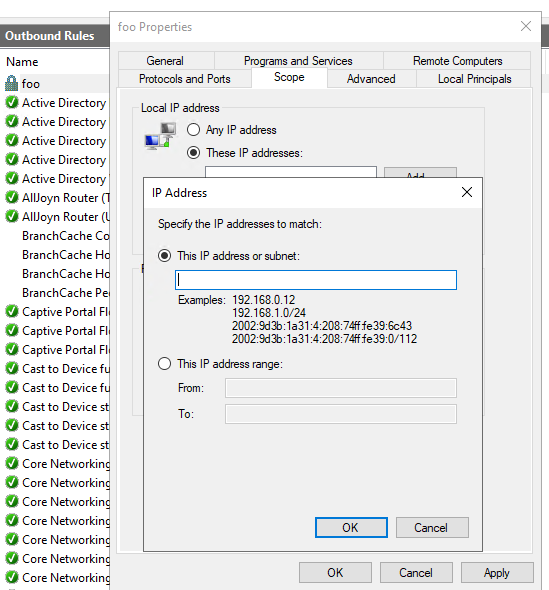

- De KB heeft sjablonen voor het maken van een globale bloklijst die een “Toestaan” lijst bevat voor domeincontrollers en bestandsservers (minimaal) en een zeer belangrijk wapen in uw pogingen om verbindingen met kwaadaardige externe servers te stoppen genaamd “een verbinding toestaan als het veilig is”:

de optie “Allow the connection if is secure” staat het overschrijven van een globale blokregel toe. U kunt de eenvoudige maar minst veilige ” Allow the connection to use null encapsulation “gebruiken samen met” override block rules ” die effectief vertrouwt op Kerberos en domeinlidmaatschap voor authenticatie. Defender Firewall zorgt voor meer veilige opties zoals IPSEC, maar ze zullen meer van u nodig hebben. Wanneer u deze beveiligde verbindingsopties opgeeft, krijgt u nu toegang tot scopes zoals geautoriseerde computers en IP-adres:

als je de video van Jessica Payne hierboven bekijkt, zul je hier veel meer over te weten komen. Echt!

de defensieve impact van deze gelaagdheid betekent dat aanvallers moeten bepalen welke kleine set van toegestane servers geldige doelen zijn die gecontroleerd of vervangen moeten worden zonder detectie, allemaal binnen je innerlijke netwerk. Brede zijwaartse beweging en client-hopping ransomware zal niet langer in staat zijn om te piggyback SMB op het apparaat van de eindgebruiker. Als ik het heb over te irritant zijn van een doelwit, dan bedoel ik dit. Ja, al die dingen zijn mogelijk, maar je hebt je kans vergroot om ze te vangen, vereist een enorme hoeveelheid extra verkenning en zorg van de aanvaller, brak een ton van luie code geschreven door criminelen, en eerlijk gezegd maakt je onaantrekkelijk.

Dit type uitgaande beveiliging bij de Windows Firewall is ook een geweldige techniek voor degenen die hun covid-telewerkers niet door het veranderen van firewalls van thuisrouter willen laten lopen om SMB uitgaande berichten naar het Internet te blokkeren als je geen VPN gebruikt. Ik weet dat jullie daar zijn, jullie vroegen me twee maanden geleden naar de regels voor het verlopen van wachtwoorden. Zelfs als ze geen groepsbeleid of Intune kunnen krijgen, heb je op zijn minst een consistente set stappen of script voor een helpdesk remote.

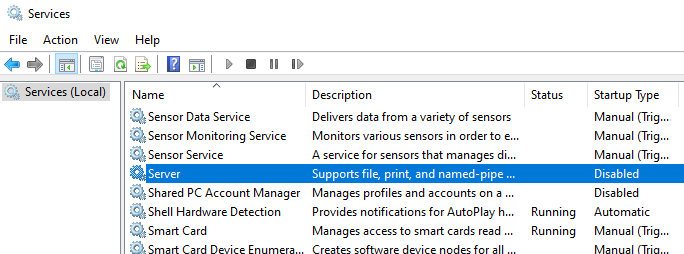

SMB-Server uitschakelen als

werkelijk ongebruikt is, is het mogelijk dat uw Windows-clients en zelfs sommige van uw Windows-Servers de SMB Server-service helemaal niet nodig hebben. Hier is mijn eigen laptop met SMB server uitgeschakeld:

veel veiliger dan welke firewall dan ook is het volledige ontbreken van een SMB Server service die draait. Deze stap die u nodig heeft om uw processen en apps fundamenteel te begrijpen en komt met het risico van een zeer verwarrende probleemoplossing ervaring in een jaar nadat u bent vergeten dit te doen.

opmerking: Ik heb gedebatteerd over het maken van deze service on-demand in de toekomst en misschien standaard uitgeschakeld in bepaalde omstandigheden en edities zoals Windows 10 voor thuisgebruikers of Professional. Dit lijkt misschien een gemakkelijk gesprek te maken, maar je hebt niet 7 jaar van SMB1 verwijdering pijn klanten zag toen ik voor het eerst begonnen met het maken van het optioneel en self-uninstalling. Het zou in eerste instantie veel bedrijven breken.

Test op kleine schaal met de hand. Implementeren in golven, met behulp van beleid.

u moet gefaseerde groepsbeleidsuitrol-outs gebruiken om deze wijzigingen aan te brengen nadat u kleinschalige, handgemaakte implementaties hebt uitgevoerd op geselecteerde servers en clients-blaas deze instellingen niet overal uit of u krijgt een slecht gesprek over het afsluiten van de dagweek. Ik raad aan te beginnen met de zwaarste gebruiker van SMB – uw eigen IT-team. We noemen dit ” je eigen hondenvoer eten .”Als de laptops en apps van uw team en toegang tot bestandsdeling goed lijken te werken nadat u uw inbound-en outbound-firewallregels handmatig hebt geïmplementeerd, maakt u een testgroepbeleid in uw brede test-en QA-omgevingen. Op basis van de resultaten, beginnen met het bemonsteren van een aantal departementale machines, dan uit te breiden. Neem je tijd hier-je hebt het Wilde Westen al 20 jaar, je zult Tombstone niet opruimen in een weekend.

Wrap-up

hiermee zijn de SMB-stappen beëindigd. Nu gewoon herhalen voor NFS, SSH, SFTP, RDP, en de rest, het uitzoeken van alle gelijkwaardige firewall-opties van MacOS en Linux. Simpel! ; D

om samen te vatten:

- knip binnenkomende SMB-toegang bij de zakelijke firewalls.

- knip uitgaande SMB-toegang af op de bedrijfsfirewall met uitzonderingen voor specifieke IP-bereiken.

- inventaris voor SMB-gebruik en aandelen.

- configureer Windows Defender Firewall voor inkomende en uitgaande blokken

- schakel SMB-Server uit als deze echt niet wordt gebruikt

- Test op kleine schaal met de hand. Implementeren in golven, met behulp van beleid.

- onderhouden onderhouden onderhouden. Elke nieuwe server die u toevoegt of verwijdert uit uw netwerk kan nu een vermelding in uw inventaris en firewall uitzonderingen. Goede defensieve beveiliging gaat over consistent onderhoud.

gedistribueerde systeemprotocollen helpen uw organisatie geld te verdienen en dingen gedaan te krijgen. Echter, ze eisen je respect als je je omgeving onaantrekkelijk wilt maken voor slechte mensen. Computers, netwerken en gebruikers zijn niet goed in het verdedigen van zichzelf: dat is jouw taak.